Jeśli szukasz prostego i wydajnego sposobu na szyfrowanie wszystkiego, od dysków systemowych po dyski z kopiami zapasowymi, po wszystko pomiędzy, VeraCrypt to narzędzie typu open source, które pomoże Ci zablokować pliki. Czytaj dalej, ponieważ pokazujemy, jak zacząć.

Co to jest TrueCrypt / VeraCrypt i dlaczego powinienem go używać?

Najlepszym sposobem zabezpieczenia plików, których nie chcesz, aby inni widzieli, jest szyfrowanie . Szyfrowanie zasadniczo wykorzystuje tajny klucz do przekształcenia plików w nieczytelny bełkot - chyba że używasz tego tajnego klucza do ich odblokowania.

TrueCrypt był popularną aplikacją do szyfrowania w locie typu open source, która umożliwiała pracę z zaszyfrowanymi plikami tak, jak na zwykłych dyskach. Bez szyfrowania w locie aktywna praca z zaszyfrowanymi plikami jest ogromnym problemem, a rezultatem jest zwykle albo to, że ludzie po prostu nie szyfrują swoich plików, albo angażują się w złe praktyki bezpieczeństwa swoich zaszyfrowanych plików z powodu kłopotów z ich odszyfrowaniem i zaszyfrowaniem im.

TrueCrypt jest już wycofany, ale projekt był kontynuowany przez nowy zespół pod nową nazwą: VeraCrypt .

ZWIĄZANE Z: Jak skonfigurować szyfrowanie funkcją BitLocker w systemie Windows

Dzięki systemowi VeraCrypt w locie, możesz utworzyć zaszyfrowany kontener (lub nawet całkowicie zaszyfrowany dysk systemowy). Wszystkie pliki w kontenerze są zaszyfrowane i możesz zamontować go jako normalny dysk za pomocą VeraCrypt, aby przeglądać i edytować pliki. Kiedy skończysz z nimi pracować, możesz po prostu odmontować wolumen. VeraCrypt dba o wszystko, przechowując pliki tymczasowo w pamięci RAM, zamiatając po sobie i zapewniając, że Twoje pliki pozostaną bezkompromisowe.

VeraCrypt może również zaszyfrować cały dysk, przynajmniej na niektórych komputerach, ale ogólnie zalecamy Wbudowana funkcja Bitlocker w systemie Windows w tym celu. VeraCrypt jest idealny do tworzenia zaszyfrowanych woluminów dla grup plików, zamiast szyfrowania całego dysku rozruchowego. Bitlocker to lepszy wybór.

Dlaczego warto używać VeraCrypt zamiast TrueCrypt?

ZWIĄZANE Z: 3 alternatywy dla nieistniejącego już TrueCrypt dla Twoich potrzeb w zakresie szyfrowania

Technicznie, nadal możesz używać starszych wersji TrueCrypt jeśli chcesz, możesz nawet postępować zgodnie z tym przewodnikiem, ponieważ TrueCrypt i VeraCrypt mają prawie identyczny interfejs. VeraCrypt naprawił niektóre drobne problemy, które pojawiły się w Audyt kodu TrueCrypt , nie wspominając audyty własnego kodu . Jego ulepszenia bazy TrueCrypt przygotowało grunt pod to, aby był prawdziwym następcą i chociaż jest nieco wolniejszy niż TrueCrypt, ale wielu ekspertów ds. bezpieczeństwa, takich jak Steve Gibson, twierdzi to dobry moment na wykonanie skoku .

Jeśli używasz starej wersji TrueCrypt, zmiana nie jest niezwykle pilna - nadal jest całkiem solidna. Ale VeraCrypt to przyszłość, więc jeśli konfigurujesz nowy zaszyfrowany wolumen, prawdopodobnie jest to właściwy sposób.

Jak zainstalować VeraCrypt

W tym samouczku potrzebujesz tylko kilku prostych rzeczy:

- Bezpłatna kopia VeraCrypt .

- Dostęp administracyjny do komputera.

Otóż to! Możesz pobrać kopię VeraCrypt dla Windows, Linux lub Mac OS X, a następnie osiedlić się na komputerze, do którego masz dostęp administracyjny (nie możesz uruchomić VeraCrypt na koncie z ograniczonymi uprawnieniami / gościa). W tym samouczku będziemy używać wersji VeraCrypt dla systemu Windows i instalować ją na komputerze z systemem Windows 10.

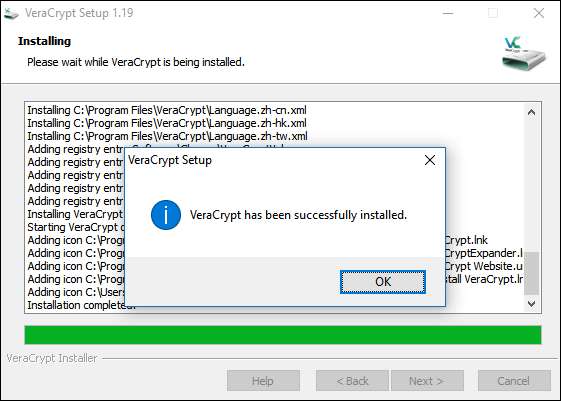

Pobierz i zainstaluj VeraCrypt tak jak każdą inną aplikację. Wystarczy dwukrotnie kliknąć plik EXE, postępować zgodnie z instrukcjami kreatora i wybrać opcję „Instaluj” (opcja wypakowania jest interesująca dla tych, którzy chcą wyodrębnić pół-przenośną wersję VeraCrypt; nie będziemy omawiać tej metody w tym przewodniku dla początkujących). Otrzymasz również zestaw opcji, takich jak „Zainstaluj dla wszystkich użytkowników” i „Skojarz rozszerzenie pliku .hc z VeraCrypt”. Dla wygody zostawiliśmy wszystkie sprawdzone.

Jak utworzyć zaszyfrowany wolumin

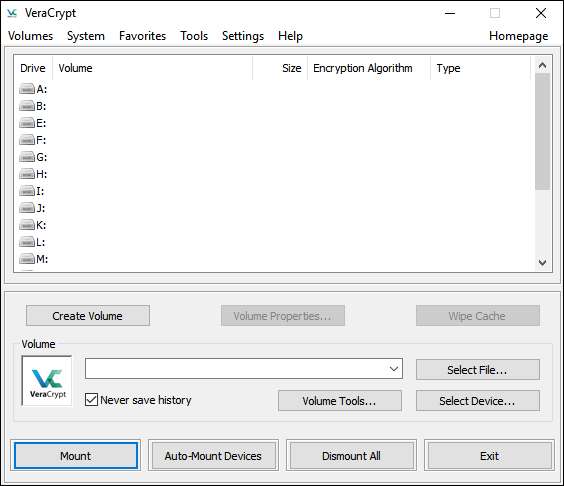

Po zakończeniu instalacji aplikacji przejdź do menu Start i uruchom VeraCrypt. Zostaniesz powitany poniższym ekranem.

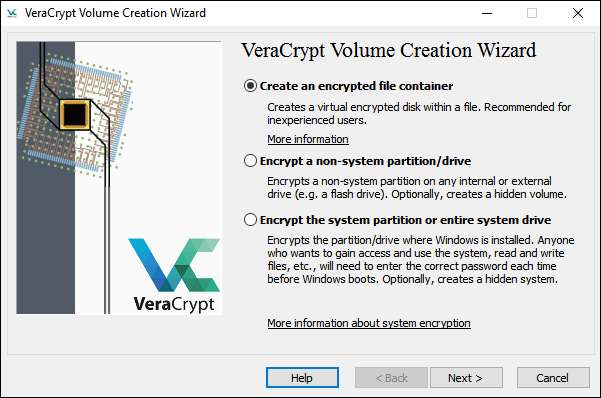

Pierwszą rzeczą, którą musisz zrobić, jest utworzenie wolumenu, więc kliknij przycisk „Utwórz wolumen”. Spowoduje to uruchomienie Kreatora tworzenia wolumenu i wyświetlenie monitu o wybranie jednego z następujących typów woluminów:

Woluminy mogą być tak proste, jak kontener plików umieszczany na dysku lub dysku, lub tak złożone, jak szyfrowanie całego dysku dla systemu operacyjnego. Zamierzamy uprościć ten przewodnik i skupić się na skonfigurowaniu łatwego w obsłudze lokalnego kontenera. Wybierz „Utwórz zaszyfrowany kontener plików”.

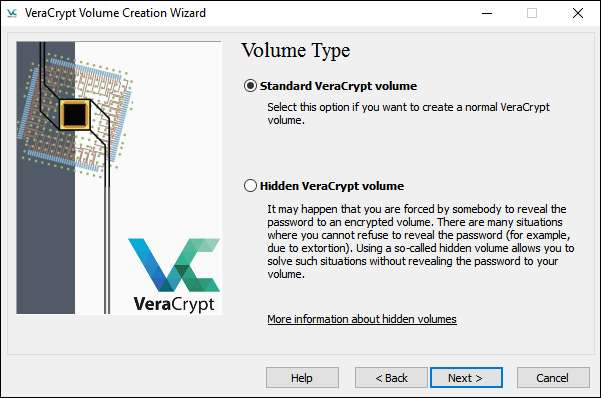

Następnie Kreator zapyta, czy chcesz utworzyć wolumin standardowy czy ukryty. Ponownie, ze względu na prostotę, w tym momencie pominiemy mieszanie się z ukrytymi tomami. W żaden sposób nie obniża poziomu szyfrowania ani bezpieczeństwa wolumenu, który tworzymy, ponieważ wolumin ukryty jest po prostu metodą zaciemniania lokalizacji zaszyfrowanego woluminu.

Następnie musisz wybrać nazwę i lokalizację swojego tomu. Jedynym ważnym parametrem jest to, że na dysku hosta jest wystarczająco dużo miejsca na wolumen, który chcesz utworzyć (tj. Jeśli chcesz zaszyfrowanego woluminu o pojemności 100 GB, lepiej mieć dysk ze 100 GB wolnego miejsca). Zamierzamy wyrzucić nasz zaszyfrowany wolumin na dodatkowy dysk danych w naszym komputerze stacjonarnym z systemem Windows.

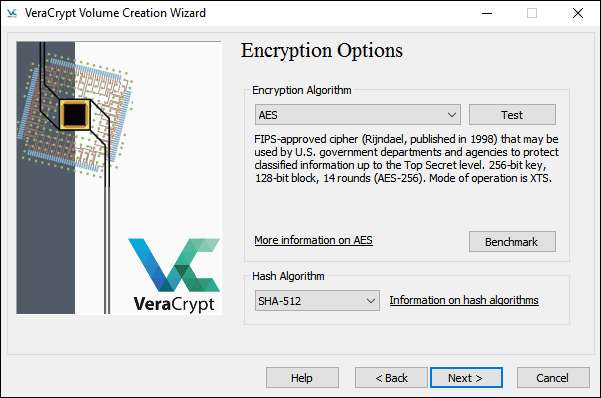

Nadszedł czas, aby wybrać schemat szyfrowania. Tutaj naprawdę nie możesz się pomylić. Tak, jest wiele opcji do wyboru, ale wszystkie są wyjątkowo solidnymi schematami szyfrowania i, ze względów praktycznych, wymiennymi. Na przykład w 2008 roku FBI spędziło ponad rok próbując odszyfrować zaszyfrowane za pomocą algorytmu AES dyski twarde pliku Brazylijski bankier zaangażowany w oszustwo finansowe. Nawet jeśli twoja paranoja w zakresie ochrony danych rozszerza poziom agencji akronimowych z głębokimi kieszeniami i wykwalifikowanymi zespołami śledczymi, możesz spać spokojnie, wiedząc, że Twoje dane są bezpieczne.

W następnym kroku wybierzesz rozmiar wolumenu. Możesz ustawić w przyrostach KB, MB lub GB. Na potrzeby tego przykładu utworzyliśmy wolumin testowy o pojemności 5 GB.

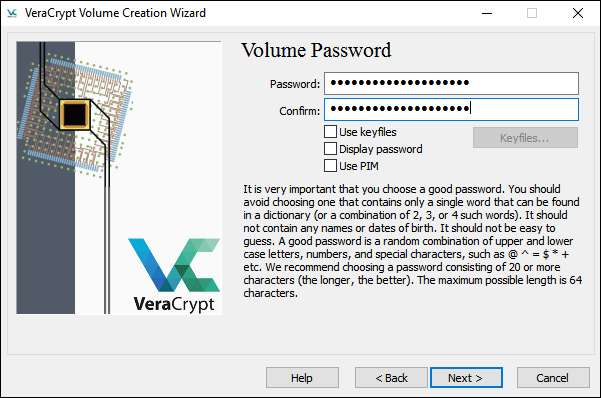

Następny przystanek, generowanie haseł. Należy pamiętać o jednej ważnej rzeczy: krótkich hasłach to zły pomysł . Powinieneś utworzyć hasło o długości co najmniej 20 znaków. Możesz jednak stworzyć silne i łatwe do zapamiętania hasło, radzimy to zrobić. Świetną techniką jest użycie hasła zamiast prostego hasła. Oto przykład: In2NDGradeMrsAmerman $ aidIWasAGypsy. To lepsze niż hasło123 każdego dnia.

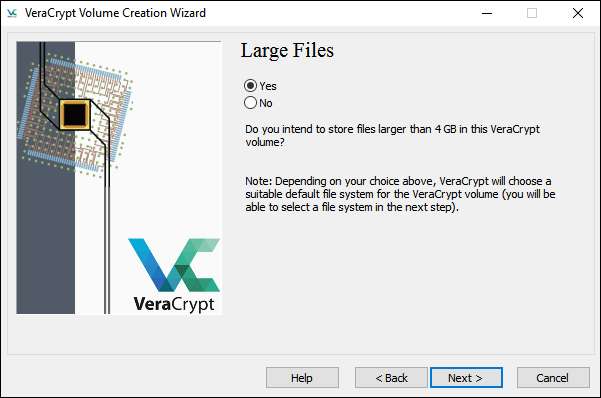

Przed utworzeniem rzeczywistego wolumenu Kreator tworzenia zapyta, czy zamierzasz przechowywać duże pliki. Jeśli zamierzasz przechowywać w wolumenie pliki większe niż 4 GB, powiedz to - dostosuje system plików, aby lepiej odpowiadał Twoim potrzebom.

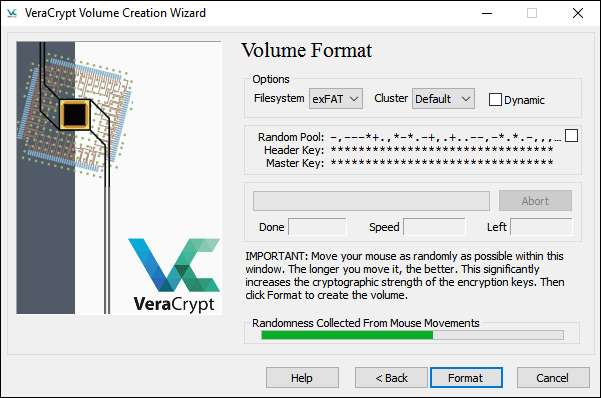

Na ekranie Format woluminu musisz poruszać myszą, aby wygenerować losowe dane. Podczas gdy samo poruszanie myszą jest wystarczające, zawsze możesz podążać naszymi śladami - złapaliśmy tablet Wacom i narysowaliśmy zdjęcie Ricky'ego Martina jako dodatek Portlandia . Jak to przypadkowo? Po wygenerowaniu wystarczającej liczby losowych dobroci naciśnij przycisk Format.

Po zakończeniu procesu formatowania nastąpi powrót do oryginalnego interfejsu VeraCrypt. Twój wolumin jest teraz pojedynczym plikiem, gdziekolwiek go zaparkowałeś i gotowy do zamontowania przez VeraCrypt.

Jak zamontować zaszyfrowany wolumin

Kliknij przycisk „Wybierz plik” w oknie głównym VeraCrypt i przejdź do katalogu, w którym został umieszczony kontener VeraCrypt. Ponieważ jesteśmy wyjątkowo podstępni, nasz plik znajduje się w D: \ mysecretfiles. Nikt nie będzie zawsze pomyśl, żeby tam zajrzeć.

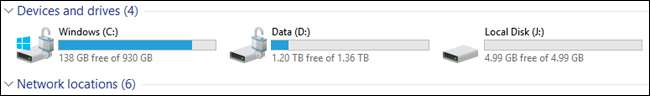

Po wybraniu pliku wybierz jeden z dostępnych dysków w polu powyżej. Wybraliśmy J. Click Mount.

Wpisz swoje hasło i kliknij OK.

Rzućmy okiem na Mój komputer i zobaczmy, czy nasz zaszyfrowany wolumin został pomyślnie zamontowany jako dysk…

Sukces! Jedna objętość 5 GB słodkiej zaszyfrowanej dobroci, tak jak robiła to miła mama. Możesz teraz otworzyć wolumin i spakować go do wszystkich plików, które chciałeś chronić przed wzrokiem ciekawskich.

Nie zapomnij bezpiecznie wyczyść pliki po skopiowaniu ich do zaszyfrowanego woluminu. Zwykłe przechowywanie w systemie plików jest niezabezpieczone, a ślady zaszyfrowanych plików pozostaną na niezaszyfrowanym dysku, chyba że odpowiednio wyczyścisz miejsce. Nie zapomnij też otworzyć interfejsu VeraCrypt i „Odłączyć” zaszyfrowany wolumin, gdy nie używasz go aktywnie.