50 만 대의 라우터와 NAS 장치가 VPNFilter에 감염되어 네트워크 트래픽을 감시하고 재부팅 후에도 살아남을 수있는 심각한 맬웨어입니다.

VPNFilter는 소프트웨어 업데이트 또는 라우터의 공장 초기화를 통해서만 완전히 제거 할 수 있습니다. 이 악성 코드에 대한 동기는 명확하지 않지만 Cisco 블로그 게시물 특히 우크라이나에서 만연합니다.

시만텍은 말했다 블로그 게시물 VPNFilter는 주로 가정 및 소규모 비즈니스 라우터를 대상으로합니다. 다음은 감염된 것으로 알려진 기기 목록입니다.

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Cloud Core 라우터 용 Mikrotik RouterOS : 버전 1016, 1036, 1072

- 넷기어 DGN2200

- 넷기어 R6400

- 넷기어 R7000

- 넷기어 R8000

- 넷기어 WNR1000

- 넷기어 WNR2000

- QNAP TS251

- YANAP TsCHZYA 소개

- QTS 소프트웨어를 실행하는 기타 QNAP NAS 장치

- P- 링크 R600VPN

이 중 하나가 있으면 공장 초기화를 고려해야합니다. 앞서 설명했듯이 이는 일반적으로 "재설정"버튼을 10 초 동안 누르고 있음을 의미하지만 정확한 지침은 라우터에 따라 다릅니다. 이렇게하면 모든 맞춤 설정이 손실되므로 모든 것을 다시 구성해야합니다.

반드시 라우터가 보안 업데이트를 받고 있는지 확인 공장 초기화 후 향후 더 많은 감염을 방지합니다. 라우터는 결국 홈 네트워크의 진입 점이므로 안전한지 확인해야합니다.

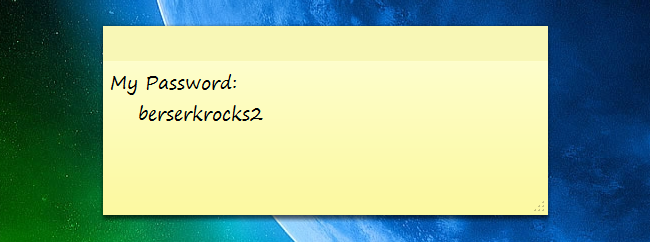

최신 정보 : FBI 이 악성 코드와 관련된 도메인을 점유했습니다. 사용자가 라우터를 재부팅하고 관리자 비밀번호를 변경하고 원격 관리를 비활성화 할 것을 권장합니다. 이렇게해도 멀웨어가 완전히 제거되지는 않지만 공격자가 멀웨어를 활성화하지 못하게됩니다.