Una scheda SIM (Subscriber Identity Module) è un chip all'interno della maggior parte dei telefoni cellulari moderni che memorizza le informazioni di cui il tuo telefono ha bisogno per comunicare con le torri cellulari del tuo operatore. Le schede SIM sono disponibili in diverse dimensioni e se dovessi rimuovere la scheda SIM dal telefono non saresti in grado di inviare messaggi di testo, chiamare o accedere a qualsiasi cosa su Internet.

Cos'è una scheda SIM?

Che tu ci creda o no, le schede SIM sono in circolazione dal 1991. Sono state sviluppate per la prima volta da un produttore tedesco per un operatore di telefonia mobile finlandese. Finora sono stati venduti miliardi di schede SIM.

Le schede SIM sono obbligatorie per i telefoni che si connettono alle reti GSM (Global System for Mobile Communications), che è lo standard di telecomunicazioni in oltre 193 paesi che memorizza i dati di identificazione e sicurezza sulla scheda.

Una scheda SIM è una piccola smart card composta da contatti incorporati e semiconduttori che ha attraversato quattro dimensioni nel corso degli anni:

- Full-Size (1FF o 1st Form Factor) aveva le dimensioni di una carta di credito; 85,6 mm x 53,98 mm.

- La Mini-SIM (2FF) era drasticamente più piccola arrivando a 25 mm x 15 mm, utilizzata per la prima volta nel 1996.

- Micro-SIM (3FF) ha migliorato la lunghezza con misure di 15 mm x 12 mm.

- Nano-SIM (4FF) è il formato più recente ed è 12,3 mm x 8,8 mm.

Man mano che i telefoni diventavano sempre più piccoli, la necessità di componenti più piccoli all'interno divenne più evidente. Avere una carta delle dimensioni di una carta di credito all'interno di un dispositivo delle stesse dimensioni non era realistico. Al giorno d'oggi, le schede SIM sono state smontate, rimuovendo quasi tutta la plastica circostante e sono essenzialmente solo un piccolo chip.

La tecnologia SIM di nuova generazione è chiamata SIM incorporata (eSIM) . Si tratta di un chip non sostituibile saldato direttamente al circuito stampato del dispositivo e contiene qualcosa chiamato "Remote SIM Provisioning", che consente ai clienti di attivare in remoto la e-SIM sui propri dispositivi. In questo momento, Pixel 2 e Apple Watch 3 di Google (insieme ad alcune auto) sono l'unica vera tecnologia di consumo che utilizza le eSIM, ma si prevede che cambierà rapidamente.

Cosa è memorizzato su una scheda SIM?

Una scheda SIM memorizza un numero IMSI (International Mobile Subscriber Identity), che è un numero univoco di 15 cifre che identifica la scheda sulla rete mobile dell'operatore. L'IMSI è una parte importante del processo di ricerca e determina la rete a cui si connette un dispositivo mobile.

Insieme all'IMSI, viene inviata una chiave di autenticazione del valore (Ki) a 128 bit per verificare la tua SIM con la rete cellulare GSM. Il Ki viene assegnato dall'operatore e memorizzato in un database sulla sua rete.

Una scheda SIM è anche in grado di memorizzare messaggi SMS e nomi e numeri di telefono fino a 500 contatti, a seconda della dimensione della memoria della scheda SIM di cui disponi. Se devi cambiare telefono per qualsiasi motivo, puoi trasferire i tuoi contatti tramite la scheda SIM in modo indolore.

La maggior parte delle schede SIM contiene tra 64 e 128 KB di spazio di archiviazione.

Come funziona una SIM?

In sostanza, una scheda SIM serve come credenziali del telefono per accedere alla rete del gestore. Poiché la SIM contiene queste informazioni, puoi inserirle in qualsiasi telefono con lo stesso operatore o in un telefono sbloccato per accedere alla rete.

Ecco come funziona:

- Quando si avvia il dispositivo, ottiene l'IMSI dalla SIM, quindi inoltra l'IMSI alla rete per richiedere l'accesso.

- La rete dell'operatore cerca nel database il tuo IMSI e il Ki associato.

- Supponendo che l'IMSI e il Ki siano verificati, l'operatore genera quindi un numero casuale, lo firma con il tuo Ki utilizzando l'algoritmo di crittografia GSM per il calcolo di SRES_2 e crea un nuovo numero univoco.

- La rete invia quindi quel numero univoco al dispositivo, che quindi lo passa alla SIM per utilizzarlo nello stesso algoritmo, creando un terzo numero. Questo numero viene quindi ritrasmesso alla rete.

- Se entrambi i numeri corrispondono, la carta SIM è considerata legittima e gli viene concesso l'accesso alla rete.

Quindi, se rompi lo schermo del telefono, mentre viene riparato, puoi estrarre la SIM e inserirla in un telefono sostitutivo e accedere comunque a chiamate, messaggi e dati dalla tua rete.

RELAZIONATO: Come sbloccare il tuo telefono cellulare (così puoi portarlo a un nuovo operatore)

Sicurezza

Quindi, cosa succede se il tuo telefono viene rubato? Qualcuno può semplicemente estrarre la tua scheda SIM e inserirla in un altro telefono?

Bene sì.

Qualcuno potrebbe inserire quella carta in un altro telefono e poi usarla per effettuare chiamate, cosa che può diventare piuttosto costosa se viene utilizzata per effettuare chiamate premium. Se la tua SIM contiene anche informazioni di contatto o altre informazioni, avranno accesso anche a quelle. La buona notizia è che la maggior parte dei telefoni moderni non memorizza questo tipo di informazioni sulle schede SIM.

Tuttavia, la prima cosa che dovresti fare se il tuo telefono o la tua scheda SIM viene rubata è denunciare il furto al tuo operatore. Possono quindi bloccare del tutto l'utilizzo della scheda SIM.

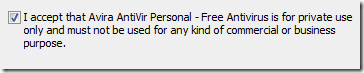

È inoltre possibile proteggere la scheda SIM con il proprio PIN utilizzando la funzione "Blocco SIM" sul telefono. La funzione blocca la scheda SIM con un PIN in modo che la scheda non possa essere utilizzata senza sbloccarla. Anche se imposti la funzione utilizzando il telefono, il PIN è legato alla scheda SIM stessa. Tutti e due Android e i phone avere questa funzione nel rispettato menu delle impostazioni.

Con così tante carte SIM utilizzate attivamente, potrebbero essere solo il token di sicurezza più utilizzato al mondo. Poiché il tuo numero di telefono è la chiave per l'autenticazione a due fattori, gli hacker cercano sempre di trovare modi per impossessarsi del tuo numero di telefono in modo che possano prendere il controllo della tua posta elettronica, dell'account dei social media e persino del tuo conto bancario. Per fare ciò, usano un metodo chiamato "scambio SIM", che consente loro di assumere qualsiasi cosa legata al tuo numero. Chiamando il tuo gestore di telefonia mobile e fingendo di essere te, loro indurre l'agente a inviare una nuova scheda SIM a loro, ottenendo il controllo completo.

Come combatti questa tecnica? Con un altro PIN, ovviamente. Questa volta, devi solo chiamare il tuo operatore e chiedergli di aggiungere un PIN di sicurezza al tuo account. In questo modo, chiunque parli con loro per apportare modifiche all'account (incluso te) deve prima fornire il numero PIN.

Credito immagine: Fortton / Shutterstock