Le mois dernier, nous avons abordé des sujets tels que pourquoi il suffit d'effacer un disque une seule fois pour l'effacer, ce qu'est le RSS et comment vous pouvez en tirer profit, comment les sites Web vous suivent en ligne, et plus encore. Rejoignez-nous pour découvrir les meilleurs articles de juin.

Les meilleurs articles de juin

Remarque: les articles sont répertoriés de 10 à 1.

Comment trouver les adresses IP privées et publiques de votre ordinateur

Une adresse IP (ou adresse de protocole Internet) identifie chaque ordinateur et périphérique en réseau sur un réseau. Lorsque les ordinateurs communiquent entre eux sur Internet ou sur un réseau local, ils s’envoient mutuellement des informations à leurs adresses IP.

Lire l'article

HTG explique: Qu'est-ce que Windows RT et que signifie-t-il pour moi?

Windows RT est une édition spéciale de Windows 8. Il fonctionne sur ARM et vous le trouverez aux côtés des machines Intel x86 dans les magasins, mais vous serez surpris de voir à quel point Windows RT diffère de Windows que vous connaissez.

Que se passe-t-il lorsque vous chargez une page Web? [Video]

Lorsque vous tapez une URL et que la page Web se charge, tout semble si simple. Retirez les couches, cependant, et vous voyez un système de livraison complexe construit autour de paquets de données. Regardez cette vidéo informative pour voir comment vos requêtes Web fonctionnent réellement.

Lire l'article

Plus de 42 raccourcis clavier d'édition de texte qui fonctionnent presque partout

Que vous tapiez un e-mail dans votre navigateur ou que vous écriviez dans un traitement de texte, il existe des raccourcis clavier pratiques utilisables dans presque toutes les applications. Vous pouvez copier, sélectionner ou supprimer des mots ou des paragraphes entiers en quelques touches.

Lire l'article

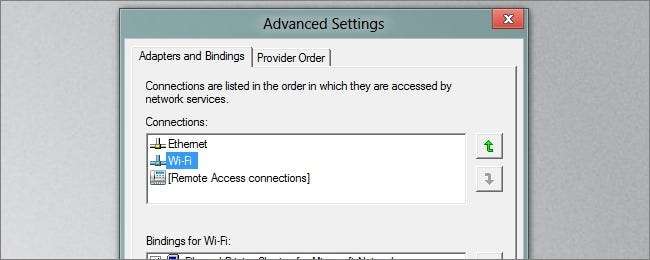

Comment faire en sorte que votre ordinateur portable choisisse une connexion filaire au lieu d'une connexion sans fil

Avez-vous déjà connecté votre ordinateur portable à un point de réseau filaire de votre maison et continué à bénéficier de vitesses de réseau sans fil? Voici comment résoudre rapidement ce problème, en toute simplicité.

Lire l'article

HTG explique: Qu'est-ce que RSS et comment puis-je bénéficier de son utilisation?

Si vous essayez de vous tenir au courant des actualités et du contenu de plusieurs sites Web, vous êtes confronté à la tâche sans fin de visiter ces sites pour rechercher du nouveau contenu. Poursuivez votre lecture pour en savoir plus sur RSS et comment il peut livrer le contenu directement à votre porte numérique.

Lire l'article

HTG explique: Découvrez comment les sites Web vous suivent en ligne

Certaines formes de suivi sont évidentes. Par exemple, les sites Web savent qui vous êtes si vous êtes connecté. Mais comment les réseaux de suivi créent-ils des profils de votre activité de navigation sur plusieurs sites Web au fil du temps?

Lire l'article

HTG explique: la structure du répertoire Linux expliquée

Si vous venez de Windows, la structure du système de fichiers Linux peut sembler particulièrement étrangère. Le lecteur C: \ et les lettres de lecteur ont disparu, remplacés par un / et des répertoires à consonance cryptique, dont la plupart ont des noms de trois lettres.

Lire l'article

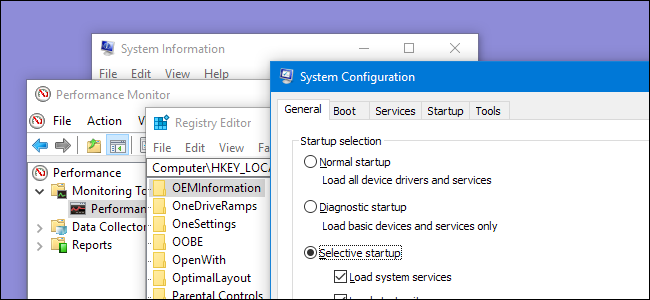

Les 35 meilleurs trucs et astuces pour la maintenance de votre PC Windows

Lorsque vous travaillez (ou jouez) sur votre ordinateur, vous ne pensez probablement pas beaucoup à la façon dont vous allez nettoyer vos fichiers, sauvegarder vos données, garder votre système sans virus, etc. Cependant, ce sont des tâches qui nécessitent une attention particulière.

Lire l'article

HTG explique: pourquoi il suffit d'effacer un disque une fois pour l'effacer

Vous avez probablement entendu dire que vous devez écraser un lecteur plusieurs fois pour rendre les données irrécupérables. De nombreux utilitaires d'effacement de disque proposent des effacements en plusieurs passes. C'est une légende urbaine - il suffit d'essuyer une seule fois un lecteur.

Lire l'article