Ven y únete a nosotros para hacer del mundo un lugar más seguro utilizando nuestro Firewall de Windows en esta edición de Geek School.

Asegúrese de consultar los artículos anteriores de esta serie de Geek School en Windows 7:

- Presentación de How-To Geek School

- Actualizaciones y migraciones

- Configurar dispositivos

- Administrar discos

- Administrar aplicaciones

- Administrar Internet Explorer

- Fundamentos del direccionamiento IP

- Redes

- Redes inalámbricas

Y estad atentos para el resto de la serie durante toda la próxima semana.

¿Qué es un cortafuegos?

Los cortafuegos se pueden implementar como hardware o como software. Se diseñaron para proteger las redes impidiendo que el tráfico de la red pase a través de ellas, por lo que normalmente se colocan en el perímetro de una red donde permiten el tráfico saliente pero bloquean el tráfico entrante. Los cortafuegos se basan en reglas que usted, como administrador, definiría. Hay tres tipos de reglas.

- Reglas de entrada se aplica a cualquier tráfico que se origina desde fuera de su red y está destinado a un dispositivo en su red.

- Reglas de salida se aplican a cualquier tráfico que se origine en un dispositivo de su red.

- Reglas específicas de la conexión Permita que el administrador de una computadora cree y aplique reglas personalizadas según la red a la que esté conectado. En Windows, esto también se conoce como reconocimiento de ubicación de red.

Tipos de cortafuegos

Normalmente, en un entorno corporativo grande, tiene todo un equipo de seguridad dedicado a proteger su red. Uno de los métodos más comunes que se pueden utilizar para mejorar la seguridad de su red es implementar un firewall en el límite de su red, por ejemplo, entre su intranet corporativa y la Internet pública. Estos se llaman firewalls perimetrales y puede estar basado tanto en hardware como en software.

El problema con los firewalls perimetrales es que no puede proteger los nodos en su red del tráfico generado dentro de su red. Como tal, normalmente también tendrá una solución de firewall basada en software que se ejecutará en cada nodo de su red. Estos se llaman firewalls basados en host y Windows viene con uno listo para usar.

Conozca el Firewall de Windows

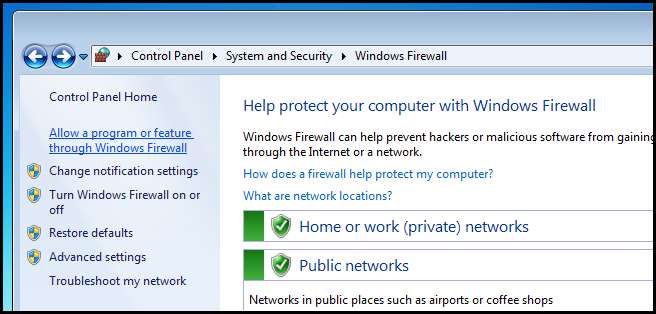

Lo primero que querrá hacer es verificar que su firewall esté encendido. Para hacerlo, abra el Panel de control y diríjase a la sección de sistema y seguridad.

Luego haga clic en Firewall de Windows.

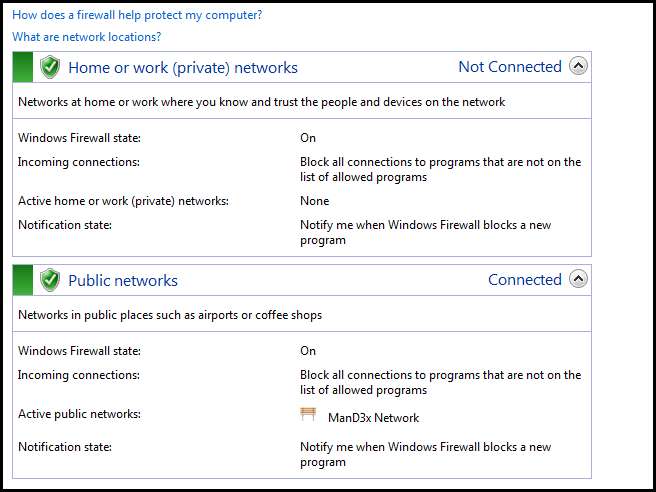

En el lado derecho, verá los dos perfiles de firewall que utiliza Network Location Awareness.

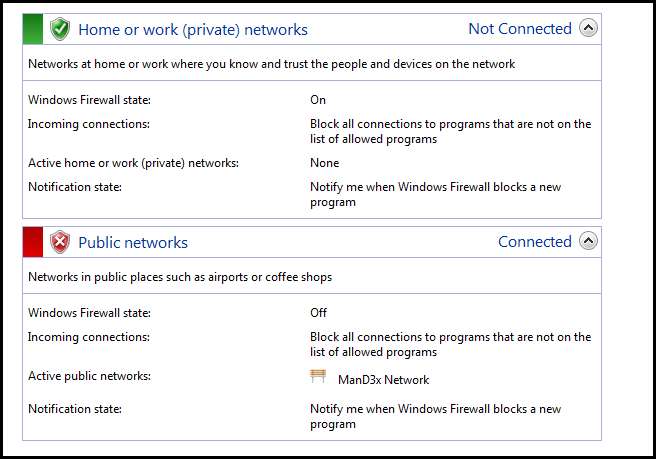

Si el cortafuegos está desactivado para un perfil de red, aparecerá en rojo.

Puede habilitarlo haciendo clic en el enlace del lado izquierdo.

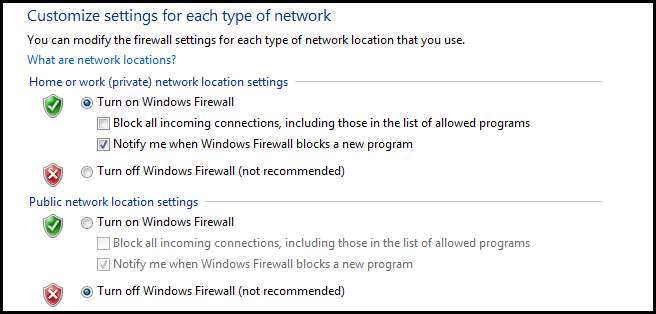

Aquí puede volver a habilitar fácilmente el firewall cambiando el botón de opción a la configuración habilitada.

Permitir que un programa atraviese el firewall

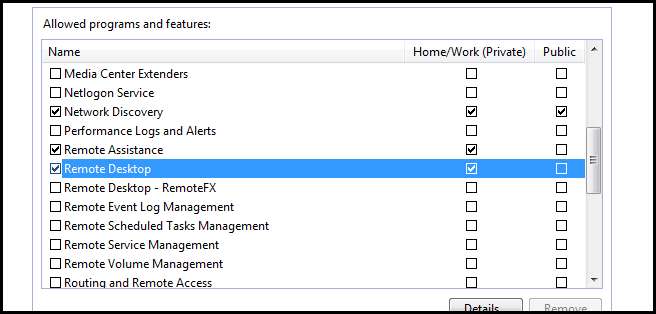

De forma predeterminada, el Firewall de Windows, como la mayoría de los demás, elimina el tráfico entrante no solicitado. Para evitar esto, puede configurar una excepción en las reglas de Firewall. El problema con este enfoque es que requiere que conozca los números de puerto y los protocolos de transporte como TCP y UDP. El Firewall de Windows permite a los usuarios que no están familiarizados con esta terminología incluir en la lista blanca las aplicaciones que desean poder comunicarse en la red. Para hacer esto nuevamente, abra el Panel de control y diríjase a la sección Sistema y seguridad.

Luego haga clic en Firewall de Windows.

En el lado izquierdo verá un enlace para permitir un programa o función a través del firewall. Haz click en eso.

Aquí puede habilitar una excepción de firewall para un perfil de firewall simplemente marcando una casilla. Por ejemplo, si solo quisiera que se habilitara el escritorio remoto cuando estaba conectado a mi red doméstica segura, puedo habilitarlo para el perfil de red privada.

Por supuesto, si quisiera que estuviera habilitado en todas las redes, marcaría ambas casillas, pero realmente eso es todo.

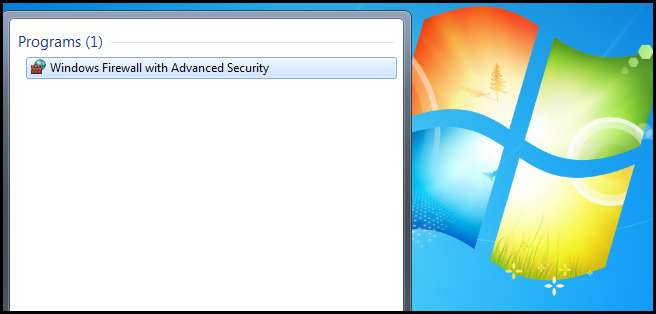

Conozca al hermano más experimentado del firewall

Los usuarios más experimentados estarán encantados de conocer una joya escondida, el Firewall de Windows con seguridad avanzada. Le permite administrar el Firewall de Windows con un control más detallado. Puede hacer cosas como bloquear protocolos, puertos, programas específicos o incluso una combinación de los tres. Para abrirlo, abra el menú de inicio y escriba Firewall de Windows con seguridad avanzada en el cuadro de búsqueda, luego presione Intro.

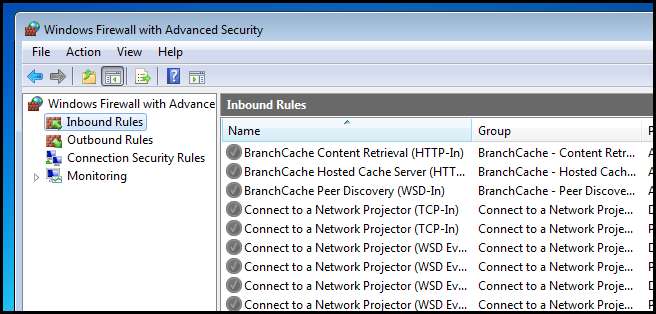

Las reglas de entrada y salida se dividen en dos secciones a las que puede navegar desde el árbol de la consola.

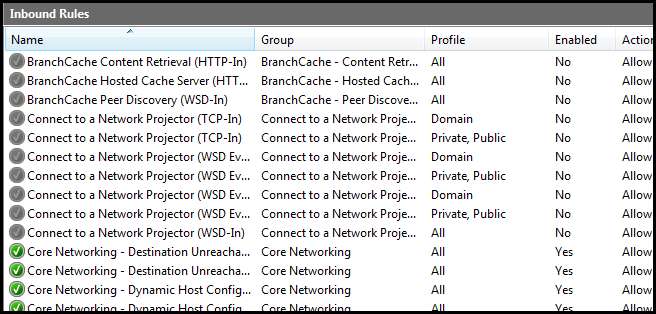

Vamos a crear una regla de entrada, así que seleccione Reglas de entrada en el árbol de la consola. En el lado derecho, verá aparecer una larga lista de reglas de Firewall.

Es importante notar que existen reglas duplicadas que se aplican a los diferentes perfiles de firewall.

`

`

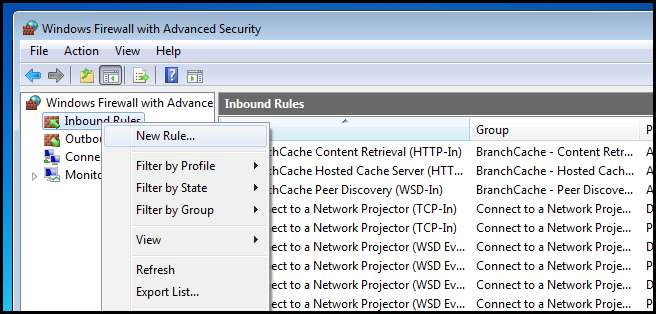

Para crear una regla, haga clic con el botón derecho en Reglas de entrada en el árbol de la consola y seleccione Nueva regla ... en el menú contextual.

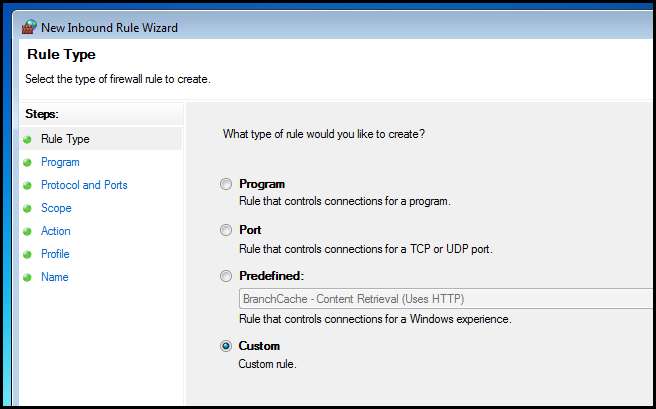

Creemos una regla personalizada para que podamos familiarizarnos con todas las opciones.

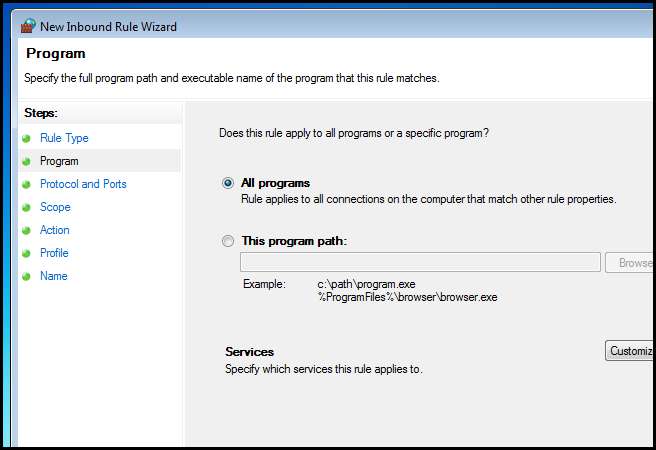

La primera parte del asistente le pregunta si desea crear la regla para un programa específico. Esto difiere ligeramente de la creación de una regla para un programa que utiliza el Firewall de Windows normal, como se demostró anteriormente. Más bien, lo que dice el asistente es que está a punto de crear una regla avanzada, como abrir el puerto X, ¿le gustaría que todos los programas pudieran usar el puerto X o le gustaría restringir la regla para que solo ciertos programas puedan usar el puerto? ¿X? Dado que la regla que estamos creando será para todo el sistema, deje esta sección con sus valores predeterminados y haga clic en Siguiente.

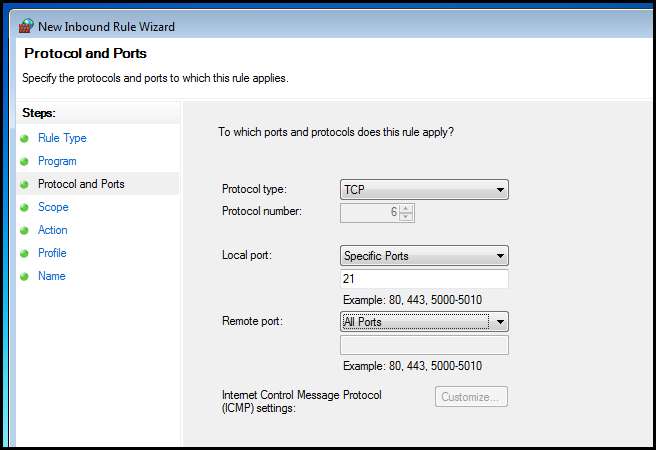

Ahora tienes que configurar la regla real. Esta es la parte más importante de todo el asistente. Vamos a crear una regla TCP para el puerto local 21, como se ve en la captura de pantalla a continuación.

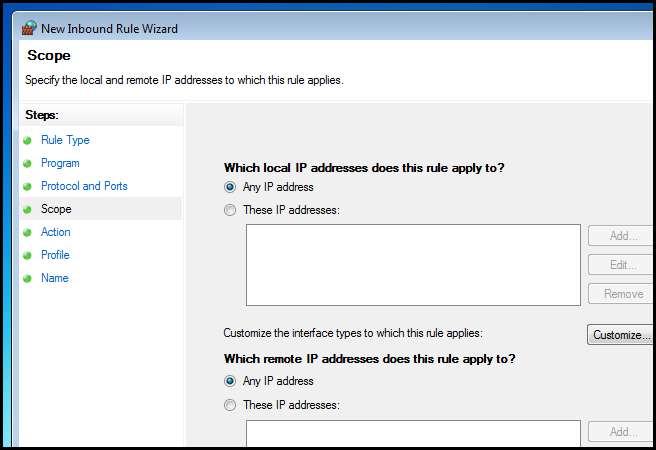

A continuación, tenemos la opción de vincular esta regla a una tarjeta de red especificando una dirección IP específica. Queremos que otras computadoras se comuniquen con nuestra PC independientemente de la tarjeta de red con la que contacten, por lo que dejaremos esa sección en blanco y haremos clic en Siguiente.

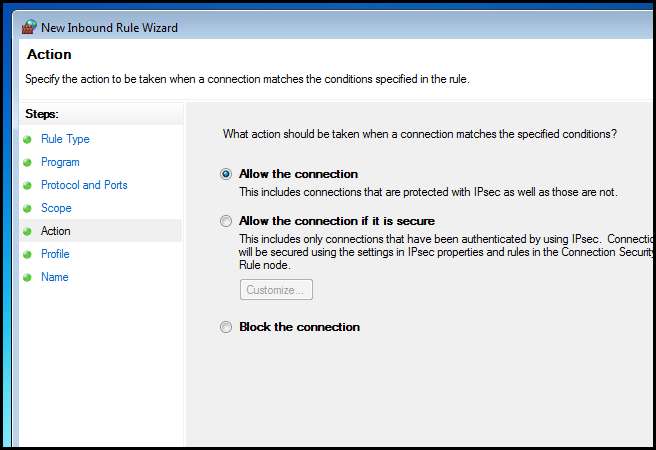

La siguiente sección es fundamental, ya que le pide que desee que esta regla funcione. Puede Permitir, Permitir solo si la conexión usa IPSec o simplemente puede bloquear la comunicación entrante en el puerto que especificamos. Iremos con allow, que es el predeterminado.

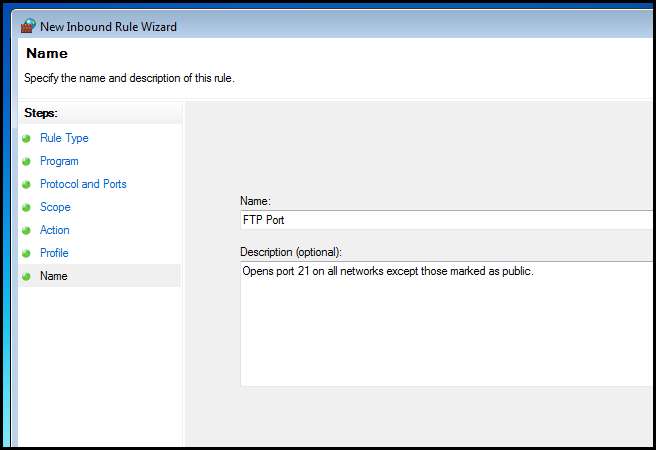

A continuación, debe elegir a qué perfiles de firewall se aplicará esta regla. Permitiremos la comunicación en todas las redes excepto las marcadas como públicas.

Finalmente, asigne un nombre a su regla.

Eso es todo al respecto.

Deberes

No puedo enfatizar lo importantes que son los firewalls, así que vuelva a leer el artículo y asegúrese de seguirlo en su propia PC.

Si tiene alguna pregunta, puede enviarme un tweet. @taybgibb , o simplemente deja un comentario.