Ya no escuchamos mucho sobre gusanos de Internet, pero siguen siendo una parte importante del ecosistema de malware. Pero, ¿qué son los gusanos, cómo se propagan y cómo los utilizan los piratas informáticos?

Los gusanos de Internet se propagan como parásitos del mundo real

La mayor parte del malware tiene que abrirse paso por la fuerza bruta en su computadora, ya sea engañándolo para que descargue software dudoso o aprovechándose de adjuntos benignos de correo electrónico. Pero los gusanos son diferentes.

Gusanos, a diferencia virus o troyanos , aproveche las vulnerabilidades de seguridad preexistentes de una computadora a nivel de sistema operativo. Los gusanos también son software o archivos independientes y, por lo general, viajan a través de una red informática (la red de su hogar o trabajo, por ejemplo), en lugar de a través de descargas de software.

La función de un gusano de Internet es similar a la de un parásito de la vida real. Como una lombriz solitaria, un gusano de Internet se duplica en tantos hosts (computadoras) como sea posible, sin intentar crear ningún daño severo.

Así es; un gusano no dañará sus archivos ni dañará su computadora. En todo caso, un gusano ralentizará una computadora o red absorbiendo recursos de hardware o ancho de banda de Internet (nuevamente, similar a un parásito real).

Pero algunos gusanos llevan cargas útiles maliciosas, un código que hace que su computadora sea vulnerable a otro malware. Dado que los gusanos pueden duplicarse silenciosamente (e inofensivamente) a través de redes, son excelentes vehículos para ataques de virus a gran escala o ataques de ransomware sobre gobiernos y empresas.

Los gusanos de Internet modernos suelen transportar cargas útiles

Por sí solos, los gusanos son en su mayoría inofensivos. Claro, ralentizan las computadoras y convierten las redes de alta velocidad en caracoles, pero en comparación con los virus y ransomware de cien mil dólares , los gusanos son un paseo por el parque. Eso es a menos que el gusano lleve una carga útil.

A partir de ahora, los piratas informáticos rara vez crean gusanos sin carga útil. Recuerde, los gusanos apuntan a las vulnerabilidades del sistema. En la era de las actualizaciones de software frustrantemente frecuentes, esas vulnerabilidades cambian semana a semana. Además, cuando un pirata informático propaga un gusano, le está diciendo a las empresas de tecnología que existe una vulnerabilidad del sistema operativo. Una vez que las empresas de tecnología detecten ese gusano mediante pruebas internas o informes de empresas antivirus, responderán parcheando la vulnerabilidad que hizo posible el gusano.

Entonces, en lugar de desperdiciar una vulnerabilidad del sistema perfectamente buena en un gusano de mierda, a los piratas informáticos modernos les gusta concentrar sus esfuerzos en ataques de carga útil a gran escala. El 2004 Gusano mydoom , como ejemplo, contenía un Carga útil RAT , que permitía a los piratas informáticos acceder de forma remota a las computadoras infectadas. Dado que los gusanos viajan a través de las redes, estos piratas informáticos obtuvieron acceso a una tonelada de computadoras diferentes y usaron este acceso para realizar un ataque DDOS en el Grupo SCO sitio web.

En el pasado, cuando las vulnerabilidades del sistema eran comunes y las actualizaciones llegaban con poca frecuencia, prevalecían los gusanos sin carga útil. Estos gusanos eran fáciles de crear, divertidos de implementar para los piratas informáticos novatos y, por lo general, ralentizaban las computadoras para frustrar a los usuarios promedio. Y aunque algunos de estos gusanos, como el Gusano de Morris , fueron creados para crear conciencia sobre las vulnerabilidades del software, aún tenían el efecto no deseado de ralentizar las computadoras.

Los gusanos son fáciles de evitar

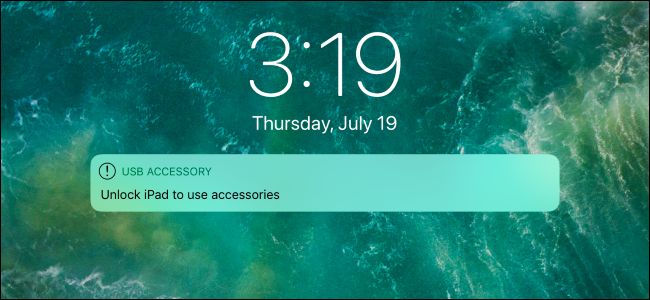

En teoría, los gusanos deberían ser más difíciles de evitar que la mayoría de los demás programas maliciosos. Los gusanos pueden viajar a través de una red sin su conocimiento, mientras que los virus y troyanos deben descargarse manualmente en una computadora. Pero debido a las frecuentes actualizaciones del sistema y al software antivirus integrado, no tiene que preocuparse demasiado por los gusanos. Simplemente mantenga su sistema operativo y su antivirus actualizados ( habilitar actualizaciones automáticas ), y debería estar bien. Si todavía usa Windows XP, es posible que tenga problemas !

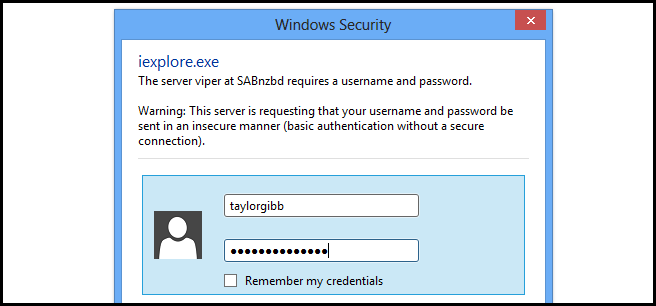

Dicho esto, puede detectar un gusano mediante la descarga de un software o incluso abriendo un archivo adjunto de correo electrónico infectado. Si desea protegerse de cualquier software malicioso (incluidos los gusanos), no descargue archivos ni abra archivos adjuntos de correo electrónico de fuentes en las que no confía.

RELACIONADO: ¿Todavía tienes Windows XP? Actualizar manualmente o desparasitarse

Utilice antivirus para proteger y eliminar gusanos de su computadora

Es muy probable que su computadora esté libre de gusanos, incluso si funciona un poco lento. Dicho esto, nunca está de más ejecutar un buen software antivirus.

Las PC con Windows vienen con un software antivirus confiable llamado Windows Defender . Puede escanear automáticamente su PC en busca de virus, pero vale la pena ejecutar un escaneo manual si desea un poco de tranquilidad. Si desea sacar las grandes armas de desparasitación, pruebe con un software antivirus de terceros, como Kaspersky o Malwarebytes . Las empresas utilizan estos programas y confían en ellos, y seguramente encontrarán gusanos demasiado engañosos para Windows Defender.

Claro, los piratas informáticos pueden crear malware que se escabulle del software antivirus. Pero los piratas informáticos rara vez desperdician ese malware en papas fritas. Los gusanos súper astutos con cargas peligrosas suelen estar reservados para grandes corporaciones, gobiernos y multimillonarios. Si su antivirus no encuentra un gusano, probablemente esté libre de gusanos.

RELACIONADO: 10 formas rápidas de acelerar una PC lenta con Windows 7, 8 o 10