ہم نے سیکیورٹی اور دور دراز دونوں رسائی کے ل numerous ، متعدد بار SSH کی خوبیاں بیان کیں۔ آئیے سرور پر ہی ایک نظر ڈالیں ، کچھ اہم "بحالی" پہلوؤں ، اور کچھ نرخوں کو جو کسی دوسری طرح کی ہموار سواری میں ہنگامہ آرائی کرسکتے ہیں۔

اگرچہ ہم نے یہ گائیڈ لینکس کو ذہن میں رکھتے ہوئے لکھا ہے ، اس کا اطلاق میک OS X میں اوپن ایس ایچ پر بھی ہوسکتا ہے ونڈوز 7 بذریعہ سائگوون .

یہ کیوں محفوظ ہے

ہم نے متعدد بار بتایا ہے کہ کس طرح SSH ایک مقام سے دوسرے مقام پر ڈیٹا کو محفوظ طریقے سے جوڑنے اور سرنگ میں لانے کا ایک عمدہ طریقہ ہے۔ آئیے ایک چھوٹا سا جائزہ لیتے ہیں کہ چیزیں کیسے کام کرتی ہیں لہذا آپ کو ایک بہتر اندازہ ہوتا ہے کہ چیزیں کبھی کبھار عجیب و غریب ہوجاتی ہیں۔

جب ہم کسی دوسرے کمپیوٹر سے رابطہ شروع کرنے کا فیصلہ کرتے ہیں تو ، ہم اکثر ایسے پروٹوکول استعمال کرتے ہیں جن کے ساتھ کام کرنا آسان ہے۔ ٹیل نٹ اور ایف ٹی پی دونوں ذہن میں آتے ہیں۔ ہم کسی ریموٹ سرور کو معلومات بھیجتے ہیں اور پھر ہمیں اپنے کنکشن کے بارے میں تصدیق مل جاتی ہے۔ کسی قسم کی حفاظت کے قیام کے ل these ، یہ پروٹوکول اکثر صارف نام اور پاس ورڈ کے امتزاج کا استعمال کرتے ہیں۔ اس کا مطلب ہے کہ وہ بالکل محفوظ ہیں ، ٹھیک؟ غلط!

اگر ہم اپنے مربوط عمل کو بطور میل سمجھتے ہیں تو ، پھر ایف ٹی پی اور ٹیلنیٹ اور اس طرح کا استعمال معیاری میلنگ لفافوں کو استعمال کرنا پسند نہیں ہے۔ یہ زیادہ پوسٹ کارڈ استعمال کرنے کی طرح ہے۔ اگر کوئی شخص وسط میں قدم اٹھانا پڑتا ہے تو وہ دونوں نامہ نگاروں کے پتے اور بھیجے گئے صارف نام اور پاس ورڈ سمیت تمام معلومات دیکھ سکتے ہیں۔ تب وہ معلومات کو یکساں رکھتے ہوئے ، پیغام کو تبدیل کرسکتے ہیں ، اور ایک نامہ نگار یا دوسرے کو نقالی بنا سکتے ہیں۔ اس کو "مین-ان-بیچ وسط" حملے کے نام سے جانا جاتا ہے ، اور نہ صرف یہ آپ کے اکاؤنٹ میں سمجھوتہ کرتا ہے ، بلکہ یہ بھیجا گیا اور موصول ہونے والا ہر پیغام ہر ایک پر سوال اٹھاتا ہے۔ آپ اس بات کا یقین نہیں کر سکتے ہیں کہ آپ مرسل کے ساتھ بات کر رہے ہیں یا نہیں ، اور اگر آپ بھی ہو تو ، آپ کو یقین نہیں ہوسکتا ہے کہ درمیان میں سے کوئی بھی ہر چیز کو نہیں دیکھ رہا ہے۔

آئیے ، ایس ایس ایل انکرپشن پر نگاہ ڈالیں ، اس قسم سے جو HTTP کو زیادہ محفوظ بناتا ہے۔ یہاں ، ہمارے پاس ایک پوسٹ آفس ہے جو خط و کتابت کو سنبھالتا ہے ، جو یہ چیک کرتا ہے کہ آیا آپ کا وصول کنندہ وہ ہے جو وہ دعوی کرتا ہے ، اور آپ کے میل کو دیکھنے سے روکنے کے قوانین موجود ہیں۔ یہ مجموعی طور پر زیادہ محفوظ ہے ، اور مرکزی اتھارٹی - ہماری HTTPS مثال کے طور پر Verisign ایک ہے - اس بات کو یقینی بناتا ہے کہ جس شخص کو آپ میل بھیج رہے ہیں وہ چیک آؤٹ کر رہا ہے۔ وہ پوسٹ کارڈ (غیر خفیہ کردہ اسناد) کی اجازت نہ دے کر ایسا کرتے ہیں۔ اس کے بجائے وہ اصلی لفافے مینڈیٹ کرتے ہیں۔

آخر میں ، SSH کی طرف دیکھو۔ یہاں ، سیٹ اپ تھوڑا سا مختلف ہے۔ ہمارے پاس یہاں ایک مرکزی مستند نہیں ہے ، لیکن چیزیں اب بھی محفوظ ہیں۔ اس کی وجہ یہ ہے کہ آپ کسی کو خط بھیج رہے ہیں جس کے پتہ کے بارے میں آپ پہلے ہی جانتے ہو - کہتے ہیں ، ٹیلیفون پر ان کے ساتھ چیٹ کرتے ہوئے - اور آپ اپنے لفافے پر دستخط کرنے کے لئے کچھ حقیقت پسندی ریاضی کا استعمال کررہے ہیں۔ آپ اسے اپنے بھائی ، گرل فرینڈ ، والد ، یا بیٹی کے حوالے کرتے ہیں تاکہ وہ اسے پتے پر لے جا سکیں ، اور صرف اس صورت میں جب وصول کنندہ کے پسند کی ریاضی سے میل کھاتے ہیں تو آپ یہ فرض کرلیں گے کہ پتہ وہی ہونا چاہئے۔ اس کے بعد ، آپ کو ایک خط موصول ہوتا ہے ، جو اس خوفناک ریاضی کے ذریعہ آنکھیں تراشنے سے بھی محفوظ ہے۔ آخر میں ، آپ اپنے اسناد کو ایک اور خفیہ الگورتھم کے لحاظ سے جادو کے لفافے میں بھیج دیتے ہیں جو منزل مقصود پر ہیں۔ اگر ریاضی مماثل نہیں ہے تو ، ہم فرض کر سکتے ہیں کہ اصل وصول کنندہ منتقل ہوا ہے اور ہمیں دوبارہ ان کے پتے کی تصدیق کرنے کی ضرورت ہے۔

وضاحت کے ساتھ جب تک یہ ہے ، ہمارے خیال میں ہم اسے وہاں کاٹ دیں گے۔ اگر آپ کے پاس کچھ اور بصیرت ہے ، تو بلاشبہ تبصرے میں چیٹ کریں۔ اگرچہ ابھی ، آئیے SSH کی سب سے زیادہ متعلقہ خصوصیت ، میزبان کی توثیق کو دیکھیں۔

میزبان کیز

میزبان کی توثیق بنیادی طور پر وہ حصہ ہے جہاں آپ پر بھروسہ کرنے والا کوئی لفافہ (جادو ریاضی کے ساتھ مہر لگا ہوا) لیتا ہے اور آپ کے وصول کنندہ کے پتے کی تصدیق کرتا ہے۔ یہ پتے کی ایک بہت مفصل تفصیل ہے ، اور یہ کچھ پیچیدہ ریاضی پر مبنی ہے جسے ہم ابھی چھوڑیں گے۔ اس سے دور کرنے کے لئے ایک دو اہم چیزیں ہیں ، اگرچہ:

- چونکہ کوئی مرکزی اختیار نہیں ہے ، لہذا اصل حفاظت میزبان کی ، عوامی چابیاں اور نجی کلیدوں میں ہے۔ (جب آپ کو سسٹم تک رسائی مل جاتی ہے تو یہ بعد کی دو کلیدیں تشکیل ہوجاتی ہیں۔)

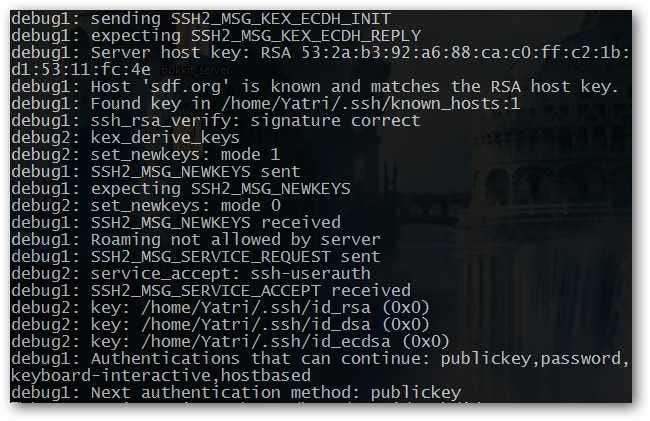

- عام طور پر ، جب آپ کسی دوسرے کمپیوٹر سے SSH کے ذریعے جڑ جاتے ہیں تو ، میزبان کی کلید محفوظ ہوجاتی ہے۔ اس سے مستقبل کے افعال تیز ہوجاتے ہیں (یا کم لفظی)۔

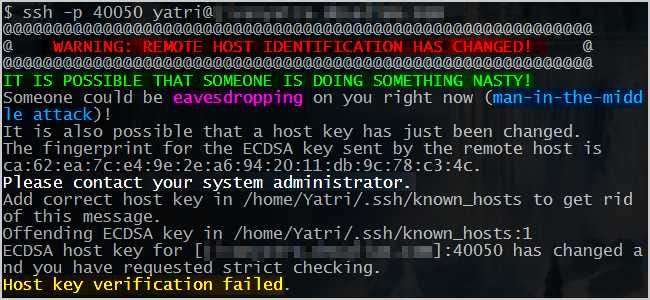

- اگر میزبان کلید تبدیلیاں کرتا ہے تو ، آپ کو زیادہ تر ممکنہ طور پر چوکس کردیا جائے گا اور آپ کو ہوشیار رہنا چاہئے!

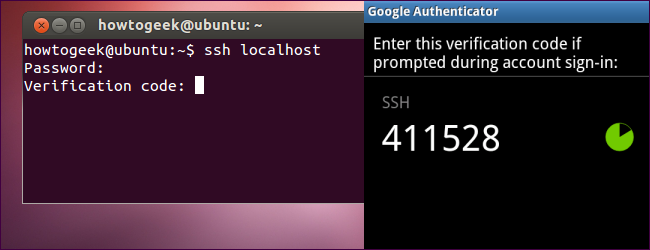

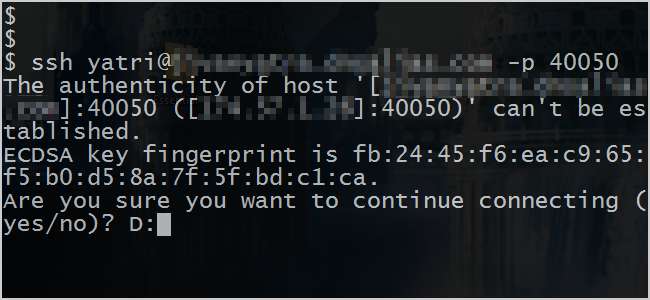

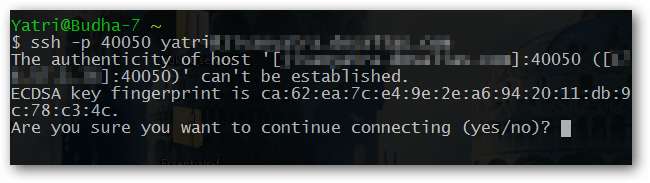

چونکہ SSH سرور کی شناخت قائم کرنے کے لئے توثیق کرنے سے پہلے میزبان کلید کا استعمال ہوتا ہے ، لہذا آپ کو رابطہ قائم کرنے سے پہلے اس کی چابی کو یقینی بنانا چاہئے۔ ذیل میں آپ کو تصدیقی ڈائیلاگ نظر آئے گا۔

آپ کو پریشان ہونے کی ضرورت نہیں ہے ، اگرچہ! اکثر جب سیکیورٹی کا خدشہ ہوتا ہے تو ، وہاں ایک خاص جگہ ہوگی جس کی میزبان کلید (اوپر ECDSA فنگر پرنٹ) کی تصدیق ہوسکتی ہے۔ مکمل طور پر آن لائن منصوبوں میں ، اکثر یہ صرف ایک محفوظ لاگ ان سائٹ پر ہوگا۔ فون پر اس کلید کی تصدیق کے ل You آپ کو اپنے آئی ٹی ڈیپارٹمنٹ کو فون (یا کرنے کا انتخاب!) کرنا پڑ سکتا ہے۔ یہاں تک کہ میں نے کچھ جگہوں کے بارے میں بھی سنا ہے جہاں آپ کے کام کے بیج پر یا خاص "ایمرجنسی نمبر" کی فہرست میں کلید موجود ہے۔ اور ، اگر آپ کو ٹارگٹ مشین تک جسمانی رسائی حاصل ہے تو ، آپ خود بھی چیک کرسکتے ہیں!

اپنے سسٹم کی میزبانی کی کو چیک کرنا

چابیاں بنانے کے لئے 4 قسم کے انکرپشن الگورتھم استعمال ہوتے ہیں ، لیکن اس سال کے اوائل میں اوپن ایس ایچ ایچ کے لئے ڈیفالٹ ای سی ڈی ایس اے ہے ( کچھ اچھی وجوہات کے ساتھ ). ہم آج اس پر دھیان دیں گے۔ یہ وہ کمانڈ ہے جو آپ SSH سرور پر چلا سکتے ہیں جس تک آپ تک رسائی حاصل ہے۔

ssh-keygen -f /etc/ssh/ssh_host_ecdsa_key.pub -l

آپ کے آؤٹ پٹ کو کچھ اس طرح لوٹنا چاہئے:

256 ца: 62: еа: щц: еч: яй: 2е: аш: 20: 20: 11: дб: яц: 78: цз: чц /етц/сш/сш_хост_ецдса_кей.пуб

پہلا نمبر چابی کی لمبائی کی لمبائی ہے ، پھر کلید خود ہے اور آخر کار آپ کے پاس فائل اس میں ذخیرہ ہے۔ اس درمیانی حصے کا اس سے موازنہ کریں جو آپ دیکھتے ہیں جب آپ کو دور سے لاگ ان کرنے کا اشارہ کیا جاتا ہے۔ اس کا مقابلہ ہونا چاہئے ، اور آپ پوری طرح تیار ہیں۔ اگر ایسا نہیں ہوتا ہے تو پھر کچھ اور ہوسکتا ہے۔

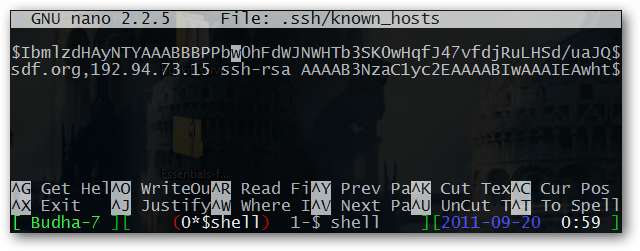

آپ اپنے معروف_ہوسٹس فائل کو دیکھ کر وہ تمام میزبانوں کو دیکھ سکتے ہیں جن سے آپ نے SSH کے ذریعے رابطہ کیا ہے۔ یہ عام طور پر یہاں پر واقع ہے:

~ / .ssh / known_hosts

آپ اسے کسی بھی ٹیکسٹ ایڈیٹر میں کھول سکتے ہیں۔ اگر آپ دیکھیں تو ، اس طرف توجہ دینے کی کوشش کریں کہ چابیاں کیسے ذخیرہ ہوتی ہیں۔ وہ میزبان کمپیوٹر کے نام (یا ویب پتہ) اور اس کے IP پتے کے ساتھ ذخیرہ کرچکے ہیں۔

میزبان کی چابیاں اور دشواریوں کو تبدیل کرنا

میزبان چابیاں تبدیل ہونے کی کچھ وجوہات ہیں یا وہ آپ کے نام سے جانے والی_وستوں کی فائل میں لاگ ان ہونے سے مطابقت نہیں رکھتے ہیں۔

- یہ نظام دوبارہ انسٹال / دوبارہ تشکیل یافتہ تھا۔

- حفاظتی پروٹوکول کی وجہ سے میزبان چابیاں دستی طور پر تبدیل کردی گئیں۔

- اوپن ایس ایچ سرور تازہ ترین ہے اور سیکیورٹی کے مسائل کی وجہ سے مختلف معیارات کا استعمال کررہا ہے۔

- IP یا DNS لیز تبدیل ہوگئی۔ اس کا اکثر مطلب یہ ہے کہ آپ کسی مختلف کمپیوٹر تک رسائی حاصل کرنے کی کوشش کر رہے ہیں۔

- کسی طرح سے اس نظام سے سمجھوتہ کیا گیا کہ میزبان کی چابی بدل گئی۔

غالبا. ، یہ مسئلہ تینوں میں سے ایک ہے ، اور آپ اس تبدیلی کو نظر انداز کرسکتے ہیں۔ اگر آئی پی / ڈی این ایس لیز تبدیل ہوگئی تو پھر سرور کے ساتھ کوئی مسئلہ ہوسکتا ہے اور آپ کو کسی دوسری مشین میں بھیج دیا جاسکتا ہے۔ اگر آپ کو یقین نہیں ہے کہ تبدیلی کی وجہ کیا ہے تو آپ کو شاید یہ سمجھنا چاہئے کہ فہرست میں یہ آخری ہے۔

اوپن ایس ایچ نامعلوم میزبانوں کو کس طرح سنبھالتا ہے

اوپن ایس ایچ میں نامعلوم میزبانوں کو کس طرح سنبھالنے کے لئے ایک ترتیب دی گئی ہے ، جو متغیر "اسٹریکٹہسٹکی چیکنگ" (کوئٹس کے بغیر) میں ظاہر ہوتا ہے۔

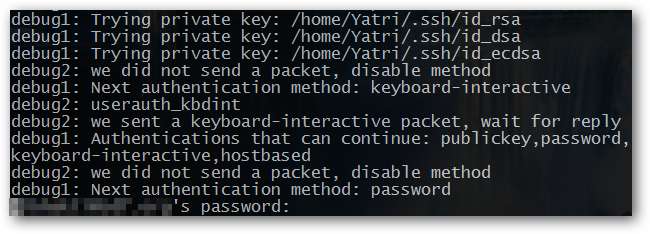

آپ کی تشکیل پر منحصر ہے ، نامعلوم میزبانوں (جن کی چابیاں پہلے سے آپ کی مشہور_ہومسٹ فائلوں میں نہیں ہیں) کے ساتھ ایس ایس ایچ کنیکشن تین راستے پر جاسکتی ہیں۔

- StictHostKeyChecking کو کوئی سیٹ نہیں کیا گیا ہے۔ اوپن ایس ایچ ہوسٹ کلیدی حیثیت سے قطع نظر کسی بھی ایس ایس ایچ سرور سے خود بخود رابطہ قائم کرے گا۔ یہ غیر محفوظ ہے اور اس کی سفارش نہیں کی گئی ہے ، سوائے اس کے کہ اگر آپ اپنے OS کو دوبارہ انسٹال کرنے کے بعد میزبانوں کا ایک جڑ شامل کررہے ہیں ، جس کے بعد آپ اسے تبدیل کردیں گے۔

- اسٹریٹ ہسٹکی کی جانچ پڑتال پوچھنے کے لئے تیار ہے۔ اوپن ایس ایچ آپ کو نئی میزبان کلیدیں دکھائے گا اور ان کو شامل کرنے سے پہلے تصدیق کے لئے کہے گا۔ یہ کنیکشنز کو تبدیل شدہ ہوسٹ کیز پر جانے سے روک دے گا۔ یہ پہلے سے طے شدہ ہے۔

- اسٹریٹ ہسٹکی کی جانچ پڑتال کو ہاں پر سیٹ کیا گیا ہے۔ "نہیں" کے برعکس ، یہ آپ کو کسی بھی میزبان سے مربوط ہونے سے بچائے گا جو آپ کے نام سے جانا جاتا_ہاسسٹس فائل میں موجود نہیں ہے۔

آپ درج ذیل پیراڈیم کا استعمال کرکے کمانڈ لائن پر اس متغیر کو آسانی سے تبدیل کرسکتے ہیں۔

ssh -o 'StictHostKey چیکنگ [option]' صارف @ میزبان

[option] کو "نہیں" ، "پوچھیں" ، یا "ہاں" سے تبدیل کریں۔ آگاہ رہیں کہ اس متغیر اور اس کی ترتیب کے آس پاس ایک سیدھے سیدھے حوالے ہیں۔ صارف @ میزبان کو اس صارف کے صارف نام اور میزبان کے نام سے تبدیل کریں جس سے آپ جڑ رہے ہیں۔ مثال کے طور پر:

ssh -o 'StictHostKey چیکنگ سے پوچھیں' [email protected]

بدلی ہوئی چابیاں کی وجہ سے میزبان مسدود ہوگئے

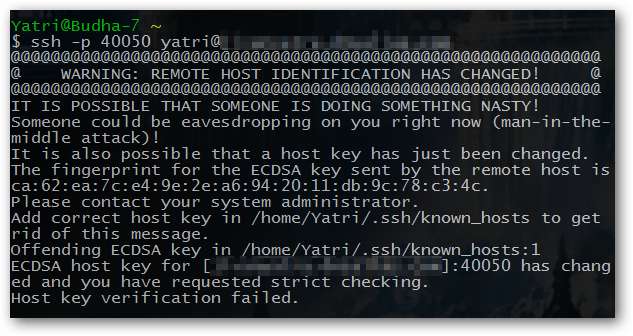

اگر آپ کے پاس کوئی سرور ہے تو آپ اس تک رسائی حاصل کرنے کی کوشش کر رہے ہیں جس کی چابی پہلے ہی تبدیل ہوچکی ہے ، اوپنSSH کی پہلے سے طے شدہ تشکیل آپ کو اس تک رسائی سے روکے گی۔ آپ اس میزبان کے لئے سٹرکسٹ ہوسٹکی کی جانچ پڑتال کی قیمت کو تبدیل کرسکتے ہیں ، لیکن یہ پوری طرح سے ، پوری طرح ، غیر واضح طور پر محفوظ نہیں ہوگا ، کیا یہ ایسا ہوگا؟ اس کے بجائے ، ہم اپنی معلوم شدہ_ہاؤسٹس فائل سے ناگوار قیمت کو آسانی سے ختم کرسکتے ہیں۔

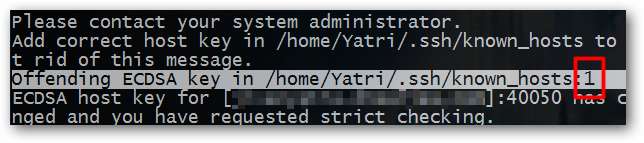

یہ یقینی طور پر آپ کی سکرین پر رکھنا ایک بدصورت چیز ہے۔ خوش قسمتی سے ، اس کی ہماری وجہ ایک انسٹال OS تھا۔ تو ، ہم اپنی ضرورت کی لائن پر زوم بنائیں۔

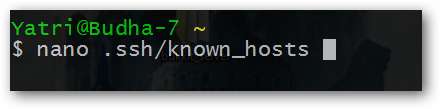

ہم وہاں جاتے ہیں۔ دیکھیں کہ اس میں فائل کا حوالہ کیسے دیا گیا ہے جس میں ہمیں ترمیم کرنے کی ضرورت ہے؟ یہاں تک کہ یہ ہمیں لائن نمبر بھی دیتا ہے! تو ، چلیں نانو میں اس فائل کو کھولیں:

لائن 1 میں ہماری اپنانے والی کلید یہ ہے۔ پوری لائن کو کاٹنے کیلئے ہمیں صرف Ctrl + K مارنا ہے۔

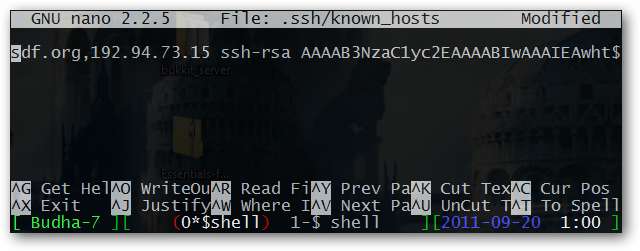

یہ بہت بہتر ہے! لہذا ، اب ہم فائل کو لکھنے (محفوظ) کرنے کے لئے Ctrl + O ، پھر باہر نکلنے کے لئے Ctrl + X ٹکرائیں۔

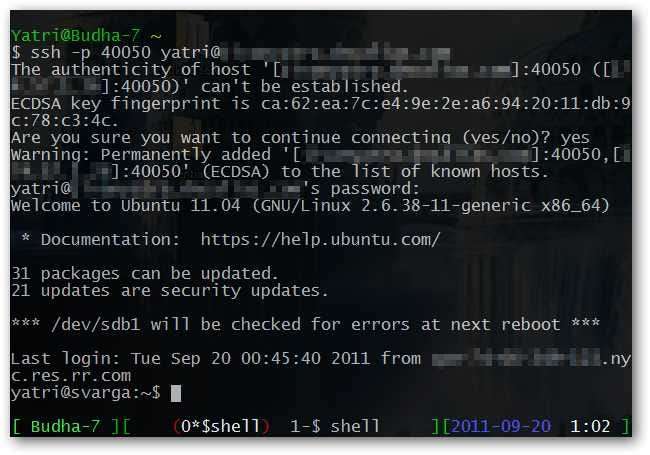

اس کے بجائے اب ہمیں ایک اچھا اشارہ ملتا ہے ، جس کا جواب ہم صرف "ہاں" کے ساتھ دے سکتے ہیں۔

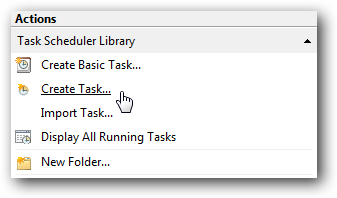

نئی میزبان کیز بنانا

ریکارڈ کے ل، ، واقعی اتنی زیادہ وجہ نہیں ہے کہ آپ اپنے میزبان کی کو بالکل تبدیل کردیں ، لیکن اگر آپ کو کبھی ضرورت مل جاتی ہے تو ، آپ آسانی سے کر سکتے ہیں۔

سب سے پہلے ، مناسب نظام ڈائریکٹری میں تبدیل کریں:

سی ڈی / وغیرہ / ایس ایس ایس /

یہ عام طور پر وہیں ہوتا ہے جہاں عالمی میزبان چابیاں ہوتی ہیں ، حالانکہ کچھ ڈسٹرو ان کو کہیں اور رکھ دیتے ہیں۔ جب شک میں اپنی دستاویزات چیک کریں!

اگلا ، ہم تمام پرانی چابیاں حذف کردیں گے۔

sudo rm / وغیرہ / ssh / ssh_host_ *

متبادل کے طور پر ، آپ انہیں محفوظ بیک اپ ڈائرکٹری میں منتقل کرنا چاہتے ہو۔ بس ایک خیال!

اس کے بعد ، ہم اوپن ایس ایچ سرور کو دوبارہ تشکیل دینے کے لئے کہہ سکتے ہیں۔

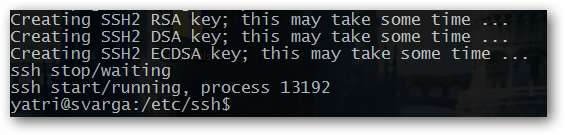

sudo dpkg-reconfigure openssh-سرور

جب آپ کے کمپیوٹر نے اپنی نئی چابیاں بنائیں تو آپ کو ایک اشارہ نظر آئے گا۔ ٹا دا!

اب جب آپ جانتے ہیں کہ ایس ایس ایچ تھوڑا سا بہتر طور پر کیسے کام کرتا ہے ، آپ کو خود کو سخت جگہوں سے نکالنے کے قابل ہونا چاہئے۔ "ریموٹ میزبان کی شناخت بدل گئی ہے" انتباہ / غلطی ایسی چیز ہے جو بہت سارے صارفین کو دور کردی جاتی ہے ، یہاں تک کہ وہ لوگ جو کمانڈ لائن سے واقف ہیں۔

بونس پوائنٹس کے ل you ، آپ چیک آؤٹ کرسکتے ہیں اپنے پاس ورڈ کو داخل کیے بغیر ، SSH سے دور دراز فائلیں کاپی کرنے کا طریقہ . وہاں ، آپ کو انکرپشن الگورتھم کی دوسری اقسام اور اضافی سیکیورٹی کے لئے کلیدی فائلوں کو استعمال کرنے کا طریقہ کے بارے میں تھوڑا سا مزید معلومات حاصل ہوں گی۔