Іноді вам потрібно використовувати підключення VPN для надання доступу до віддалених мережевих ресурсів, і для цього ви використовуєте VPN, але якщо ви не хочете, щоб весь трафік вашого клієнта проходив через посилання VPN, вам потрібно буде налаштувати вашу VPN для підключення в режимі “розколеного тунелю”. Ось як це зробити на Ubuntu.

Примітка: обов’язково прочитайте нашу статтю, що висвітлює як налаштувати сервер VPN для Linux на базі Debian , яка також охоплює налаштування клієнта Windows.

Розділити що то що зараз?

Термін "розділений тунель" означає той факт, що VPN-клієнт створює "тунель" від клієнта аж до сервера для "приватного" зв'язку.

Традиційно VPN-з'єднання налаштовується для створення "тунелю", і після його завершення весь зв'язок клієнта проходить через цей "тунель". це було добре ще в той день, коли з’єднання VPN мало пару цілей, які перекривались та компліментували одне одного:

- Зв’язок мав надати доступ воїну-дорозі з будь-якого місця.

- Усі зв’язки клієнта повинні бути захищені за допомогою проходження корпоративного брандмауера.

- Клієнтський комп'ютер не повинен мати змоги підключати потенційно шкідливу мережу до корпоративної.

Шляхом того, як підключення VPN того часу досягло цієї мети, було встановити “шлюз за замовчуванням” або “маршрут” клієнтської машини до корпоративного сервера VPN.

Цей метод, хоча і ефективний для вищезазначених цілей, має ряд недоліків, особливо якщо ви використовуєте VPN-з'єднання лише для точки "надання доступу":

- Це уповільнить весь досвід серфінгу на клієнтському комп’ютері до швидкості швидкості завантаження сервера VPN, яка зазвичай є повільною.

- Він вимкне доступ до локальних ресурсів, як і до інших комп’ютерів у локальній мережі, якщо всі вони не під’єднані до VPN, і навіть тоді доступ буде уповільнений, оскільки він повинен перейти до Інтернету та повернутися.

Щоб подолати ці недоліки, ми створимо звичайний набір VPN з однією нотою, гідною винятку, для якої ми встановимо систему НЕ використовувати його як “Шлюз за замовчуванням” або “маршрут” при підключенні.

Це зробить так, що клієнт буде використовувати “тунель VPN” лише для ресурсів, що стоять за сервером VPN, а для всього іншого, як правило, матиме доступ до Інтернету.

Давайте почнемо розтріскувати

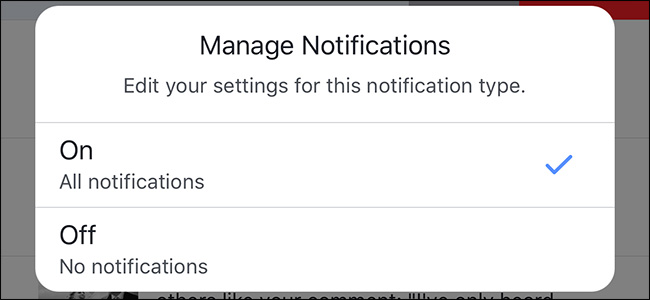

Першим кроком є потрапляння в “Мережеві з’єднання”, а потім “Налаштування VPN”.

Це можна зробити, натиснувши піктограму робочого столу для роботи в мережі, як показано на малюнку.

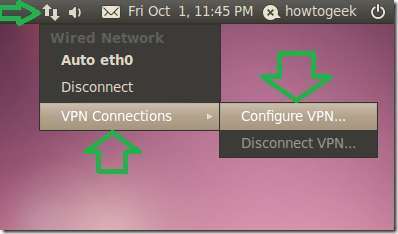

Інший спосіб - перейти до «Система» -> «Налаштування» -> «Мережні підключення».

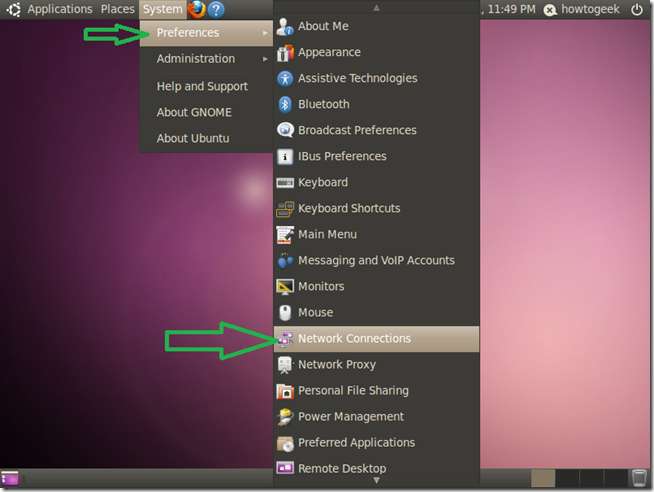

Опинившись на вкладці “VPN” у вікні конфігурацій “Мережеві з’єднання”, натисніть “Додати”.

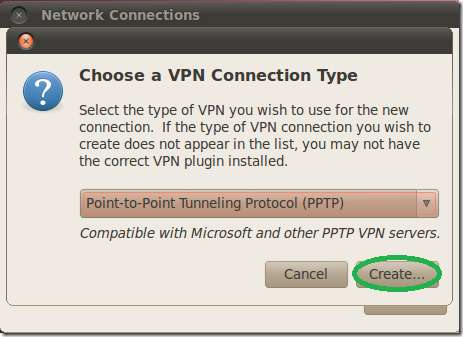

У наступному вікні нам потрібно лише натиснути “Створити”, оскільки типовим типом підключення PPTP є те, що ми хочемо використовувати.

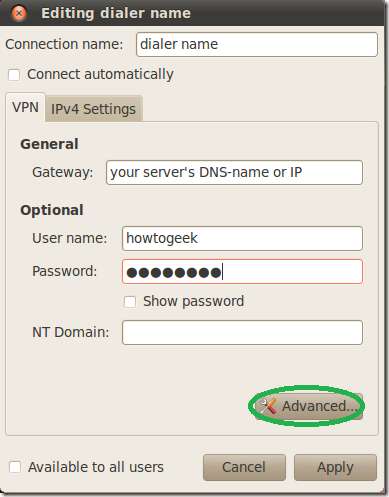

У наступному вікні дайте своєму номеронабирачу ім'я, заповніть шлюз DNS-ім'ям або IP-адресою ваших серверів, як видно з Інтернету, та заповніть облікові дані користувача.

Якщо ви використовували Налаштування сервера VPN (PPTP) на Debian ”Посібник з налаштування сервера, або ви використовуєте цей клієнт для Налаштування сервера DD-WRT PPTP , вам також потрібно ввімкнути параметри шифрування MPPE для автентифікації.

Клацніть на “Додатково”.

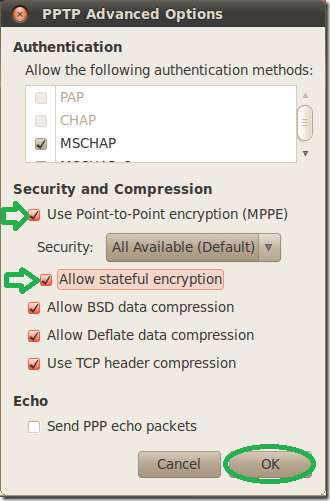

У вікні «Додаткові параметри» встановіть перший прапорець для опції MPPE, а потім другий прапорець, щоб дозволити шифрування із зазначенням стану, та натисніть «OK».

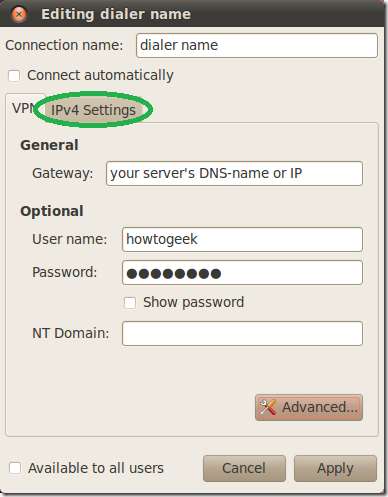

Повернувшись у головне вікно, натисніть вкладку “Налаштування IPv4”.

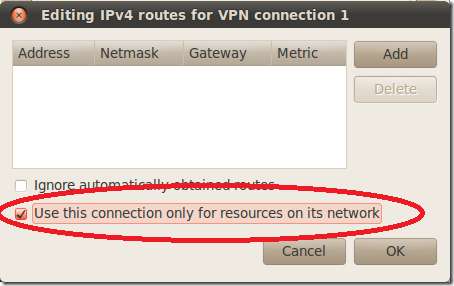

У вікні конфігурації маршрутів перевірити прапорець «Використовувати це з’єднання лише для ресурсів у його мережі».

Активуйте клієнта підключення VPN, натиснувши піктограму «Мережеві підключення» та вибравши її.

Ось і все, тепер ви можете отримувати доступ до ресурсів на стороні серверів VPN так, ніби ви знаходитесь в одній мережі, при цьому не жертвуючи швидкістю завантаження ...

Насолоджуйтесь :)