AppArmor är en viktig säkerhetsfunktion som har inkluderats som standard med Ubuntu sedan Ubuntu 7.10. Det går dock tyst i bakgrunden, så du kanske inte är medveten om vad det är och vad det gör.

AppArmor låser ned sårbara processer, vilket kan orsaka skadliga säkerhetsproblem i dessa processer. AppArmor kan också användas för att låsa Mozilla Firefox för ökad säkerhet, men det gör det inte som standard.

Vad är AppArmor?

AppArmor liknar SELinux, används som standard i Fedora och Red Hat. Medan de fungerar annorlunda ger både AppArmor och SELinux ”obligatorisk åtkomstkontroll” (MAC) säkerhet. AppArmor tillåter i själva verket Ubuntus utvecklare att begränsa de åtgärder som processer kan vidta.

Till exempel är en applikation som är begränsad i Ubuntus standardkonfiguration Evince PDF-visare. Även om Evince kan köras som ditt användarkonto kan det bara vidta specifika åtgärder. Evince har bara det minsta behörighet som krävs för att köra och arbeta med PDF-dokument. Om en sårbarhet upptäcktes i Evince's PDF-renderare och du öppnade ett skadligt PDF-dokument som tog över Evince, skulle AppArmor begränsa skadan Evince kunde göra. I den traditionella Linux-säkerhetsmodellen skulle Evince ha tillgång till allt du har tillgång till. Med AppArmor har den bara tillgång till saker som en PDF-visare behöver åtkomst till.

AppArmor är särskilt användbart för att begränsa programvara som kan utnyttjas, till exempel en webbläsare eller serverprogramvara.

Visar AppArmors status

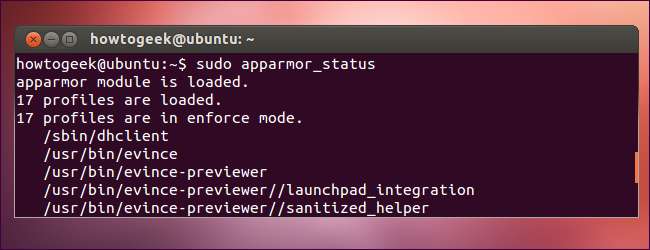

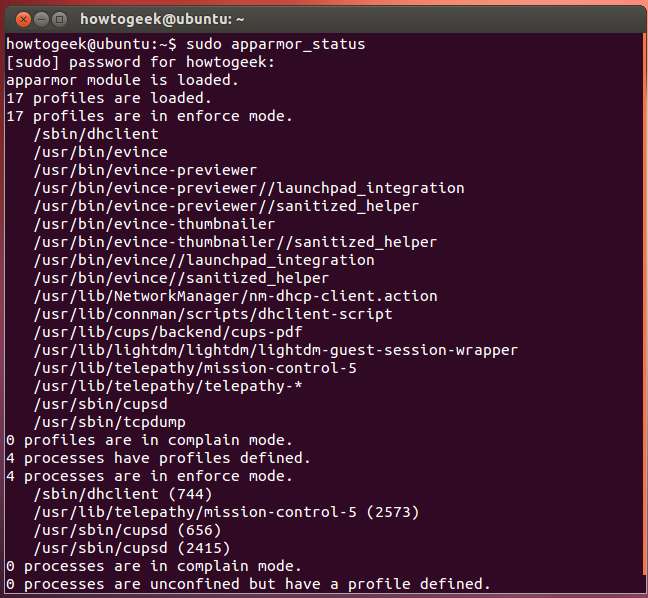

För att se AppArmors status, kör följande kommando i en terminal:

sudo apparmor_status

Du ser om AppArmor körs på ditt system (det körs som standard), de AppArmor-profiler som är installerade och de begränsade processer som körs.

AppArmor-profiler

I AppArmor är processer begränsade av profiler. Listan ovan visar oss de protokoll som är installerade på systemet - dessa kommer med Ubuntu. Du kan också installera andra profiler genom att installera paketet apparmor-profiles. Vissa paket - till exempel serverprogramvara - kan komma med sina egna AppArmor-profiler som är installerade på systemet tillsammans med paketet. Du kan också skapa dina egna AppArmor-profiler för att begränsa programvaran.

Profiler kan köras i "klagomålsläge" eller "verkställarläge." I verkställarläge - standardinställningen för profilerna som följer med Ubuntu - förhindrar AppArmor att applikationer tar begränsade åtgärder. I klagaläge tillåter AppArmor att applikationer kan vidta begränsade åtgärder och skapar en loggpost som klagar på detta. Klagomålsläge är perfekt för att testa en AppArmor-profil innan du aktiverar den i enforce-läge - du ser eventuella fel som skulle uppstå i enforce-mode.

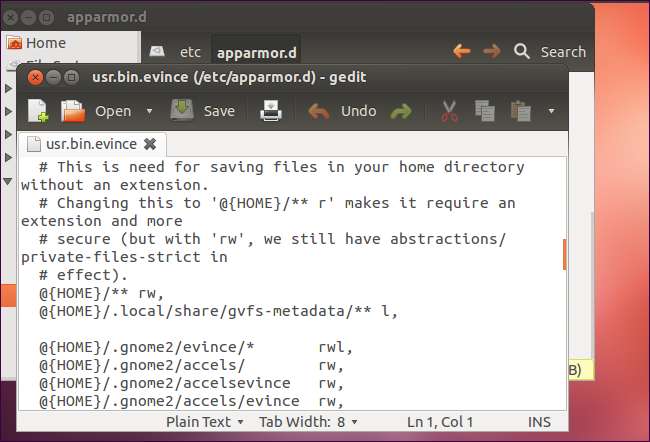

Profiler lagras i katalogen /etc/apparmor.d. Dessa profiler är klartextfiler som kan innehålla kommentarer.

Aktivera AppArmor för Firefox

Du kanske också märker att AppArmor kommer med en Firefox-profil - det är det usr.bin.firefox filen i /etc/apparmor.d katalog. Det är inte aktiverat som standard, eftersom det kan begränsa Firefox för mycket och orsaka problem. De /etc/apparmor.d/disable mappen innehåller en länk till den här filen som indikerar att den är inaktiverad.

För att aktivera Firefox-profilen och begränsa Firefox med AppArmor, kör följande kommandon:

sudo rm /etc/apparmor.d/disable/usr.bin.firefox

cat /etc/apparmor.d/usr.bin.firefox | sudo apparmor_parser –a

När du har kört dessa kommandon kör du sudo apparmor_status kommandot igen och du ser att Firefox-profilerna nu är laddade.

För att inaktivera Firefox-profilen om den orsakar problem, kör du följande kommandon:

sudo ln -s /etc/apparmor.d/usr.bin.firefox /etc/apparmor.d/disable/

sudo apparmor_parser -R /etc/apparmor.d/usr.bin.firefox

Mer information om hur du använder AppArmor finns i den officiella Ubuntu Server Guide sidan på AppArmor .