Har du någonsin befunnit dig att manuellt öppna WinSCP till samma server som du precis har SSHed in med mRemoteNG? Eller önskar du att du kan extrahera lösenordet från mRemoteNG-anslutningen? HTG guidar dig om hur du låser upp mRemotes verkliga kraft.

Bild av: andreas nilsson 1976 via Compfight cc och Aviad Raviv-Vash

Vi gav en introduktionsturné till mRemoteNG i vår “ Hur man använder mRemoteNG för att hantera alla dina fjärranslutningar ”Guide. I den här guiden kommer vi att dyka djupare och visa dig några tips som vi har hittat användbara när vi arbetar med den regelbundet.

WinSCP-integration

Vi har nämnde WinSCP tidigare ; det här programmet borde redan finnas i din arsenal om du administrerar Linux-maskiner från Windows.

Många människor som har blivit upplysta om mRemoteNG är helt enkelt omedvetna om att det är möjligt att integrera de två och slutar upprätthålla två uppsättningar "anslutningsdatabaser". Mer än det, mycket av tiden, eftersom mRemoteNG är en sådan "alla vara alla lösningar", är det den enda som får "kärleken" och varje gång WinSCP åberopas matas informationen om anslutningen manuellt.

Allt ovanstående kan lätt ignoreras genom mRemoteNGs "Externa verktyg" -funktion. Med den här funktionen är det möjligt att åberopa WinSCP och vidarebefordra alla anslutningsdetaljer som mRemoteNG redan har.

Om du inte har det WinSCP installerat, fortsätt och gör det nu.

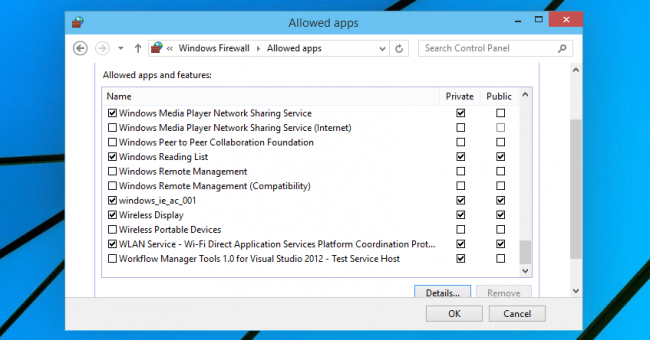

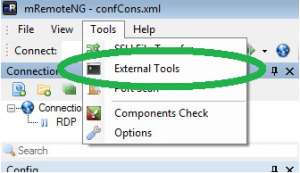

För att lägga till ett "externt verktyg", gå till "Verktyg" -menyn och välj "Externa verktyg".

Fliken "Externa verktyg" öppnas.

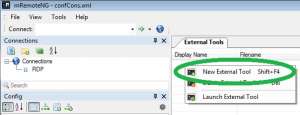

Högerklicka var som helst i den övre delen av fliken, så får du en meny för att skapa ett “Nytt externt verktyg”.

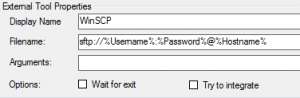

I den nedre delen av skärmen, ändra namnet på verktyget du lägger till under raden "Visningsnamn" för att vara "WinSCP".

Skriv följande i fältet "Filnamn":

sftp: //% Användarnamn%:% Lösenord% @% Värdnamn%

Så det ser ut som:

Du är i princip klar :)

För att kunna använda din nya förmåga, högerklicka på en SSH-typ av en anslutningsflik, hitta posten "Externa verktyg" och klicka på ditt nyskapade "WinSCP" -alternativ.

Lösenordsupptäckare

På grund av det faktum att mRemoteNG håller alla lösenorden i en reversibel kryptering (så att den kan använda den) är det möjligt att extrahera dem per anslutningsbasis. För att uppnå detta kommer vi att mRemoteNG skicka parametern "lösenord" för att "ekas" i en vanlig gammal kommandotolk.

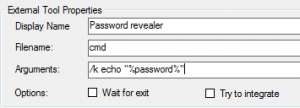

Lägg till ytterligare ett "externt verktyg" som vi har visat ovan, bara den här gången skulle du ge verktyget namnet "Password Revealer" och "filnamn" -fältet kommer bara att innehålla "cmd" -direktivet. Till skillnad från föregående exempel skulle du dock fylla raden "Argument" med nedanstående:

/ k eko "% lösenord%"

Det färdiga arbetet skulle se ut som:

För att kunna använda din nya förmåga, högerklicka på en SSH-typ av en anslutnings flik, hitta posten "Externa verktyg" och klicka på det nyskapade alternativet "Password Revealer".

Sanering av anslutningsfil

Du har fått tiotals eller till och med hundratals anslutningsprofiler i din mRemoteNG-installation och sedan får du en ny teammedlem. Du vill ge din anslutningsfil till dem, men om du gör det kommer du att ge dem dina referenser ... Frukta inte, för HTG har täckt dig.

Vi visar hur man globalt raderar lösenord från mRemoteNG-anslutningsfilen.

Obs: Detta kommer att kräva att du slår ut din uber-nörd, men det är inte en mycket svår procedur.

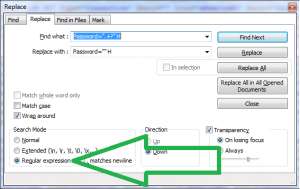

Först och främst behöver du en textredigerare som kan " Vanliga uttryck ", tycka om Anteckningar ++ eller Sublime (vi använder Notepad ++ för det här exemplet). Stäng sedan mRemoteNG och öppna en anslutningsfil i en av dessa redaktörer (som standard finns under "C: \ Users \% ditt användarnamn% \ AppData \ Roaming \ mRemoteNG").

Utför en "Ersätt" (med Ctrl + H) och ändra "Sökläge" till "Vanligt uttryck". Byt sedan ut:

Lösenord = ". +?" H

Med

Lösenord = "" H

Vilket skulle se ut:

Klicka på "Ersätt alla" och gör en "Spara som" för att skapa den sanerade filen.

Världen är ett större labb

Har du ett mRemoteNG-trick som du vill dela? Skicka det till oss i diskussionsforumet.

Låt mig visa dig verklig kraft i Tessaiga