CPU-urile actuale au defecte de proiectare. Spectre le-a expus, dar atacuri precum Foreshadow și acum ZombieLoad exploatează puncte slabe similare. Aceste defecte de „execuție speculativă” pot fi remediate cu adevărat doar prin cumpărarea unui nou procesor cu protecție încorporată.

Patch-urile încetinesc adesea CPU-urile existente

Industria s-a luptat frenetic pentru a repara „atacuri pe canale laterale” precum Spectre și Prefigura , care păcălesc procesorul să dezvăluie informații pe care nu ar trebui. Protecția pentru procesoarele actuale a fost pusă la dispoziție prin actualizări de microcoduri, remedieri la nivel de sistem de operare și patch-uri pentru aplicații precum browsere web.

Remediile spectrului au a încetinit computerele cu procesoare vechi , deși Microsoft este pe cale să o facă accelerați-le din nou . Corectarea acestor erori încetinește de multe ori performanța pe procesoarele existente.

Acum, ZombieLoad ridică o nouă amenințare: pentru a bloca și a proteja complet un sistem de acest atac, trebuie să dezactivați aplicația Intel hiper-threading . De aceea, Google tocmai a dezactivat hiperthreading-ul pe Chromebookurile Intel. Ca de obicei, actualizările microcodurilor CPU, actualizările browserului și patch-urile sistemului de operare sunt pe cale să încerce să pună gaura. Majoritatea oamenilor nu ar trebui să aibă nevoie să dezactiveze hyper-threading după ce aceste patch-uri sunt la locul lor.

Noile procesoare Intel nu sunt vulnerabile la ZombieLoad

Dar ZombieLoad nu este un pericol pentru sistemele cu procesoare Intel noi. La fel de Intel spune, ZombieLoad „este abordat în hardware începând cu procesoare selectate Intel® Core ™ din a 8-a și a 9-a generație, precum și familia de procesoare scalabile Intel® Xeon® de generația a doua Sistemele cu aceste procesoare moderne nu sunt vulnerabile la acest nou atac.

ZombieLoad afectează doar sistemele Intel, dar Specter a afectat și AMD și unele CPU-uri ARM. Este o problemă la nivel de industrie.

CPU-urile au defecte de proiectare, activând atacurile

Ca industrie și-a dat seama când Specter și-a ridicat capul urât , CPU-urile moderne au unele defecte de proiectare:

Problema este aici cu „execuția speculativă”. Din motive de performanță, procesoarele moderne rulează automat instrucțiuni pe care cred că ar putea fi necesare să le ruleze și, dacă nu, pot pur și simplu derula înapoi și readuce sistemul la starea sa anterioară ...

Problema de bază atât cu Meltdown, cât și cu Spectre se află în memoria cache a procesorului. O aplicație poate încerca să citească memoria și, dacă citește ceva în cache, operațiunea se va finaliza mai repede. Dacă încearcă să citească ceva care nu se află în cache, se va finaliza mai lent. Aplicația poate vedea dacă ceva se completează rapid sau lent și, în timp ce orice altceva din timpul execuției speculative este curățat și șters, timpul necesar pentru a efectua operația nu poate fi ascuns. Apoi, poate utiliza aceste informații pentru a construi o hartă a oricărui element din memoria computerului, câte un câte unul. Memorarea în cache accelerează lucrurile, dar aceste atacuri profită de această optimizare și o transformă într-un defect de securitate.

Cu alte cuvinte, optimizările de performanță din procesoarele moderne sunt abuzate. Codul care rulează pe CPU - poate chiar și codul JavaScript care rulează într-un browser web - poate profita de aceste defecte pentru a citi memoria în afara sandbox-ului său normal. În cel mai rău caz, o pagină web dintr-o filă de browser ar putea citi parola dvs. bancară online dintr-o altă filă de browser.

Sau, pe servere în cloud, o mașină virtuală ar putea detecta datele din alte mașini virtuale din același sistem. Acest lucru nu ar trebui să fie posibil.

LEGATE DE: Cum îmi vor afecta PC-ul colapsul și defectele spectrului?

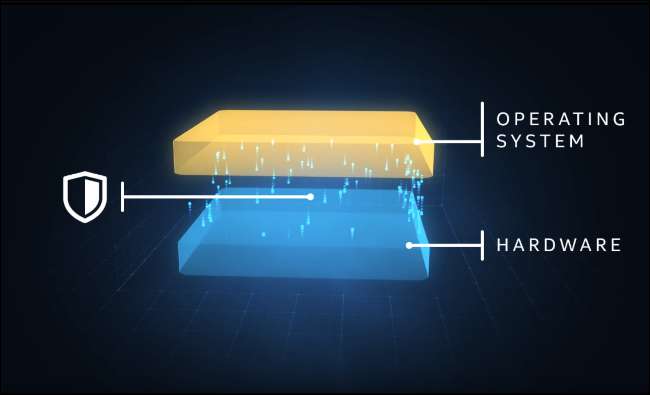

Patch-urile software sunt doar bandaide

Nu este o surpriză faptul că, pentru a preveni acest tip de atac al canalului lateral, patch-urile au făcut ca procesoarele să funcționeze puțin mai încet. Industria încearcă să adauge controale suplimentare unui strat de optimizare a performanței.

Sugestia de a dezactiva hyper-threading-ul este un exemplu destul de tipic: prin dezactivarea unei funcții care face ca procesorul dvs. să funcționeze mai rapid, îl faceți mai sigur. Software-ul rău intenționat nu mai poate exploata această funcție de performanță - dar nu va mai accelera computerul.

Datorită muncii depuse de o mulțime de oameni inteligenți, sistemele moderne au fost protejate în mod rezonabil de atacuri precum Spectre, fără prea multe încetiniri. Dar patch-uri ca acestea sunt doar bandaide: Aceste defecte de securitate trebuie să fie remediate la nivelul hardware-ului procesorului.

Remediile la nivel hardware vor oferi mai multă protecție - fără a încetini procesorul. Organizațiile nu vor trebui să se îngrijoreze dacă au combinația potrivită de actualizări de microcod (firmware), patch-uri de sistem de operare și versiuni de software pentru a-și păstra sistemele în siguranță.

După cum a spus o echipă de cercetători în securitate într-un lucrare de cercetare , acestea „nu sunt simple erori, dar, de fapt, stau la baza optimizării”. Proiectele CPU vor trebui să se schimbe.

Intel și AMD construiesc soluții pentru noi procesoare

Remediile la nivel de hardware nu sunt doar teoretice. Producătorii de CPU lucrează din greu la modificările arhitecturale care vor rezolva această problemă la nivelul hardware-ului CPU. Sau, așa cum a spus Intel în 2018, Intel a fost „ avansând securitatea la nivel de siliciu ”Cu procesoare de generația a 8-a:

Am reproiectat părți ale procesorului pentru a introduce noi niveluri de protecție prin partiționare care va proteja atât împotriva variantelor [Spectre] 2, cât și 3. Gândiți-vă la această partiționare ca la „pereți de protecție” suplimentari între aplicații și nivelurile de privilegii ale utilizatorului pentru a crea un obstacol pentru actorii răi.

Intel a anunțat anterior că procesoarele sale de generația a 9-a includ protecție suplimentară împotriva Foreshadow și Meltdown V3. Aceste procesoare nu sunt afectate de atacul ZombieLoad dezvăluit recent, așa că acele protecții trebuie să fie de ajutor.

AMD lucrează și la schimbări, deși nimeni nu vrea să dezvăluie multe detalii. În 2018, Lisa Su, CEO-ul AMD spus : „Pe termen mai lung, am inclus modificări în viitoarele noastre nuclee de procesor, începând cu designul nostru Zen 2, pentru a aborda în continuare exploatările potențiale de tip Spectre.”

Pentru cineva care dorește cea mai rapidă performanță fără ca vreun patch să încetinească lucrurile - sau doar o organizație care dorește să fie complet sigură că serverele sale sunt cât mai protejate - cea mai bună soluție va fi cumpărarea unui nou CPU cu acele remedieri bazate pe hardware. Sperăm că îmbunătățirile la nivel hardware vor preveni și alte atacuri viitoare înainte de a fi descoperite.

Obsolescența neplanificată

În timp ce presa vorbește uneori despre „perimarea planificată” - planul unei companii ca hardware-ul să devină depășit, așa că va trebui să îl înlocuiți - acesta este un perimat neplanificat. Nimeni nu se aștepta ca atât de multe procesoare să fie înlocuite din motive de securitate.

Cerul nu cade. Toată lumea îngreunează atacatorii să exploateze bug-uri precum ZombieLoad. Nu trebuie să ieșiți și să cumpărați un procesor nou chiar acum. Dar o soluție completă care nu afectează performanța va necesita hardware nou.