PC-urile moderne sunt livrate cu o funcție numită „Secure Boot” activată. Aceasta este o caracteristică a platformei în UEFA , care înlocuiește tradiționalul BIOS pentru PC . Dacă un producător de PC-uri dorește să plaseze pe PC-ul său un autocolant cu sigla „Windows 10” sau „Windows 8”, Microsoft cere să activeze Secure Boot și să urmeze câteva instrucțiuni.

Din păcate, vă împiedică și să instalați unele distribuții Linux, care pot fi destul de dificile.

Modul în care Secure Boot asigură procesul de boot al computerului

Secure Boot nu este conceput doar pentru a face mai dificilă rularea Linux. Există avantaje reale în materie de securitate dacă aveți activat Secure Boot și chiar și utilizatorii Linux pot beneficia de acestea.

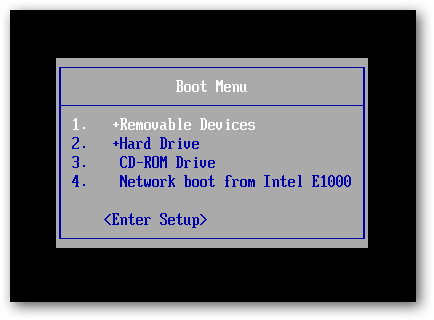

Un BIOS tradițional va porni orice software. Când porniți computerul, acesta verifică dispozitivele hardware în funcție de ordinea de încărcare pe care ați configurat-o și încearcă să pornească de la acestea. PC-urile tipice vor găsi și porni în mod normal încărcătorul de pornire Windows, care va porni întregul sistem de operare Windows. Dacă utilizați Linux, BIOS-ul va găsi și va porni încărcătorul de încărcare GRUB, pe care îl folosesc majoritatea distribuțiilor Linux.

Cu toate acestea, este posibil ca programele malware, cum ar fi un rootkit, să înlocuiască încărcătorul de încărcare. Rootkit-ul ar putea încărca sistemul dvs. de operare normal fără nicio indicație că ceva nu este în regulă, rămânând complet invizibil și nedetectabil pe sistemul dvs. BIOS-ul nu cunoaște diferența dintre malware și un încărcător de încărcare de încredere - doar pornește orice găsește.

Secure Boot este conceput pentru a opri acest lucru . PC-urile Windows 8 și 10 sunt livrate cu certificatul Microsoft stocat în UEFI. UEFI va verifica încărcătorul de încărcare înainte de al lansa și se va asigura că este semnat de Microsoft. Dacă un rootkit sau o altă componentă malware înlocuiește încărcătorul de încărcare sau îl modifică, UEFI nu îi va permite să pornească. Acest lucru împiedică malware-ul să vă deturneze procesul de boot și să se ascundă de sistemul de operare.

Modul în care Microsoft permite distribuțiilor Linux să pornească cu boot securizat

Această caracteristică este, în teorie, doar concepută pentru a proteja împotriva malware-ului. Deci, Microsoft oferă o modalitate de a ajuta distribuțiile Linux să pornească oricum. De aceea, unele distribuții Linux moderne - cum ar fi Ubuntu și Fedora - vor „funcționa” doar pe computerele moderne, chiar și cu Secure Boot activat. Distribuțiile Linux pot plăti o taxă unică de 99 USD pentru a accesa portalul Microsoft Sysdev, unde pot solicita semnarea încărcătoarelor de încărcare.

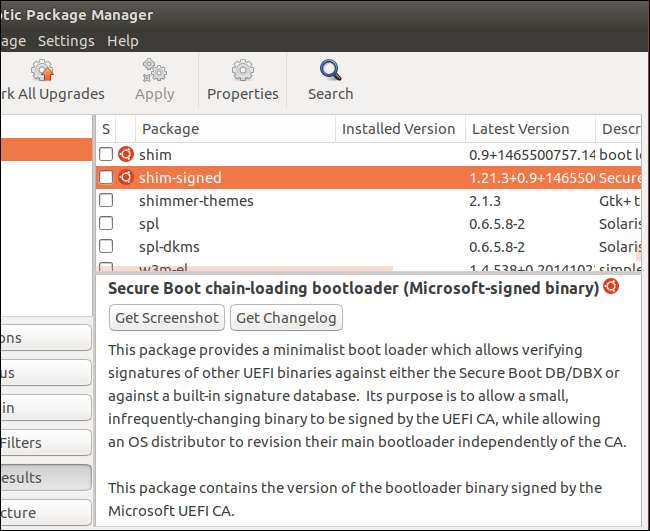

Distribuțiile Linux au în general un „shim” semnat. Shim este un mic încărcător de încărcare care pornește pur și simplu încărcătorul principal de distribuție Linux GRUB. Shim-ul semnat de Microsoft verifică faptul că pornește un boot loader semnat de distribuția Linux, iar apoi distribuția Linux pornește normal.

Ubuntu, Fedora, Red Hat Enterprise Linux și openSUSE acceptă în prezent Secure Boot și vor funcționa fără modificări pe hardware-ul modern. S-ar putea să fie și altele, dar acestea sunt cele pe care le conștientizăm. Unele distribuții Linux se opun din punct de vedere filosofic aplicării semnării de către Microsoft.

Cum puteți dezactiva sau controla boot-ul securizat

Dacă tot ceea ce a făcut Secure Boot a făcut, nu ați putea rula niciun sistem de operare neaprobat de Microsoft pe computerul dvs. Dar este posibil să controlați Secure Boot din firmware-ul UEFI al computerului dvs., care este ca BIOS-ul de pe computerele mai vechi.

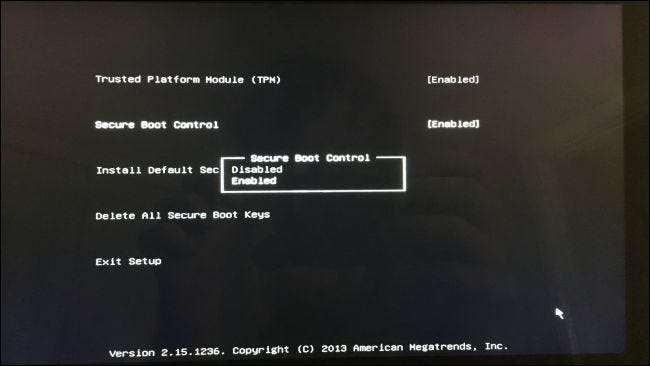

Există două moduri de a controla Secure Boot. Cea mai ușoară metodă este să vă îndreptați spre firmware-ul UEFI și să îl dezactivați complet. Firmware-ul UEFI nu va verifica pentru a vă asigura că rulați un încărcător de încărcare semnat și orice va porni. Puteți porni orice distribuție Linux sau chiar instala Windows 7, care nu acceptă Secure Boot. Windows 8 și 10 vor funcționa bine, veți pierde doar avantajele de securitate de a avea Secure Boot să vă protejeze procesul de boot.

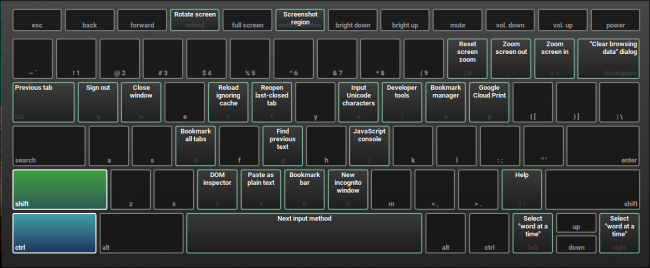

De asemenea, puteți personaliza în continuare Secure Boot. Puteți controla ce certificate de semnare oferă Secure Boot. Sunteți liberi să instalați certificate noi și să eliminați certificatele existente. O organizație care rulează Linux pe computerele sale, de exemplu, ar putea alege să elimine certificatele Microsoft și să instaleze propriul certificat al organizației în locul său. Aceste PC-uri ar porni apoi numai încărcătoare de încărcare aprobate și semnate de acea organizație specifică.

O persoană ar putea face acest lucru, de asemenea - ați putea să vă semnați propriul încărcător Linux și să vă asigurați că PC-ul dvs. poate porni numai încărcătoarele de încărcare pe care le-ați compilat și semnat personal. Acesta este tipul de control și putere oferit de Secure Boot.

Ce solicită Microsoft producătorilor de PC-uri

Microsoft nu solicită doar furnizorilor de PC-uri să activeze Secure Boot dacă doresc acel sticker de certificare „Windows 10” sau „Windows 8” pe computerele lor. Microsoft cere producătorilor de PC-uri să îl implementeze într-un mod specific.

Pentru computerele Windows 8, producătorii trebuiau să vă ofere o modalitate de a dezactiva Secure Boot. Microsoft a cerut producătorilor de PC-uri să pună un comutator Secure Boot kill în mâinile utilizatorilor.

Pentru computerele cu Windows 10, acest lucru nu mai este obligatoriu. Producătorii de PC-uri pot alege să activeze Secure Boot și să nu ofere utilizatorilor o modalitate de a o dezactiva. Cu toate acestea, nu suntem conștienți de producătorii de PC-uri care fac acest lucru.

În mod similar, deși producătorii de PC-uri trebuie să includă cheia principală Microsoft „Microsoft Windows Production PCA” pentru ca Windows să poată porni, nu trebuie să includă cheia „Microsoft Corporation UEFI CA”. Această a doua cheie este recomandată numai. Este a doua cheie opțională pe care Microsoft o folosește pentru a semna încărcătoarele Linux. Documentația Ubuntu explică acest lucru.

Cu alte cuvinte, nu toate computerele vor porni neapărat distribuții Linux semnate cu Secure Boot activat. Din nou, în practică, nu am văzut niciun computer care să facă acest lucru. Poate că niciun producător de PC-uri nu vrea să facă singura linie de laptopuri pe care nu puteți instala Linux.

Pentru moment, cel puțin, computerele Windows de masă ar trebui să vă permită să dezactivați Secure Boot dacă doriți și ar trebui să booteze distribuțiile Linux care au fost semnate de Microsoft chiar dacă nu dezactivați Secure Boot.

Pornirea securizată nu a putut fi dezactivată pe Windows RT, dar Windows RT este mort

LEGATE DE: Ce este Windows RT și în ce este diferit de Windows 8?

Toate cele de mai sus sunt valabile pentru sistemele de operare Windows 8 și 10 standard pe hardware-ul Intel x86 standard. Este diferit pentru ARM.

Pe Windows RT —Versiunea Windows 8 pentru Hardware ARM , care a fost livrat pe Microsoft Surface RT și Surface 2, printre alte dispozitive - Secure Boot nu a putut fi dezactivat. Astăzi, Secure Boot încă nu poate fi dezactivat Windows 10 Mobile hardware - cu alte cuvinte, telefoane care rulează Windows 10.

Acest lucru se datorează faptului că Microsoft a dorit să vă gândiți la sistemele Windows RT bazate pe ARM ca „dispozitive”, nu PC-uri. La fel de Microsoft a declarat pentru Mozilla , Windows RT „nu mai este Windows”.

Cu toate acestea, Windows RT este acum mort. Nu există nicio versiune a sistemului de operare Windows 10 pentru desktop pentru hardware-ul ARM, deci nu mai trebuie să vă faceți griji. Dar, dacă Microsoft readuce hardware-ul Windows RT 10, probabil că nu veți putea dezactiva Secure Boot pe acesta.

Credit de imagine: Baza ambasadorului , John Bristowe