No Linux, o usuário Root é equivalente ao usuário Administrador no Windows. No entanto, embora o Windows sempre tenha uma cultura de usuários comuns fazendo login como administrador, você não deve fazer login como root no Linux.

A Microsoft tentou melhorar as práticas de segurança do Windows com UAC - você não deve fazer login como root no Linux para o mesmo motivo pelo qual você não deve desativar o UAC no Windows .

Por que o Ubuntu usa Sudo

Desencorajar os usuários de executar como root é uma das razões pelas quais Ubuntu usa sudo em vez de su . Por padrão, a senha do root é bloqueada no Ubuntu, então os usuários comuns não podem fazer login como root sem sair de seu caminho para reativar a conta root.

Em outras distribuições Linux, é historicamente possível fazer login como root a partir da tela de login gráfica e obter um desktop root, embora muitos aplicativos possam reclamar (e até mesmo se recusar a executar como root, como o VLC faz). Usuários vindos do Windows às vezes decidiam fazer login como root, da mesma forma que usaram a conta de administrador no Windows XP.

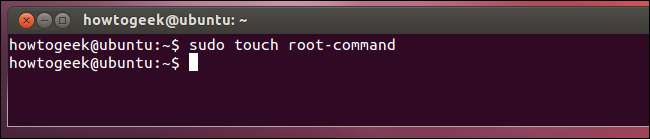

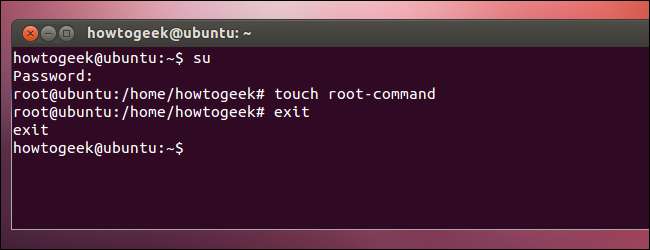

Com sudo, você executa um comando específico (prefixado por sudo) que obtém privilégios de root. Com su, você usaria o comando su para obter um shell root, onde executaria o comando que deseja usar antes (com sorte) de sair do shell root. Sudo ajuda a reforçar as práticas recomendadas, executando apenas comandos que precisam ser executados como root (como comandos de instalação de software), sem deixá-lo em um shell de root onde você pode permanecer conectado ou executar outros aplicativos como root.

Limitando o dano

Quando você efetua login como sua própria conta de usuário, os programas que você executa são impedidos de gravar no resto do sistema - eles podem gravar apenas na sua pasta pessoal. Você não pode modificar arquivos de sistema sem obter permissões de root. Isso ajuda a manter seu computador seguro. Por exemplo, se o navegador Firefox tivesse uma falha de segurança e você o estivesse executando como root, uma página da web maliciosa seria capaz de gravar em todos os arquivos do seu sistema, ler arquivos nas pastas iniciais de outras contas de usuário e substituir comandos do sistema por comprometidos uns. Em contraste, se você estiver conectado como uma conta de usuário limitada, a página da web maliciosa não será capaz de fazer nenhuma dessas coisas - ela só poderá causar danos à sua pasta de início. Embora isso ainda possa causar problemas, é muito melhor do que ter todo o seu sistema comprometido.

Isso também ajuda a protegê-lo contra aplicativos mal-intencionados ou apenas com bugs. Por exemplo, se você executar um aplicativo que decide excluir todos os arquivos aos quais tem acesso (talvez contenha um bug desagradável), o aplicativo apagará nossa pasta pessoal. Isso é ruim, mas se você tiver backups (o que deveria!), É bastante fácil restaurar os arquivos em sua pasta de início. No entanto, se o aplicativo tivesse acesso root, ele poderia excluir todos os arquivos do seu disco rígido, sendo necessária uma reinstalação completa.

Permissões refinadas

Enquanto as distribuições mais antigas do Linux executavam programas de administração de sistema inteiros como root, os desktops Linux modernos usam o PolicyKit para um controle ainda mais refinado das permissões que um aplicativo recebe.

Por exemplo, um aplicativo de gerenciamento de software pode receber apenas permissão para instalar software em seu sistema por meio do PolicyKit. A interface do programa seria executada com as permissões da conta de usuário limitada, apenas a parte do programa que instalou o software receberia permissões elevadas - e essa parte do programa só seria capaz de instalar o software.

O programa não teria acesso root total a todo o sistema, o que poderia protegê-lo se uma falha de segurança fosse encontrada no aplicativo. O PolicyKit também permite que contas de usuário limitadas façam algumas alterações na administração do sistema sem obter acesso root total, tornando mais fácil executar como uma conta de usuário limitada com menos complicações.

O Linux permitirá que você faça login em uma área de trabalho gráfica como root - assim como permitirá que você exclua todos os arquivos do seu disco rígido enquanto o sistema está em execução ou grave ruído aleatório diretamente no disco rígido, obliterando o sistema de arquivos - mas não é é uma boa ideia. Mesmo se você souber o que está fazendo, o sistema não foi projetado para ser executado como root - você está contornando grande parte da arquitetura de segurança que torna o Linux tão seguro.