Já escrevemos sobre como fazer o root em seus smartphones e tablets Android, mas por que eles não fazem o root? O Google argumenta que o enraizamento é um erro por razões de segurança, pois subverte o modelo de segurança do Android.

Ao longo dos anos, O Google adicionou cada vez mais recursos que antes eram somente root ao Android - de capturas de tela ao suporte para criptografia e VPNs. O objetivo é minimizar a necessidade de enraizamento.

O que é enraizar, de qualquer maneira?

O Android é baseado em Linux, onde o usuário “root” é equivalente ao usuário Administrador do Windows. O termo “root” significa obter acesso root ao seu smartphone ou tablet e ser capaz de executar aplicativos com essas permissões root - acesso total ao sistema, em outras palavras.

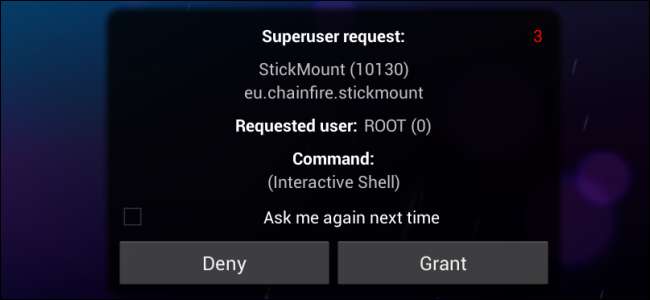

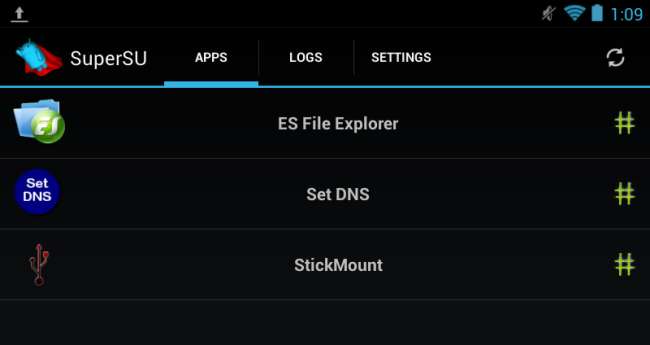

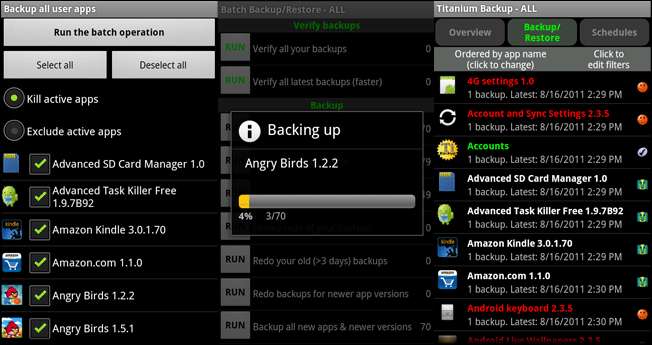

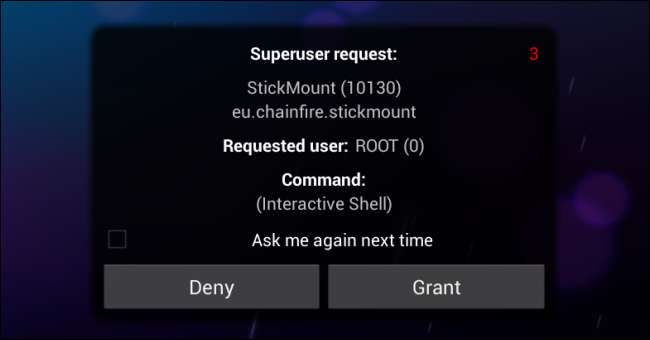

Um processo de root padrão também será um aplicativo como Superuser ou SuperSU. Este aplicativo supervisiona o acesso ao root. Os aplicativos em seu dispositivo não podem apenas obter permissões de root sempre que quiserem - eles precisam avisá-lo e você pode confirmar ou negar a solicitação.

Rompendo o modelo de segurança do Android

O Android usa o modelo de segurança do Linux de uma maneira diferente. Cada aplicativo Android é executado com seu próprio ID de usuário ou UID. Em outras palavras, cada aplicativo é executado como sua própria conta de usuário. Isso significa que cada aplicativo tem seus próprios dados isolados de todos os outros aplicativos. Se você instalar o aplicativo do seu banco, seus dados serão armazenados de modo que sejam acessíveis apenas pelo aplicativo do banco - outros aplicativos no seu dispositivo não podem espioná-lo.

Em uma configuração padrão do Android, nenhum app pode acessar os dados de qualquer outro app, não importa quantas permissões o app peça

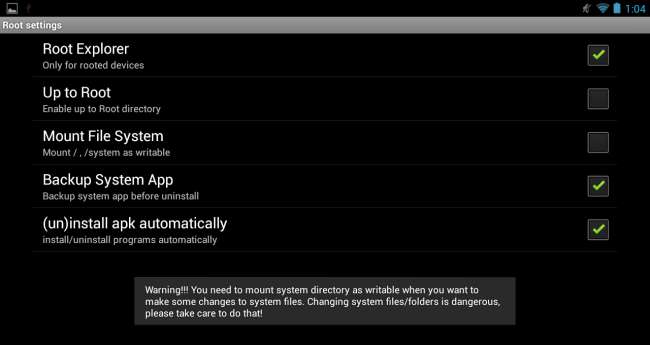

Tudo isso muda quando você executa um aplicativo como root. O aplicativo não está mais sendo executado em uma área de área restrita - ele tem acesso a todo o sistema. Um aplicativo com permissões de root pode ler dados de outros aplicativos - é assim que o excelente Titanium Backup funciona e por que requer root.

Malware e solicitações de permissão de raiz

O acesso total ao sistema significa que o malware pode explorar o acesso root para causar muito mais danos do que normalmente. Depois que um aplicativo recebe acesso root, ele pode fazer qualquer coisa - executar um key logger em segundo plano sem avisar você, extrair as informações da sua conta de outros aplicativos ou até mesmo bagunçar seu dispositivo, excluindo arquivos críticos do sistema.

Se você sabe o que está fazendo e apenas baixa aplicativos raiz confiáveis, pode evitar isso. No entanto, vale a pena lembrar disso ao considerar quantos usuários menos técnicos usam o Android. Eles não se preocupam em executar o Titanium Backup e ter acesso a todo o sistema de arquivos raiz - eles apenas querem que ele funcione, faça ligações e jogue Angry Birds.

Em outras palavras, você provavelmente não deveria torcer pelos smartphones e tablets de seus parentes como um favor para eles.

Com grandes poderes vem grandes responsabilidades

Os problemas não se estendem apenas ao malware. Com acesso total ao sistema de arquivos raiz, você pode excluir arquivos críticos do sistema no sistema de arquivos raiz ou desabilitar aplicativos críticos do sistema e impedir que seu dispositivo funcione corretamente. O Windows faz um grande esforço para evitar que os usuários comuns fujam na pasta C: \ Windows pelo mesmo motivo. Se o usuário comum não entende o que está fazendo, pode causar sérios danos ao sistema operacional.

Considerações sobre garantia

RELACIONADOS: O enraizamento ou desbloqueio anula a garantia do seu telefone Android?

Alguns fabricantes ou operadoras pode tentar recusar o serviço de garantia se você tiver um dispositivo com acesso root. Se você usou o acesso root para modificar seus arquivos de sistema e o software não funciona mais corretamente, isso faz algum sentido - embora você deva ser capaz de restaurar as configurações padrão de fábrica do dispositivo e corrigi-lo por conta própria.

Se o hardware do dispositivo está falhando, o enraizamento não pode ser a causa (a menos que você tenha instalado um aplicativo de overclocking que exigia o root e eliminou o hardware com calor). Para evitar quaisquer argumentos, você deve desenraizar o dispositivo antes de levá-lo para manutenção.

Este é outro motivo pelo qual você não gostaria de fazer o root no dispositivo de um membro da família não técnico - isso pode causar problemas se eles precisarem consertá-lo ou substituí-lo.

Em resumo, o enraizamento concede a você grande poder - mais poder do que o Android foi projetado para oferecer. (No entanto, é o Linux por baixo, e o Linux funciona bem com acesso root.) Um aplicativo com acesso root não está sujeito a nenhuma restrição de permissão e tem o potencial de causar alguns problemas sérios. Se você sabe o que está fazendo, você deve estar bem - mas você precisará ser mais cuidadoso.

No entanto, esse poder é apenas uma responsabilidade para o usuário médio do Android. É por isso que o Android não tem acesso root - se qualquer aplicativo pudesse abrir um prompt de permissão de root e obter acesso completo ao sistema, muitos usuários menos técnicos permitiriam o acesso para que pudessem continuar usando o aplicativo. Alguns aplicativos podem até se recusar a funcionar sem acesso root apenas para exibir anúncios mais desagradáveis, da mesma forma que muitos aplicativos com suporte a anúncios exigem uma longa lista de permissões hoje. A falta de root ajuda a proteger os usuários comuns.