Pisaliśmy już o rootowaniu smartfonów i tabletów z Androidem, ale dlaczego nie są one zrootowane? Google twierdzi, że rootowanie jest błędem ze względów bezpieczeństwa, ponieważ podważa model bezpieczeństwa Androida.

Przez lata, Google dodaje do Androida coraz więcej funkcji, które wcześniej były dostępne tylko dla roota - od zrzutów ekranu po obsługę szyfrowania i VPN. Celem jest zminimalizowanie potrzeby rootowania.

Czym w ogóle jest rootowanie?

Android jest oparty na Linuksie, gdzie użytkownik „root” jest odpowiednikiem administratora w systemie Windows. Termin „rootowanie” oznacza uzyskanie dostępu roota do smartfona lub tabletu i możliwość uruchamiania aplikacji z takimi uprawnieniami roota - innymi słowy, pełny dostęp do systemu.

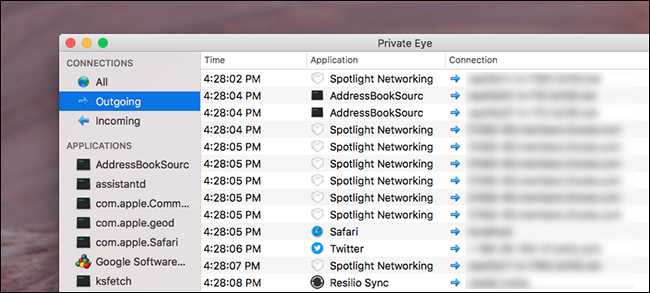

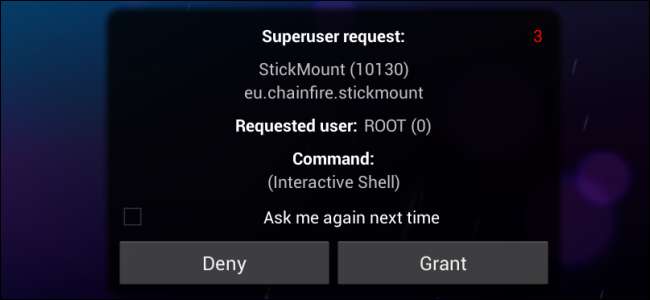

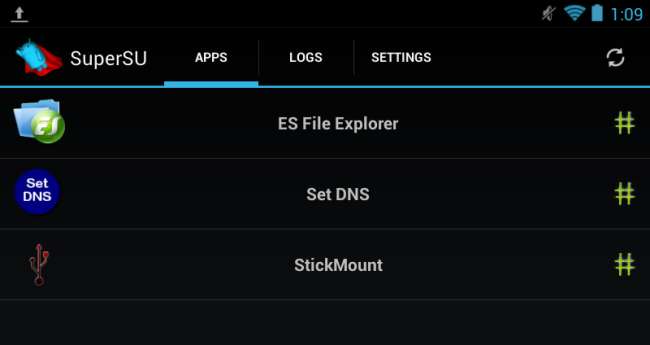

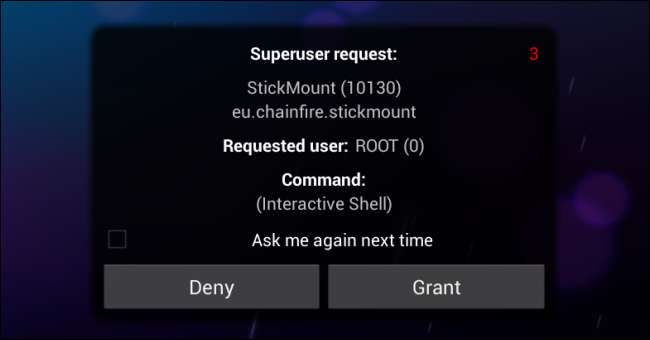

Standardowym procesem rootowania będzie również aplikacja taka jak Superuser lub SuperSU. Ta aplikacja nadzoruje dostęp do roota. Aplikacje na Twoim urządzeniu nie mogą po prostu uzyskać uprawnień roota, kiedy tylko chcą - muszą Cię o to poprosić, a Ty możesz potwierdzić lub odrzucić prośbę.

Wyjście z modelu bezpieczeństwa Androida

Android używa modelu zabezpieczeń Linuksa w inny sposób. Każda aplikacja na Androida działa z własnym identyfikatorem użytkownika lub UID. Innymi słowy, każda aplikacja działa jako własne konto użytkownika. Oznacza to, że każda aplikacja ma własne dane odizolowane od każdej innej aplikacji. Jeśli zainstalujesz aplikację banku, jego dane zostaną zapisane, aby była dostępna tylko dla aplikacji banku - inne aplikacje na Twoim urządzeniu nie mogą go podsłuchiwać.

W standardowej konfiguracji Androida żadna aplikacja nie może uzyskać dostępu do danych innych aplikacji, bez względu na to, o ile uprawnień żąda.

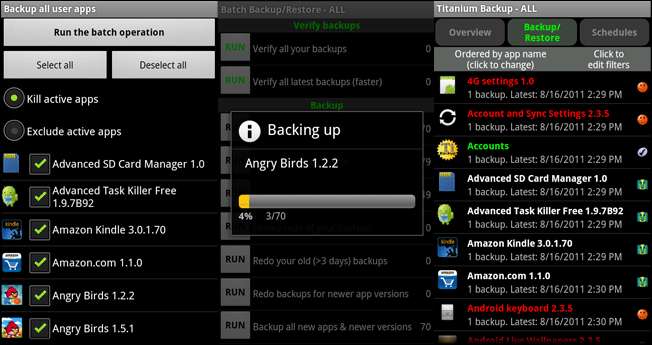

To wszystko zmienia się, gdy uruchamiasz aplikację jako root. Aplikacja nie działa już w piaskownicy - ma dostęp do całego systemu. Aplikacja z uprawnieniami roota może odczytywać dane innych aplikacji - oto jak doskonały Titanium Backup działa i dlaczego wymaga rootowania.

Monity o pozwolenie na rootowanie i złośliwe oprogramowanie

Pełny dostęp do systemu oznacza, że złośliwe oprogramowanie może potencjalnie wykorzystać dostęp roota, aby wyrządzić znacznie więcej szkód niż normalnie. Gdy aplikacja otrzyma uprawnienia administratora, może zrobić wszystko - uruchomić rejestrator kluczy w tle bez informowania Cię, wyodrębnić informacje o koncie z innych aplikacji, a nawet zepsuć urządzenie, usuwając krytyczne pliki systemowe.

Jeśli wiesz, co robisz i pobierasz tylko zaufane aplikacje root, możesz tego uniknąć. Warto jednak o tym pamiętać, biorąc pod uwagę, ilu mniej technicznych użytkowników korzysta z Androida. Nie obchodzi ich uruchamianie Titanium Backup i dostęp do całego głównego systemu plików - chcą tylko, aby działał, dzwonił i grał w Angry Birds.

Innymi słowy, prawdopodobnie nie powinieneś rootować smartfonów i tabletów swoich bliskich jako przysługi dla nich.

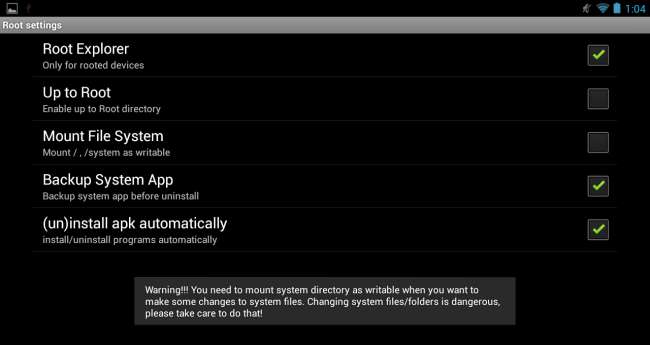

Z dużą mocą przychodzi duża odpowiedzialność

Problemy dotyczą nie tylko złośliwego oprogramowania. Mając pełny dostęp do głównego systemu plików, możesz usunąć krytyczne pliki systemowe w głównym systemie plików lub wyłączyć krytyczne aplikacje systemowe i uniemożliwić prawidłowe działanie urządzenia. System Windows dokłada wszelkich starań, aby uniemożliwić przeciętnym użytkownikom grzebanie w folderze C: \ Windows z tego samego powodu. Jeśli przeciętny użytkownik nie rozumie, co robi, może poważnie uszkodzić swój system operacyjny.

Uwagi dotyczące gwarancji

ZWIĄZANE Z: Czy rootowanie lub odblokowywanie powoduje unieważnienie gwarancji telefonu z Androidem?

Niektórzy producenci lub przewoźnicy może próbować odmówić Ci usługi gwarancyjnej jeśli masz zrootowane urządzenie. Jeśli używałeś uprawnień administratora do modyfikowania plików systemowych, a oprogramowanie nie działa już poprawnie, ma to jakiś sens - chociaż powinieneś być w stanie przywrócić urządzenie do domyślnych ustawień fabrycznych i naprawić je samodzielnie.

Jeśli sprzęt urządzenia nie działa, przyczyną nie może być rootowanie (chyba że zainstalowałeś aplikację do podkręcania, która wymagała rootowania i zabiła sprzęt przez ciepło). Aby zapobiec jakimkolwiek argumentom, przed oddaniem go do serwisu należy zrestartować urządzenie.

To kolejny powód, dla którego nie chcesz zrootować urządzenia członka rodziny, który nie ma wiedzy technicznej - może to spowodować problemy, jeśli kiedykolwiek będzie trzeba je naprawić lub wymienić.

Podsumowując, rootowanie zapewnia ogromną moc - większą moc niż system Android. (Jednak pod spodem jest Linux, a Linux działa dobrze z dostępem roota). Aplikacja z dostępem roota nie jest związana żadnymi ograniczeniami uprawnień i może powodować poważne problemy. Jeśli wiesz, co robisz, powinno być dobrze - ale musisz być bardziej ostrożny.

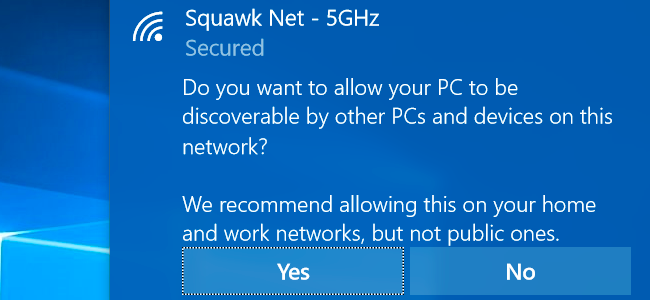

Jednak ta moc to tylko odpowiedzialność dla przeciętnego użytkownika Androida. Dlatego Android nie jest zrootowany - jeśli jakakolwiek aplikacja mogłaby wyświetlić monit o pozwolenie roota i uzyskać pełny dostęp do systemu, wielu mniej doświadczonych użytkowników zezwoliłoby na dostęp, aby mogli nadal korzystać z aplikacji. Niektóre aplikacje mogą nawet odmówić uruchomienia bez uprawnień administratora tylko po to, aby wyświetlać nieprzyjemne reklamy, podobnie jak wiele aplikacji z reklamami prosi dziś o długą listę uprawnień. Brak roota pomaga chronić przeciętnych użytkowników.