Kiedy konfigurujesz serwer osobisty po raz pierwszy, możesz mieć kilka pytań dotyczących tego, co to jest lub czego nie jest w stanie zrobić. Mając to na uwadze, dzisiejszy post z pytaniami i odpowiedziami dla SuperUser zawiera odpowiedzi na pytanie ciekawskiego czytelnika.

Dzisiejsza sesja pytań i odpowiedzi jest dostępna dzięki uprzejmości SuperUser - części Stack Exchange, grupy witryn internetowych z pytaniami i odpowiedziami.

Zrzut ekranu dzięki uprzejmości Casablanca (Wikimedia Commons) .

Pytanie

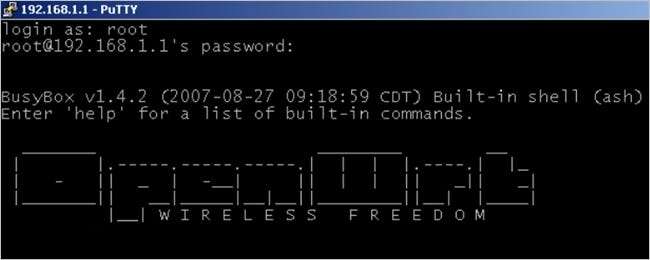

Czytnik SuperUser Sam3000 chce wiedzieć, czy można mieć wiele połączeń SSH z tym samym systemem:

Mam komputer z systemem Linux działający jako serwer, który akceptuje przychodzące połączenia SSH. Czy możliwe jest niezawodne podłączenie wielu urządzeń jednocześnie, takich jak mój telefon komórkowy i laptop, a także inne komputery stacjonarne, do tego samego serwera za pomocą protokołu SSH?

Czy można mieć wiele połączeń SSH z tym samym systemem?

Odpowiedź

Dostawcy SuperUser badge-be i Hastur mają dla nas odpowiedź. Po pierwsze, odznaka:

Krótka odpowiedź

Tak, zwykle działa domyślnie.

Długa odpowiedź

To zależy od tego, do czego go używasz. Może spowalniać przy wielu połączeniach, ale jest to problem z przepustowością, a nie z SSH.

Następnie odpowiedź od Hastura:

Tak, jest to możliwe, jest to zachowanie domyślne. Możesz na nim polegać, jeśli używasz zaktualizowanej wersji SSH i nie jest już ustawiony na Protokół 1 . Poniższe polecenie powinno ci dać Protokół 2 .

- grep „Protokół” / etc / ssh / sshd_config

Limity połączeń

Możesz spojrzeć na SSH jako zaszyfrowaną ewolucję telnetu, stworzoną, aby umożliwić zdalny dostęp do serwera. Zauważ, że SSH łączy się przez TCP i może również przekazywać sesje X (sesje graficzne). Wielozadaniowość i wielu użytkowników są częścią wewnętrznej natury Uniksa (nawet jeśli nie jest to nieograniczone).

Niektóre z tych ograniczeń można zobaczyć w limitach TCP i SSH:

- cat / proc / sys / net / core / somaxconn (zwykle 128, aby zobaczyć maksymalną liczbę oczekujących połączeń TCP, jaką możesz mieć)

Plik kern.ipc.somaxconn sysctl (8) zmienna ogranicza rozmiar kolejki nasłuchującej do akceptowania nowych połączeń TCP. Domyślna wartość 128 jest zwykle zbyt niska, aby zapewnić niezawodną obsługę nowych połączeń na mocno obciążonym serwerze WWW.

- cat / proc / sys / net / core / netdev_max_backlog (zwykle 1000, maksymalna długość kolejki pakietów TCP)

- mniej /etc/security/limits.conf (możesz znaleźć limity liczby użytkowników)

- MaxSessions w / etc / ssh / sshd_config (określa maksymalną dozwoloną liczbę otwartych sesji na połączenie sieciowe, wartość domyślna to 10)

- #MaxStartups 10:30:60 , zwykle komentowane w / etc / ssh / sshd_config (określa maksymalną liczbę jednoczesnych nieuwierzytelnionych połączeń z demonem SSH, wartość domyślna to 10)

Bibliografia

1. man ssh i man sshd w Twoim komputerze

2. Strony man dla sshd i sshd_config

Masz coś do dodania do wyjaśnienia? Dźwięk w komentarzach. Chcesz przeczytać więcej odpowiedzi od innych zaawansowanych technicznie użytkowników Stack Exchange? Sprawdź cały wątek dyskusji tutaj .