Pewnego dnia możesz zgubić telefon lub go ukraść - rośnie liczba kradzieży smartfonów. Przygotuj swój telefon z Androidem na dzień, w którym go zgubisz, a utrata go będzie znacznie mniej traumatycznym doświadczeniem.

Jeśli zgubisz telefon, możesz zrobić różne rzeczy , ale będzie łatwiej i mniej stresująco, jeśli wcześniej przygotujesz smartfon z Androidem na stratę.

Zablokuj to

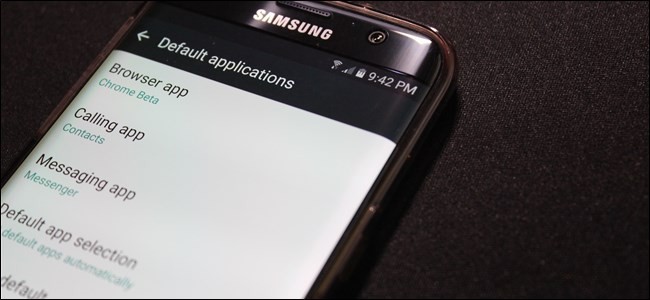

Ekrany blokady mogą być irytujące, jeśli ciągle wyjmujesz telefon, ponieważ za każdym razem, gdy wyjmujesz telefon z kieszeni, będziesz musiał wpisać kod lub przesunąć wzór. Jeśli jednak nie chcesz, aby ktoś znalazł Twój telefon przeglądający Twoją pocztę e-mail, kontakty i inne dane osobowe, kod blokady jest ważny. Aby zapewnić sobie optymalne bezpieczeństwo, ustaw kod PIN blokady na ekranie ustawień zabezpieczeń Androida. Jeśli wydaje ci się to zbyt niezręczne, przynajmniej ustal wzór. Złodziejowi może być łatwiej odgadnąć wzór na podstawie charakterystycznych pozostałości na ekranie urządzenia, ale przynajmniej jest on zablokowany.

Utwórz wiadomość na ekranie blokady

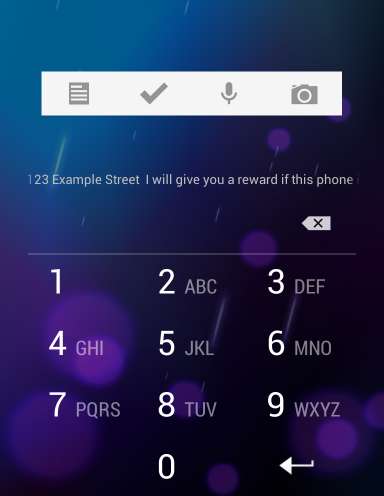

Android umożliwia utworzenie wiadomości, która pojawi się na ekranie blokady. Otwórz aplikację Ustawienia, wybierz kategorię Bezpieczeństwo i dotknij opcji Informacje o właścicielu.

Tutaj możesz podać swoje dane kontaktowe. Jeśli kiedykolwiek zgubisz telefon i odzyska go dobry Samarytanin, będzie wiedział, gdzie może go zwrócić. Na tym ekranie możesz zamieścić dowolną inną wiadomość - na przykład możesz spróbować dołączyć wiadomość z informacją, że w razie zwrotu telefonu otrzymasz nagrodę. Miejmy nadzieję, że zachęci to uczciwych, ale leniwych ludzi do zejścia z drogi i spróbowania zwrotu telefonu.

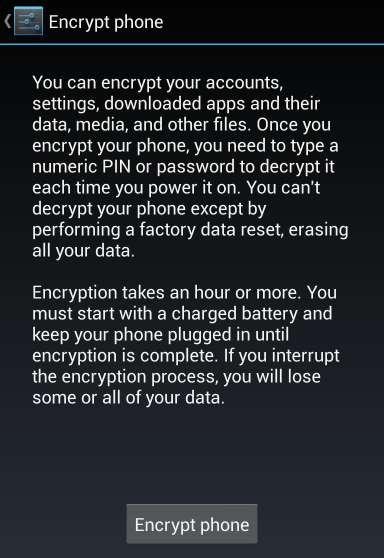

W przypadku wrażliwych danych biznesowych: zaszyfruj je

Większość ludzi nie musi szyfrować swoich smartfonów z Androidem - to trochę przesada. Jeśli jednak masz w telefonie poufne dane biznesowe lub finansowe i chcesz mieć całkowitą pewność, że nie wpadną one w niepowołane ręce, warto zaszyfruj dane telefonu z wyprzedzeniem. Zaszyfrowanie telefonu sprawi, że jest bardzo mało prawdopodobne, że złodziej odzyska Twoje dane - poza odgadnięciem klucza szyfrowania lub odblokowaniem kodu PIN, musiałby użyj ataku zamrażarki, aby ominąć szyfrowanie . Chociaż jest to możliwe, atak zamrażarki rzadko zdarza się w prawdziwym świecie - złodzieje smartfonów prawdopodobnie nie spodziewają się znaleźć cennych danych na telefonach i zazwyczaj chcą je odsprzedać.

Skonfiguruj automatyczne kopie zapasowe

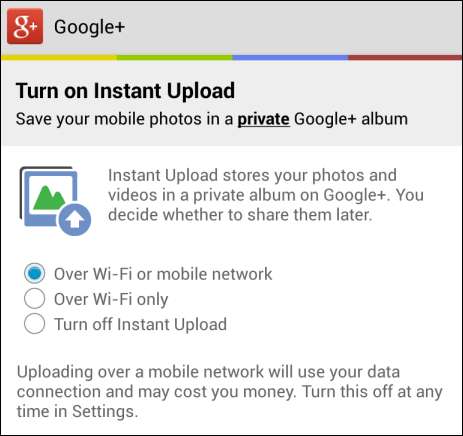

Powinieneś upewnić się, że Twoje ważne dane są automatycznie archiwizowane z telefonu z Androidem. Telefony można wymienić, ale zdjęć, dokumentów i innych ważnych danych osobowych często nie można. Android domyślnie automatycznie synchronizuje dane, takie jak kontakty i wydarzenia w kalendarzu. Ty też będziesz chciał skonfiguruj aplikację, taką jak Google+ lub Dropbox, do automatycznego tworzenia kopii zapasowych zdjęć więc masz kopie, których nie masz tylko w telefonie. Upewnij się, że kopie zapasowe wszystkich ważnych danych w telefonie są tworzone automatycznie.

Aktywuj usługę śledzenia zgubionego telefonu

Google nadal nie oferuje klientom żadnego zintegrowanego sposobu śledzenia i kontrolowania zgubionych telefonów z Androidem. Możemy mieć nadzieję, że Google pewnego dnia nam to ułatwi, ale do tego czasu będziesz musiał korzystać z rozwiązania innej firmy, aby śledzić i zdalnie sterować zgubionym telefonem.

Oczywiście, możesz spróbować to zrobić, gdy zgubisz telefon. Na przykład, Popularny plan B firmy Lookout można zdalnie pobrać i zainstalować na urządzeniu po zgubieniu. Jednak działa tylko ze starszymi wersjami Androida - jeśli masz Androida 4.0 lub nowszego, nie możesz korzystać z aplikacji Plan B.

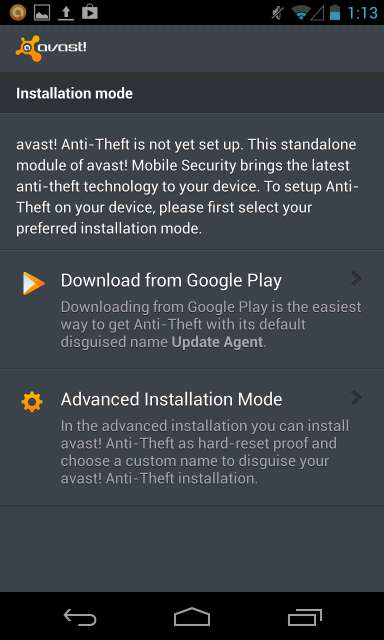

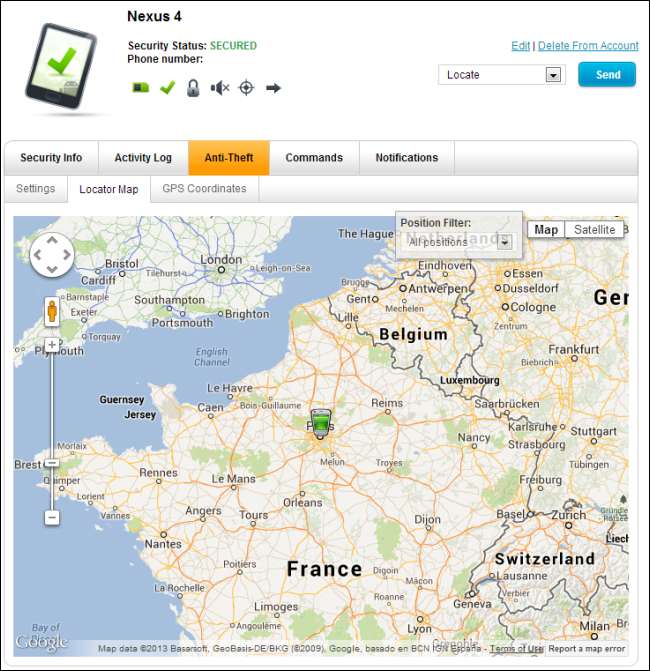

Dostępnych jest wiele różnych usług, w tym usługi pobierające miesięczną opłatę abonamentową. Polecamy dobrze szanowanych avast! Free Mobile Security . Jest całkowicie darmowy i zawiera wysokiej jakości narzędzie antykradzieżowe, które umożliwia zdalne lokalizowanie, blokowanie i czyszczenie urządzenia. Jeśli masz uprawnienia roota do swojego urządzenia, funkcję antykradzieżową można zainstalować w trybie root, więc złodziejom będzie jeszcze trudniej ją usunąć. W przypadku instalacji root, funkcje antykradzieżowe programu avast! Pozostaną zainstalowane i będą działały w telefonie nawet po przywróceniu ustawień fabrycznych telefonu.

Podobnie jak inne usługi, avast! udostępnia witrynę internetową, w której można się zalogować, aby zobaczyć informacje o lokalizacji telefonu i wykonać różne czynności, w tym wysłać wiadomość, aktywować syrenę i wyczyścić jej dane.

avast! jest świetną opcją, ale nie ma bardziej szpiegowskich funkcji, jakich pragną niektórzy ludzie. Jeśli chcesz zdalnie nagrywać dźwięk z mikrofonu lub robić zdjęcia z kamery, aby słyszeć i widzieć złodzieja, potrzebujesz aplikacji takiej jak Cerberus antykradzieżowy . To nie jest darmowe, ale kosztuje 2,99 USD za dożywotnią licencję, jest znacznie tańsze niż inne usługi, które chcą pobierać podobną miesięczną opłatę.

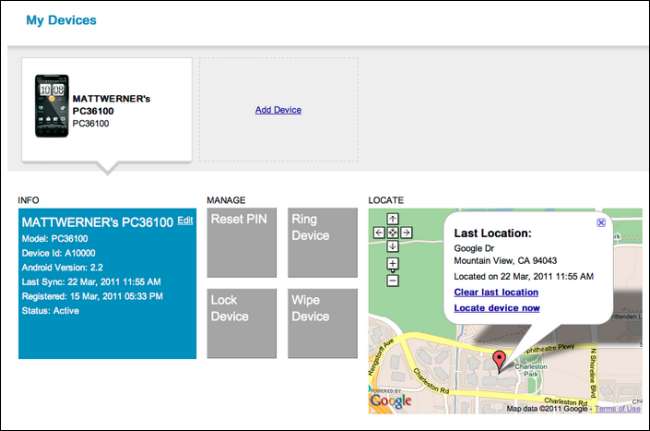

Śledzenie zgubionego telefonu dla użytkowników Google Apps

Google faktycznie zapewnia geolokalizację i inne funkcje, takie jak zdalne czyszczenie, blokowanie i dzwonienie na zgubione smartfony - ale tylko dla użytkowników Google Apps. Organizacje korzystające z Google Apps mogą chcieć włączyć funkcję zdalnego czyszczenia dzięki czemu użytkownicy mogą zdalnie wyczyścić wszystkie utracone telefony. Użytkownicy Google Apps mogą użyj strony My Devices aby zobaczyć lokalizację zgubionych telefonów.

IPhone ma wiele podobnych funkcji . Posiada również usługę Znajdź mój iPhone dostarczaną przez firmę Apple, więc nie musisz instalować rozwiązania do śledzenia telefonu innej firmy.

Źródło zdjęcia: Policja West Midlands na Flickr