Duża część mocy i elastyczności Chrome wynika z ogromnego ekosystemu rozszerzeń. Problem polega na tym, że te rozszerzenia mogą również kraść dane, obserwować każdy Twój ruch lub gorzej. Oto, jak się upewnić, że rozszerzenie jest bezpieczne przed zainstalowaniem.

Dlaczego rozszerzenia Chrome mogą być niebezpieczne

Kiedy ty zainstaluj rozszerzenie Chrome , zasadniczo wchodzisz w opartą na zaufaniu relację z twórcą tego rozszerzenia. Pozwalasz, aby rozszerzenie było aktywne w Twojej przeglądarce, potencjalnie oglądając wszystko co robisz. Nie sugerujemy, że wszyscy to robią - ale jest taka możliwość.

ZWIĄZANE Z: Rozszerzenia przeglądarki są koszmarem prywatności: przestań używać ich tak wielu

Istnieje system uprawnień, który pomaga temu zapobiec, ale taki system jest tak dobry, jak ludzie, którzy go używają. Innymi słowy, jeśli w rzeczywistości nie zwracasz uwagi na uprawnienia, które przyznajesz rozszerzeniom, równie dobrze mogą one nawet nie istnieć.

Co gorsza, nawet godne zaufania rozszerzenia mogą zostać przejęte, przekształcając je w złośliwe rozszerzenia zbierające dane - najprawdopodobniej nawet bez zdawania sobie sprawy z tego, co się dzieje. W innych sytuacjach programista może zbudować przydatne rozszerzenie, które nie generuje żadnych przychodów, a następnie odwrócić je i sprzedać innej firmie, która wypełni je reklamami i innymi narzędziami śledzącymi, aby uzyskać pewien zysk.

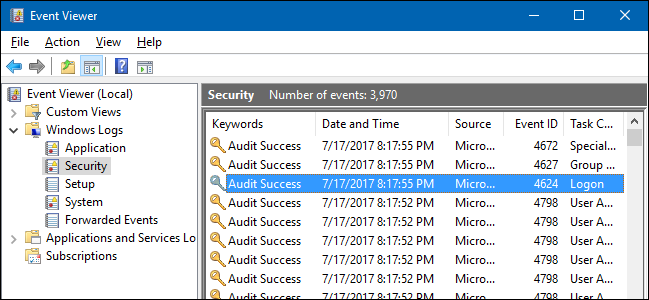

Krótko mówiąc, istnieje wiele sposobów, w jakie rozszerzenia przeglądarki mogą być niebezpieczne lub mogą stają się niebezpieczny. Dlatego nie tylko musisz uważać, kiedy instalujesz rozszerzenie, ale musisz także stale monitorować je po instalacji.

Na co zwrócić uwagę przed zainstalowaniem rozszerzenia

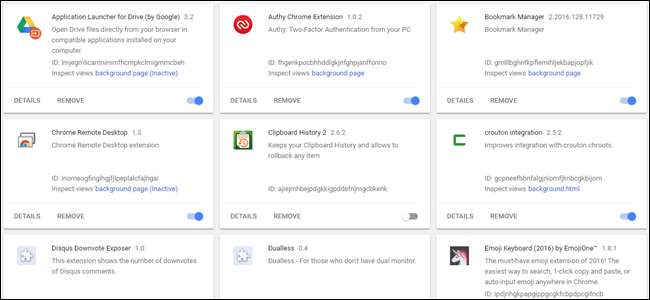

Aby zachować bezpieczeństwo, jeśli chodzi o rozszerzenia przeglądarki, należy zwrócić uwagę na kilka kluczowych rzeczy.

Sprawdź witrynę programisty

Pierwszą rzeczą, na którą należy zwrócić uwagę przed zainstalowaniem nowego rozszerzenia, jest programista. Krótko mówiąc, chcesz się upewnić, że jest to uzasadnione rozszerzenie. Na przykład, jeśli instalujesz rozszerzenie dla Facebooka, które zostało opublikowane przez jakiegoś przypadkowego gościa, możesz przyjrzeć się bliżej temu, co robi.

Nie oznacza to, że każde rozszerzenie napisane przez jednego programistę jest nieuzasadnione, po prostu może być konieczne bliższe przyjrzenie się temu, zanim automatycznie mu zaufasz. Istnieje wiele legalnych, uczciwych rozszerzeń, które dodają przydatne funkcje do innych usług, takich jak Atrament dla Google , na przykład.

Nazwę programisty można znaleźć bezpośrednio pod nazwą rozszerzenia, zwykle poprzedzoną słowem „Oferowane przez”.

W wielu przypadkach więcej informacji o programiście można znaleźć, klikając jego nazwę - jeśli jest dostępna, przekieruje do jego witryny internetowej. Zrób jakieś śledztwo, zobacz, co znajdziesz. Jeśli nie mają witryny internetowej lub nazwa nie prowadzi do niczego, być może będziesz musiał poszukać czegoś więcej. Dobrze, że mamy więcej rzeczy na tej liście.

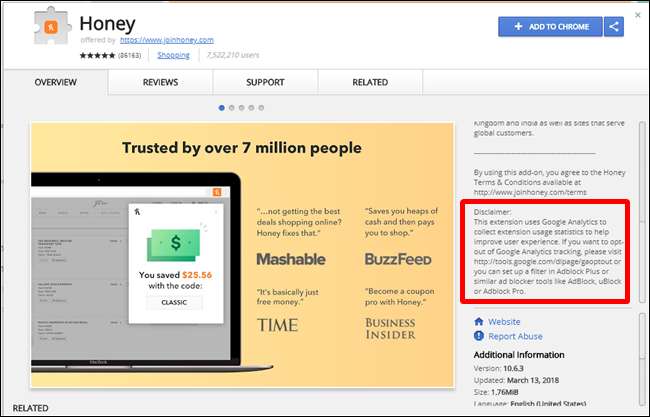

Przeczytaj opis - wszystko

Przeczytaj opis - a nie tylko jego część! Przeczytaj cały opis i poszukaj rzeczy, które mogą budzić wątpliwości, takich jak śledzenie informacji lub udostępnianie danych. Nie wszystkie rozszerzenia zawierają te szczegóły, ale niektóre zawierają. I to jest coś, co chcesz wiedzieć.

Opis można znaleźć po prawej stronie okna aplikacji, bezpośrednio obok obrazów rozszerzeń. Powyższy obraz przedstawia przykład czegoś, co możesz przegapić, jeśli nie przeczytasz całego opisu.

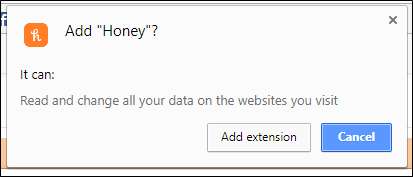

Zwróć uwagę na uprawnienia

Kiedy próbujesz dodać rozszerzenie do Chrome, wyskakujące okienko ostrzega o tym, jakich uprawnień potrzebuje rozszerzenie. Nie ma tu szczegółowego systemu przyznawania uprawnień typu „wybierz i wybierz”, ale raczej system „wszystko albo nic”. To menu pojawi się po kliknięciu przycisku „Dodaj do Chrome”. ty musieć zatwierdź te uprawnienia, zanim będzie można zainstalować rozszerzenie.

Zwróć uwagę na to, co się tutaj dzieje - pomyśl o tym, co czytasz. Jeśli rozszerzenie do edycji zdjęć wymaga dostępu do wszystkiego, co robisz online, zakwestionowałbym to. Zdrowy rozsądek jest tutaj bardzo ważny - jeśli coś nie brzmi dobrze, to prawdopodobnie tak nie jest.

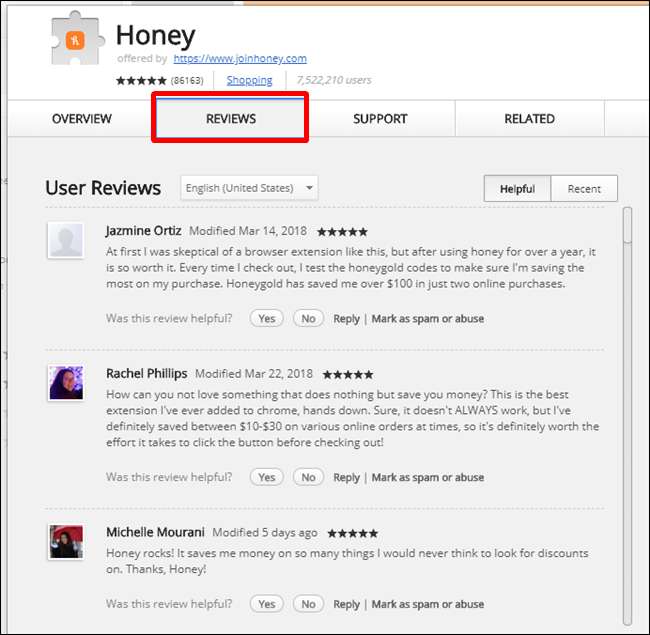

Sprawdź recenzje

To najniższy człowiek w ankiecie totemów, ponieważ nie zawsze można ufać recenzjom użytkowników. Możesz jednak szukać wspólnych tematów i wątpliwej treści.

Na przykład, jeśli istnieje kilka podobnie sformułowanych recenzji, powinno to przynajmniej unieść brew. Istnieje kilka powodów, dla których może się to zdarzyć, z których większość jest wysoce wątpliwa (programiści kupują recenzje itp.).

W przeciwnym razie zwróć uwagę na typowe motywy - użytkownicy narzekają na dziwactwa, spekulują na temat pobierania ich danych, w zasadzie wszystko, co wydaje Ci się dziwne - zwłaszcza jeśli mówi to wielu użytkowników.

Teraz nie sugerujemy czytania każdą recenzję. W przypadku niektórych rozszerzeń może to zająć całe wieki! Zamiast tego wystarczy szybkie przejrzenie.

Zagłęb się w kod źródłowy

Więc o to chodzi: ten nie jest dla wszystkich. Albo nawet większość ludzi! Ale jeśli rozszerzenie jest open source (wiele z nich, większość nie), możesz przekopać się przez kod. Jeśli wiesz, czego szukać, prawdopodobnie już to robisz. Ale na wszelki wypadek warto o tym wspomnieć.

Często można znaleźć kod źródłowy w witrynie programisty, o której rozmawialiśmy wcześniej. To znaczy, jeśli jest dostępny.