Jeśli pozwolisz komuś na korzystanie z komputera, może on uzyskać dostęp do zapisanych haseł, przeczytać Twoją wiadomość e-mail, uzyskać dostęp do wszystkich Twoich plików i nie tylko. Zamiast patrzeć im przez ramię, po prostu użyj funkcji konta gościa w systemie operacyjnym.

Konta gości można znaleźć we wszystkich komputerowych systemach operacyjnych - od Windows i Mac po Ubuntu, Chrome OS i inne dystrybucje Linuksa. Konto Gość nie jest domyślnie włączone w systemie Windows, więc musisz zrobić wszystko, aby z niego korzystać.

Dlaczego warto korzystać z kont gości

ZWIĄZANE Z: Dlaczego każdy użytkownik komputera powinien mieć własne konto użytkownika

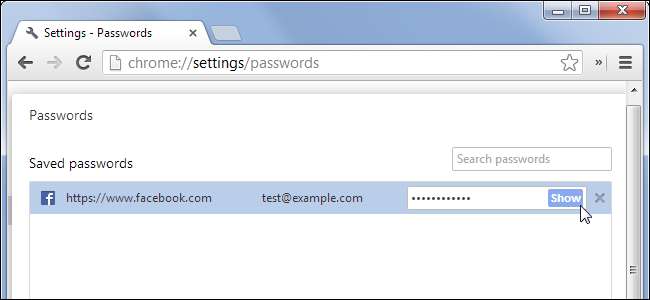

Omówiliśmy dlaczego warto używać oddzielnych kont użytkowników systemu Windows , a korzystanie z konta gościa jest idealne z tego samego powodu. Nie ma potrzeby tworzenia dedykowanego konta użytkownika dla tymczasowych użytkowników-gości. Wbudowane konto gościa zapewnia Twojemu znajomemu ograniczony dostęp, pozwalając Ci zostawić go samego z komputerem i pozwolić mu przeglądać sieć bez udostępniania wszystkich haseł, prywatnych dokumentów, poczty e-mail, kont w mediach społecznościowych, historii przeglądarki i wszystkiego innego inaczej robisz na swoim komputerze.

Konta gości nie mogą instalować oprogramowania, konfigurować urządzeń sprzętowych, zmieniać ustawień systemu, a nawet tworzyć hasła, które ma zastosowanie do konta gościa. Konta gości mogą wyłączyć komputer - to mniej więcej tyle szkody, ile tylko mogą.

Konto gościa umożliwia użytkownikom przeglądanie sieci i korzystanie z typowych aplikacji, więc jest to świetny sposób na zapewnienie komuś innemu dostępu do Twojego komputera bez konieczności patrzenia przez ramię. Nawet osoba, której ufasz, może nie uzyskać złośliwego dostępu do Twoich danych osobowych - może otworzyć przeglądarkę, przejść do Gmaila, aby sprawdzić pocztę i zobaczyć Twoją skrzynkę odbiorczą, jeśli jesteś już zalogowany. Następnie musiałby się wylogować i zalogować konto, a po zakończeniu będziesz musiał zalogować się ponownie na swoje konta. Uniknij tego bólu głowy, używając zamiast tego konta gościa.

Włączanie konta gościa w systemie Windows

Włączenie konta gościa jest inne w systemach Windows 7 i 8 niż w systemie Windows 10. W systemach Windows 7 i 8 można dość łatwo włączyć konto gościa. Na pulpicie kliknij menu Start i zacznij wpisywać „konta użytkowników”. W wynikach wyszukiwania kliknij „Konta użytkowników”. W tym oknie menu kliknij „Zarządzaj innym kontem”.

Kliknij „Gość”. Jeśli funkcja konta gościa jest wyłączona, kliknij „Włącz”.

ZWIĄZANE Z: Jak utworzyć konto gościa w systemie Windows 10

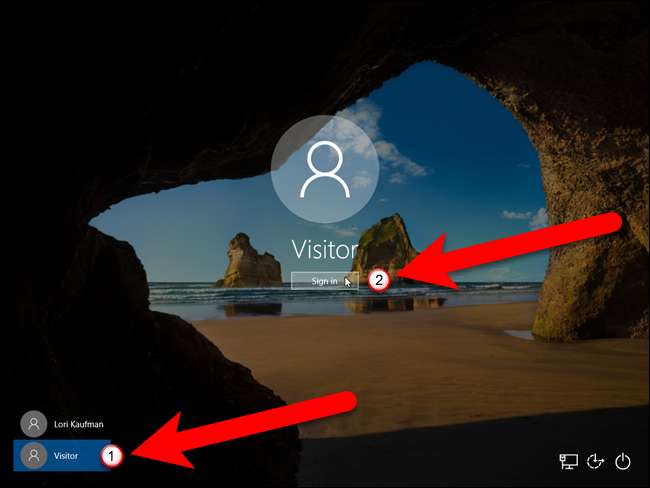

Windows 10 niestety trochę ukrywa tę funkcję… częściowo dlatego, że Microsoft chciałby, abyś zadbał o trochę bezpieczeństwa danych, a częściowo dlatego, że chcieliby, aby wszyscy korzystali z oficjalnych kont użytkowników Microsoft. Włączenie gościa (lub konta „Odwiedzający”) wymaga dostępu administratora i trochę pracy z wierszem poleceń, ale wszystko jest wyjaśnione w tym przewodniku .

Gdy włączysz konto gościa, pojawi się ono jako osobne konto użytkownika w lewym dolnym rogu ekranu logowania. Każdy może zalogować się na konto gościa po uruchomieniu komputera lub uzyskaniu do niego dostępu, gdy jest zablokowany.

Możesz wylogować się z bieżącego konta użytkownika lub skorzystać z funkcji Przełącz użytkownika, aby pozostać zalogowanym, utrzymując otwarte programy i zablokowane konto, jednocześnie umożliwiając gościom korzystanie z komputera.

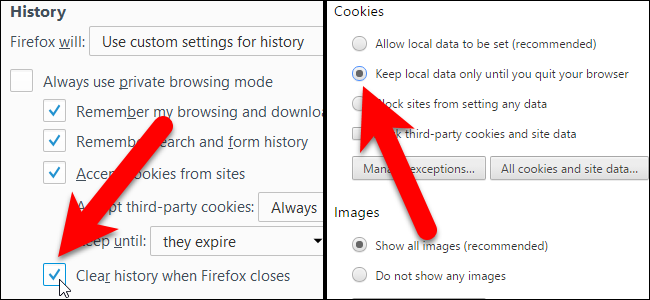

Po zakończeniu mogą wylogować się z konta gościa. Pamiętaj, że ich historia przeglądania, zalogowane strony internetowe i wszelkie inne pliki lub dane, które pozostawili, pozostaną dostępne dla przyszłych użytkowników konta gościa. Użytkownicy-goście powinni wylogować się ze wszystkich witryn internetowych, do których uzyskali dostęp, lub po prostu skorzystać z przeglądarki funkcja przeglądania prywatnego wewnątrz konta gościa.

Jeśli martwisz się, do jakich plików użytkownik-gość może uzyskać dostęp, zaloguj się jako gość i przeglądaj. Domyślnie pliki nie powinny być dostępne, dopóki są przechowywane w folderach w folderze użytkownika w C: \ Users \ NAME, ale pliki przechowywane w innych lokalizacjach, takich jak partycja D: \, mogą być dostępne. Możesz zablokować wszystkie foldery, do których nie chcesz, aby goście mieli dostęp okno dialogowe właściwości zabezpieczeń .

Jeśli chcesz, możesz też zmień nazwę swojego konta gościa systemu Windows .

Włączanie konta gościa w macOS

Na komputerze Mac możesz zalogować się jako gość, wybierając konto gościa na ekranie logowania. Jeśli ta opcja nie jest dostępna, musisz ją włączyć.

Na pulpicie kliknij ikonę Preferencje systemowe w doku (tę z kołem zębatym). Kliknij „Użytkownicy i grupy”.

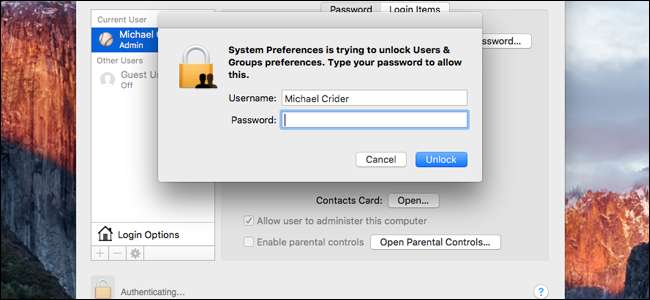

Kliknij ikonę kłódki w lewym dolnym rogu, a następnie wprowadź hasło administratora, aby uzyskać dostęp do funkcji zaawansowanych.

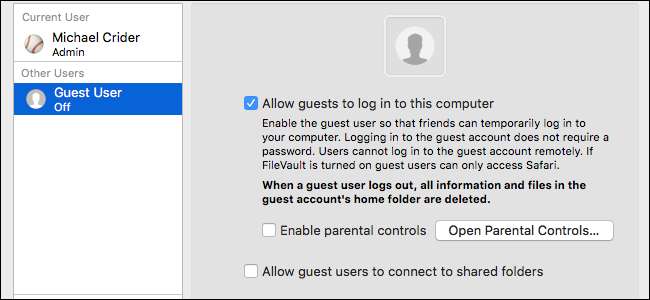

Kliknij „Gość”, a następnie zaznacz pole wyboru obok „Zezwól gościom na logowanie się na tym komputerze”. Nie klikaj „Zezwalaj użytkownikom-gościom na łączenie się z folderami udostępnionymi”, chyba że chcesz dać im dostęp do swoich plików osobistych.

Wyloguj. Będziesz mieć teraz konto użytkownika-gościa dostępne bez hasła. Gdy gość się wyloguje, wszystkie jego dane zostaną usunięte (w przeciwieństwie do systemu Windows).

Korzystanie z konta gościa w systemie Ubuntu

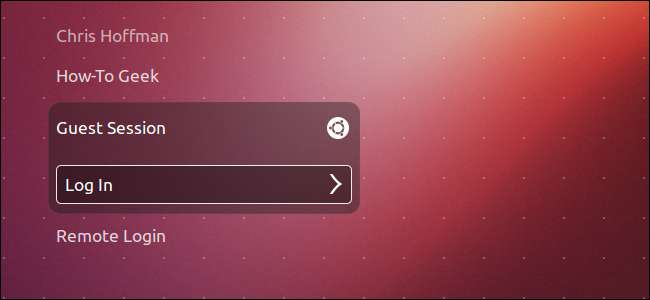

W systemie Ubuntu konto gościa jest włączone po wyjęciu z pudełka. Możesz wybrać gościa na ekranie logowania, aby zalogować się jako konto gościa. Podobnie jak macOS, wszystkie ich dane zostaną wyczyszczone po zakończeniu i wylogowaniu się z konta gościa.

Korzystanie z konta gościa na Chromebooku

ZWIĄZANE Z: Jak Chromebook jest zablokowany, aby Cię chronić

Chromebooki Google również oferują tryb gościa . Podobnie jak macOS i Linux, wszystkie dane użytkownika-gościa zostaną automatycznie wyczyszczone po wylogowaniu się użytkownika-gościa.