Czy kiedykolwiek chciałeś mieć to specjalne „pukanie do akademika” za pomocą routera, tak aby „otwierał drzwi” dopiero po rozpoznaniu tajemnego pukania? How-To Geek wyjaśnia, jak zainstalować demona Knock na DD-WRT.

Zdjęcie autorstwa Bfick i Aviad Raviv

Jeśli jeszcze tego nie zrobiłeś, koniecznie sprawdź poprzednie artykuły z serii:

- Zmień swój domowy router w super-zasilany router z DD-WRT

- Jak zainstalować dodatkowe oprogramowanie na routerze domowym (DD-WRT)

- Jak usunąć reklamy za pomocą Pixelserv na DD-WRT

Zakładając, że znasz te tematy, czytaj dalej. Pamiętaj, że ten przewodnik jest nieco bardziej techniczny i początkujący powinni zachować ostrożność podczas modyfikowania routera.

Przegląd

Tradycyjnie, aby móc komunikować się z urządzeniem / usługą, należałoby zainicjować pełny połączenie sieciowe z nim. Jednak takie postępowanie ujawnia to, co nazywa się w erze bezpieczeństwa, powierzchnię ataku. Demon Knock to rodzaj pliku sniffer sieci które mogą zareagować, gdy zostanie zaobserwowana wstępnie skonfigurowana sekwencja. Jak nie trzeba nawiązywać połączenia aby demon knock mógł rozpoznać skonfigurowaną sekwencję, powierzchnia ataku jest ograniczona przy zachowaniu pożądanej funkcjonalności. W pewnym sensie przygotujemy router za pomocą rozszerzenia pożądany “ dwa bity ”(W przeciwieństwie do biednego Rogera…).

W tym artykule:

- Pokaż, jak używać Knockd, aby mieć router Wake-On-Lan komputer w sieci lokalnej.

- Pokaż, jak wyzwolić sekwencję Knock z pliku Aplikacja na Androida , a także komputer.

Uwaga: chociaż instrukcje instalacji nie są już aktualne, możesz obejrzeć serię filmów Stworzyłem „dawno, kiedy”, żeby zobaczyć całe podsumowanie konfiguracji do pukania. (Przepraszam za prostą prezentację).

Implikacje dla bezpieczeństwa

Dyskusja na temat „ jak bezpieczny jest Knockd ?”, jest długi i daty wstecz wiele tysiącleci (w latach internetu), ale najważniejsze jest to:

Puk to warstwa bezpieczeństwa przez zaciemnienie, do której należy się przyzwyczajać wzmacniać inne środki, takie jak szyfrowanie, i nie powinny być używane samodzielnie, ponieważ celem wszystkich środków bezpieczeństwa.

Wymagania wstępne, założenia i zalecenia

- Zakłada się, że masz plik Router DD-WRT z obsługą Opkg .

- Trochę cierpliwości, ponieważ konfiguracja może zająć trochę czasu.

- Zdecydowanie zaleca się uzyskanie pliku Konto DDNS dla Twojego zewnętrznego (zwykle dynamicznego) adresu IP.

Do roboty

Instalacja i podstawowa konfiguracja

Zainstaluj demona Knock, otwierając terminal na routerze i wydając:

aktualizacja opkg; opkg zainstaluj knockd

Teraz, gdy Knockd jest zainstalowany, musimy skonfigurować sekwencje wyzwalające i polecenia, które będą wykonywane po ich uruchomieniu. Aby to zrobić, otwórz plik „knockd.conf” w edytorze tekstu. Na routerze byłoby to:

vi /opt/etc/knockd.conf

Spraw, aby jego zawartość wyglądała następująco:

[options]

logfile = /var/log/knockd.log

UseSyslog

[wakelaptop]

sekwencja = 56,56,56,43,43,43,1443,1443,1443

seq_timeout = 30

polecenie = / usr / sbin / wol aa: bb: cc: dd: ee: 22 -i $ (nvram get lan_ipaddr | cut -d. -f 1,2,3) .255

tcpflags = synchronizacja

Wyjaśnijmy powyższe:

- Segment „opcje” pozwala skonfigurować globalne parametry demona. W tym przykładzie poinstruowaliśmy demona, aby zachował dziennik zarówno w syslog, jak iw pliku . Chociaż nie zaszkodzi używanie obu opcji w połączeniu, warto rozważyć pozostawienie tylko jednej z nich.

-

Segment „wakelaptop” jest przykładem sekwencji, która wyzwoli polecenie WOL do twojej sieci LAN dla komputera o adresie MAC aa: bb: cc: dd: ee: 22.

Uwaga: powyższe polecenie zakłada domyślne zachowanie podsieci klasy C.

Aby dodać więcej sekwencji, po prostu skopiuj i wklej segment „wakelaptop” i dostosuj nowe parametry i / lub polecenia do wykonania przez router.

Uruchomienie

Aby router wywoływał demona podczas uruchamiania, dołącz poniższy kod do skryptu „geek-init” z Przewodnik po OPKG :

knockd -d -c /opt/etc/knockd.conf -i "$ (nvram get wan_ifname)"

Spowoduje to uruchomienie demona Knock na interfejsie „WAN” routera, tak aby nasłuchiwał pakietów z Internetu.

Puk z Androida

W dobie przenośności niemal konieczne jest „mieć odpowiednią aplikację”… tak

StavFX

stworzyłem jeden do zadania :)

Ta aplikacja wykonuje sekwencje pukania bezpośrednio z urządzenia z systemem Android i obsługuje tworzenie widżetów na ekranach głównych.

- Zainstaluj Aplikacja Knocker z rynku Android (również prosimy o uprzejmość i dobrą ocenę).

-

Po zainstalowaniu na urządzeniu uruchom je. Powinieneś zostać powitany przez coś takiego:

-

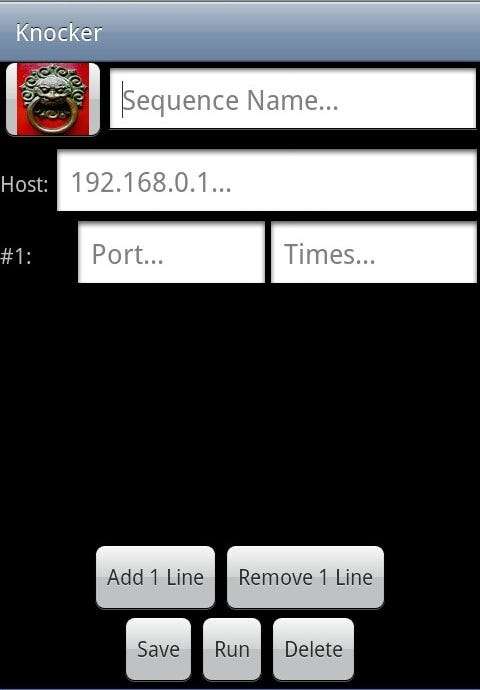

Możesz długo nacisnąć przykładową ikonę, aby ją edytować, lub kliknąć „menu”, aby dodać nowy wpis. Nowy wpis wyglądałby tak:

-

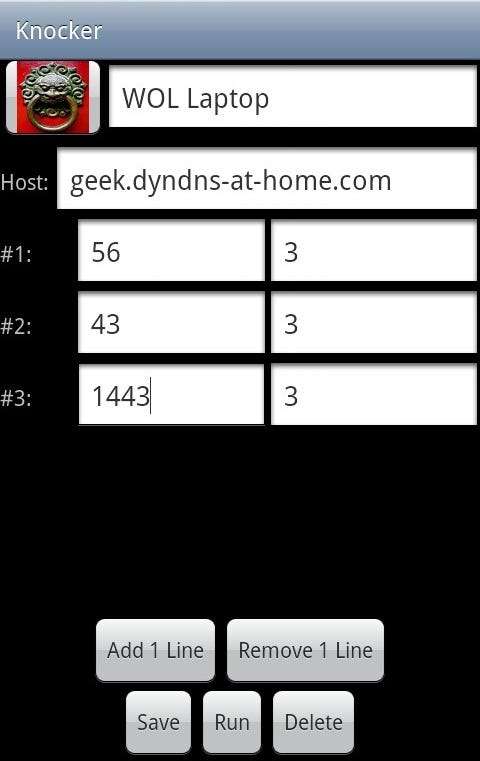

Dodaj linie i wypełnij informacje wymagane do pukania. Na przykład konfiguracja WOL z góry wyglądałaby tak:

- Opcjonalnie zmień ikonę, naciskając długo ikonę obok nazwy Knock.

- Save the Knock.

- Pojedyncze dotknięcie nowego Pukania na głównym ekranie, aby go aktywować.

- Opcjonalnie utwórz widżet za to na ekranie głównym.

Należy pamiętać, że chociaż skonfigurowaliśmy przykładowy plik konfiguracyjny z grupami po 3 dla każdego portu (ze względu na poniższą sekcję Telnet), w tej aplikacji nie ma ograniczeń co do liczby powtórzeń (jeśli w ogóle) dla portu.

Baw się dobrze, korzystając z tej aplikacji

StavFX

przekazał :-)

Puk z systemu Windows / Linux

Chociaż możliwe jest wykonanie Pukania za pomocą najprostszego narzędzia sieciowego, zwanego „Telnet”, firma Microsoft zdecydowała, że Telnet stanowi „zagrożenie bezpieczeństwa”, a następnie nie instaluje go domyślnie w nowoczesnych oknach. Jeśli zapytasz mnie: „Ci, którzy mogą zrezygnować z podstawowej wolności, aby uzyskać chwilowe bezpieczeństwo, nie zasługują ani na wolność, ani na bezpieczeństwo. ~ Benjamin Franklin ”, ale błądzę.

Powodem, dla którego ustawiliśmy przykładową sekwencję na grupy po 3 dla każdego portu, jest to, że gdy telnet nie może połączyć się z żądanym portem, automatycznie spróbuje ponownie 2 razy. Oznacza to, że telnet faktycznie zapuka 3 razy, zanim się podda. Więc wszystko, co musimy zrobić, to wykonać polecenie telnet raz dla każdego portu w grupie portów. Jest to również powód, dla którego wybrano 30-sekundowy przedział czasu, ponieważ musimy czekać na przekroczenie limitu czasu telnetu dla każdego portu, aż do wykonania następnej grupy portów. Zaleca się, aby po zakończeniu fazy testowania zautomatyzować tę procedurę za pomocą prostego Partia / Grzmotnąć scenariusz.

Na podstawie naszej przykładowej sekwencji wyglądałoby to następująco:

- Jeśli korzystasz z systemu Windows, postępuj zgodnie z Instrukcja MS dotycząca instalacji Telnet .

-

Upuść do wiersza poleceń i wydaj:

telnet geek.dyndns-at-home.com 56

telnet geek.dyndns-at-home.com 43

telnet geek.dyndns-at-home.com 1443

Jeśli wszystko poszło dobrze, to powinno być to.

Rozwiązywanie problemów

Jeśli router nie reaguje na sekwencje, oto kilka kroków rozwiązywania problemów, które możesz podjąć:

-

Wyświetl dziennik - Knockd będzie prowadzić dziennik, który możesz przeglądać w czasie rzeczywistym, aby sprawdzić, czy sekwencje pukania dotarły do demona i czy polecenie zostało wykonane poprawnie.

Zakładając, że używasz przynajmniej pliku dziennika, jak w powyższym przykładzie, aby zobaczyć go w czasie rzeczywistym, wydaj w terminalu: