Większość programów antywirusowych - lub „pakietów bezpieczeństwa”, jak sami siebie nazywają - wymaga zainstalowania ich rozszerzeń przeglądarki. Obiecują, że te paski narzędzi pomogą zapewnić bezpieczeństwo w Internecie, ale zwykle istnieją po to, aby zarobić firmie trochę pieniędzy. Co gorsza, rozszerzenia te są często potwornie podatne na ataki.

Wiele pasków narzędzi programu antywirusowego to w najlepszym przypadku przemianowane na rozszerzenia Ask Toolbar. Dodają pasek narzędzi, zmieniają wyszukiwarkę i udostępniają nową stronę główną. Mogą oznaczać to jako „bezpieczną” wyszukiwarkę, ale tak naprawdę chodzi o to zarabianie pieniędzy firmy antywirusowej . Ale w niektórych przypadkach robią więcej - i czasami mają niezamierzone konsekwencje.

Przykład 1: AVG Web TuneUP złamał zabezpieczenia Chrome

ZWIĄZANE Z: Uwaga: bezpłatny program antywirusowy nie jest już naprawdę darmowy

Program „AVG Web TuneUP” jest instalowany podczas instalacji programu antywirusowego AVG. Według Chrome Web Store ma prawie 10 milionów użytkowników. W oficjalnym opisie rozszerzenia AVG czytamy, że „będzie ono ostrzegać przed niebezpiecznymi wynikami wyszukiwania”.

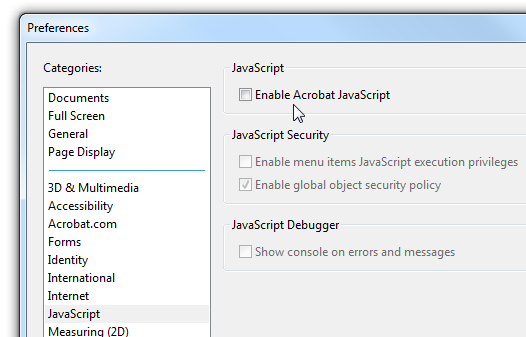

W grudniu Tavis Ormandy, badacz bezpieczeństwa zatrudniony w Google odkryty że rozszerzenie dodaje dużą liczbę nowych interfejsów API JavaScript do przeglądarki Chrome po zainstalowaniu i że „wiele interfejsów API jest uszkodzonych”. Oprócz ujawniania całej historii przeglądania w dowolnej odwiedzanej witrynie, rozszerzenie oferowało wiele luk w zabezpieczeniach stron internetowych, aby umożliwić łatwe wykonanie dowolnego kodu na dowolnym komputerze z zainstalowanym rozszerzeniem.

„Martwię się, że Twoje oprogramowanie zabezpieczające wyłącza zabezpieczenia internetowe dla 9 milionów użytkowników przeglądarki Chrome, najwyraźniej po to, by przejąć ustawienia wyszukiwania i stronę nowej karty” - napisał do AVG. „Mam nadzieję, że waga tego problemu jest dla Ciebie jasna, dlatego jego naprawienie powinno być Twoim najwyższym priorytetem”.

Cztery dni po zgłoszeniu AVG miał poprawkę. Jak napisał Ormandy: „AVG przesłał rozszerzenie z„ poprawką ”, ale poprawka była oczywiście niepoprawna”. Musiał dostarczyć instrukcje, jak naprawić tę lukę, a firma AVG opublikowała zaktualizowaną łatkę dzień później. Poprawka ogranicza funkcje do dwóch określonych domen AVG, ale, jak zauważył Ormandy, witryny w tych domenach mają swoje własne wady, które otwierają użytkowników na ataki.

Firma AVG nie tylko dostarczyła rozszerzenie przeglądarki z wyraźnie zepsutym, tandetnym i niezabezpieczonym kodem, ale programiści AVG nie mogli nawet rozwiązać problemu bez trzymania ich za ręce przez badacza bezpieczeństwa Google. Miejmy nadzieję, że rozszerzenia przeglądarki są opracowywane przez inny zespół, a prawdziwi eksperci pracują nad samym oprogramowaniem antywirusowym - ale to dobry przykład tego, jak te antywirusowe rozszerzenia przeglądarek mogą zmienić się z bezużytecznych w szkodliwe.

Przykład 2: McAfee i Norton nie uważają, że Microsoft Edge jest bezpieczny (ponieważ nie obsługuje ich dodatku)

Jeśli śledzisz rozwój Microsoft Edge dla Windows 10 , będziesz wiedział, że to powinna być bezpieczniejsza przeglądarka internetowa niż Internet Explorer. Działa w piaskownicy i rezygnuje z obsługi starych, niezabezpieczonych technologii wtyczek, takich jak ActiveX . Ma bardziej uproszczoną bazę kodów i wiele innych ulepszeń, takich jak ochrona przed „ wtrysk binarny , ”Gdzie inne programy wstrzykują kod do procesu Microsoft Edge.

A jednak McAfee - który jest nawet domyślnie instalowany na wielu nowych komputerach z systemem Windows 10 - naprawdę nie chce, abyś używał Microsoft Edge. Zamiast tego firma McAfee zaleca korzystanie z przeglądarki Internet Explorer i pomoże usunąć Edge z paska zadań i przypiąć tam Internet Explorera, jeśli na to pozwolisz. Wszystko po to, abyś mógł nadal korzystać z rozszerzenia przeglądarki McAfee.

Nawet jeśli to rozszerzenie przeglądarki pomogło ci trochę zabezpieczyć - w coś, w co tak naprawdę nie wierzymy - byłoby znacznie lepiej dzięki ulepszonym zabezpieczeniom w Microsoft Edge. Norton robi coś podobnego, polecający używasz „obsługiwanej przeglądarki”, takiej jak Internet Explorer w systemie Windows 10.

Na szczęście Microsoft Edge wkrótce będzie obsługiwać rozszerzenia przeglądarki w stylu Chrome. A kiedy to się stanie, McAfee i Norton mogą wymusić rozszerzenia przeglądarki na użytkownikach Edge i przestać przekierowywać ich do starego i nieaktualnego IE.

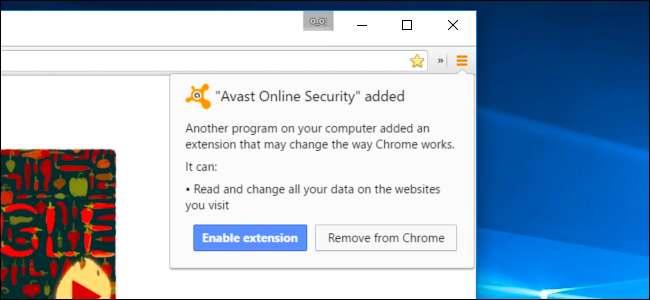

Przykład 3: rozszerzenie bezpieczeństwa online firmy Avast po uwzględnieniu reklam i śledzenia

ZWIĄZANE Z: Avast Antivirus szpiegował Cię za pomocą oprogramowania reklamowego (do tego tygodnia)

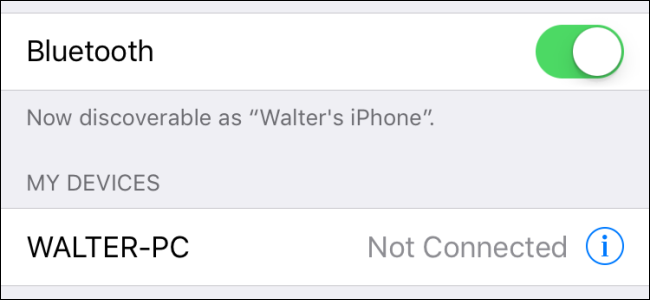

Oto jeden, który omówiliśmy wcześniej: Avast instaluje „Avast! Online Security ”podczas instalowania głównego pakietu zabezpieczeń, a później dodali funkcję o nazwie„ SafePrice ”do rozszerzenia w aktualizacji. Ta funkcja była domyślnie włączona i wyświetlała rekomendacje zakupów online - innymi słowy reklamy, które przypuszczalnie zarabiają Avast po kliknięciu - podczas przeglądania.

Aby to zrobić, przypisał Ci unikalny identyfikator śledzenia i wysłał każdą odwiedzoną stronę internetową na serwery Avast , powiązany z tym unikalnym identyfikatorem. Innymi słowy, Avast śledził całe twoje przeglądanie sieci i używał go do wyświetlania reklam. Na szczęście Avast ostatecznie usunął SafePrice ze swojego głównego rozszerzenia przeglądarki. Jednak firmy antywirusowe wyraźnie postrzegają swoje rozszerzenia „bezpieczeństwa” jako okazję do zagłębienia się w przeglądarkę i wyświetlania reklam (lub „rekomendacji produktów”), a nie tylko jako sposób na zapewnienie bezpieczeństwa.

To nie tylko rozszerzenia przeglądarki: należy również wyłączyć inne integracje przeglądarek

Srsly Avast? Jeśli zamierzasz korzystać z SSL w Chrome, przynajmniej poproś stażystę, aby przejrzał analizę X.509 przed wysłaniem. pic.twitter.com/1zA1E0qnuo

- Tavis Ormandy (@taviso) 25 września 2015

Rozszerzenia to tylko część problemu. Każda forma integracji przeglądarki może tworzyć luki w zabezpieczeniach. Programy antywirusowe często chcą monitorować cały ruch sieciowy i sprawdzać go, ale normalnie nie mogą zobaczyć, co dzieje się w zaszyfrowanym połączeniu, takim jak to, którego używasz do uzyskiwania dostępu do poczty e-mail, banku lub Facebooka. W końcu o to chodzi w szyfrowaniu - aby ten ruch był prywatny. Aby obejść to ograniczenie, niektóre programy antywirusowe skutecznie przeprowadzają atak typu „man-in-the-middle”, aby móc monitorować, co faktycznie dzieje się przez szyfrowane połączenie. Działają one bardzo podobnie jak Superfish, zastępując certyfikaty własnymi programami antywirusowymi. Blog MalwareBytes wyjaśnił zachowanie avast! .

Ta funkcja jest zazwyczaj tylko opcją w samym programie antywirusowym, a nie częścią rozszerzenia przeglądarki, ale warto o tym porozmawiać. Na przykład kod przechwytujący SSL Avast zawierał plik łatwa do wykorzystania luka w zabezpieczeniach które mogłyby zostać wykorzystane przez złośliwy serwer. „Przynajmniej poproś stażystę o przejrzenie twojego [code] przed wysłaniem” - napisał na Twitterze Ormandy po odkryciu problemu. To jeden z tych błędów, które Avast, firma zajmująca się bezpieczeństwem, powinna była wykryć przed wysłaniem go użytkownikom.

Jak argumentował w tweetach, ten rodzaj kodu man-in-the-middle po prostu dodaje więcej „powierzchni ataku” do przeglądarki, dając złośliwym witrynom kolejny sposób na atakowanie Ciebie. Nawet jeśli twórcy twojego programu zabezpieczającego są bardziej ostrożni, funkcje, które manipulują twoją przeglądarką, są dużym ryzykiem za niewielką nagrodę. Twoja przeglądarka zawiera już funkcje chroniące przed złośliwym oprogramowaniem i wyłudzaniem informacji, a wyszukiwarki, takie jak Google i Bing, już próbują zidentyfikować niebezpieczne witryny i unikać wysyłania do nich.

Nie potrzebujesz tych funkcji, więc je wyłącz

Oto jedna rzecz: nawet pomijając powyższe problemy, te rozszerzenia przeglądarki nadal są niepotrzebne.

Większość z tych produktów antywirusowych zapewnia większe bezpieczeństwo w Internecie, blokując złe strony internetowe i identyfikując złe wyniki wyszukiwania. Ale wyszukiwarki takie jak Google już to robią domyślnie , a filtry stron wyłudzania informacji i złośliwego oprogramowania są wbudowane w przeglądarki Google Chrome, Mozilla Firefox i Microsoft. Twoja przeglądarka sama sobie poradzi.

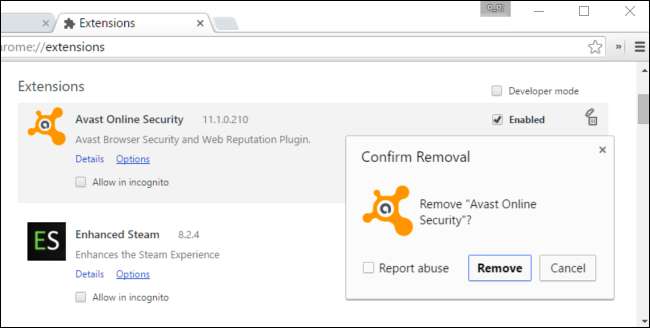

Dlatego niezależnie od używanego programu antywirusowego nie instaluj rozszerzenia przeglądarki. Jeśli już go zainstalowałeś lub nie miałeś wyboru (wiele z nich domyślnie instaluje swoje rozszerzenia), odwiedź stronę Rozszerzenia, Dodatki lub Wtyczki w przeglądarce internetowej i wyłącz wszelkie rozszerzenia powiązane z Twoim pakietem zabezpieczeń. Jeśli Twój program antywirusowy ma jakąś „integrację z przeglądarką”, która łamie sposób, w jaki powinno działać podstawowe szyfrowanie SSL, prawdopodobnie powinieneś również wyłączyć tę funkcję.

Co ciekawe, Ormandy - który znalazł wiele luk w zabezpieczeniach wielu, wielu różnych programów antywirusowych - kończy polecający Microsoft Windows Defender, stwierdzając, że „nie jest to kompletny bałagan” i „ma odpowiednio kompetentny zespół ds. Bezpieczeństwa”. Podczas gdy Windows Defender z pewnością ma swoje wady , przynajmniej nie próbuje wstawić się do przeglądarki za pomocą tych dodatkowych funkcji.

Oczywiście, jeśli chcesz używać potężniejszego programu antywirusowego niż Windows Defender, nie potrzebujesz funkcji przeglądarki, aby zapewnić sobie bezpieczeństwo. Jeśli więc pobierzesz inny darmowy program antywirusowy, wyłącz funkcje i rozszerzenia jego przeglądarki. Twój program antywirusowy może chronić Cię przed złośliwymi plikami, które możesz pobrać i atakami na przeglądarkę internetową bez tych integracji.