Być może ostatnio słyszałeś wiele wiadomości o dostawcach usług internetowych (ISP) śledzących Twoją historię przeglądania i sprzedających wszystkie Twoje dane. Co to oznacza i jak najlepiej się chronić?

Co się stało

ZWIĄZANE Z: Co to jest neutralność sieci?

Tradycyjnie Federalna Komisja Handlu (FTC) była odpowiedzialna za regulację dostawców usług internetowych. Na początku 2015 r. Federalna Komisja Łączności (FCC) głosował za przeklasyfikowaniem szerokopasmowy dostęp do Internetu jako usługa „powszechnego nośnika”, jako element nacisku neutralność sieci . To przeniosło regulacje dotyczące dostawców usług internetowych z FTC do FCC.

Następnie FCC nałożyła ograniczenia na to, czym usługodawcy internetowi byli, a czego nie wolno im było robić ze swoimi klientami. Dostawcy usług internetowych nie będą mogli przekierowywać ruchu wyszukiwania, umieszczać dodatkowe reklamy na stronach internetowych i sprzedawać dane użytkownika (takie jak lokalizacja i historia przeglądania), wśród innych praktyk, które są opłacalne kosztem użytkowników.

W marcu 2017 r. Senat i Izba głosowały nad rezolucją Kongresu o przeglądzie ustawy (CRA) o uchyleniu zasad FCC dotyczących prywatności i zapobieganiu wprowadzaniu przyszłych regulacji. Uzasadnieniem projektu ustawy było to, że firmy takie jak Google i Facebook mogą sprzedawać te informacje, a przepisy nieuczciwie uniemożliwiają dostawcom usług internetowych konkurowanie. Ustawodawcy twierdzili, że ponieważ Google ma około 81% udział w rynku podczas wyszukiwania mają większą kontrolę nad rynkiem niż jakikolwiek dostawca usług internetowych. Chociaż dominacja Google w wyszukiwaniu jest prawdziwa, użytkownicy internetu mają możliwość uniknięcia Google, Facebooka czy jakiejkolwiek innej witryny. Większość ludzi używa Google do wyszukiwania, ale są wiele innych opcji i łatwo ją zmienić. Korzystanie z narzędzi takich jak Prywatność Badger , dość łatwo jest uniknąć analiz Google lub Facebooka w internecie. Dla porównania, cały ruch internetowy przechodzi przez dostawcę usług internetowych, a bardzo niewielu Amerykanów ma więcej niż jedną lub dwie możliwości.

ZWIĄZANE Z: 5 alternatywnych wyszukiwarek, które szanują Twoją prywatność

Rachunek został podpisany przez Prezydenta we wczesnym kwietniu. Chociaż nie wszystkie przepisy FCC weszły w życie, zanim zostały unieważnione, jest to nadal poważny cios dla prywatności Amerykanów w Internecie. Ponieważ dostawcy usług internetowych są nadal klasyfikowani jako zwykli przewoźnicy, żaden inny organ regulacyjny nie ma nadzoru nad przywróceniem tych zasad.

Warte opublikowania, ale nie tak nowy

Wiele przepisów FCC miało zacząć obowiązywać w 2017 i 2018 roku. Duzi dostawcy usług internetowych śledzą swoich użytkowników od lat. Verizon słynął z tego wstrzyknąć supercookie we wszystkich żądaniach przeglądarki swoich klientów, umożliwiając im (i stronom trzecim) śledzenie poszczególnych użytkowników w sieci. Supercookie było dodawane do żądań po tym, jak opuściły komputery użytkowników, więc nie było sposobu, aby ich uniknąć, dopóki Verizon nie ustąpi i nie doda rezygnacji. Przez chwilę AT&T obciążeni klienci dodatkowe 30 USD miesięcznie, aby nie śledzić korzystania z Internetu. Ta sprawa była inspiracją dla przepisów FCC dotyczących prywatności.

Łatwo jest pomyśleć: „Cóż, nie mamy gorzej niż rok temu”. I to może być częściowo prawdą. Żyjemy według tych samych zasad, co wtedy; po prostu teraz nie zmienią się na lepsze. Nadal nie można kupić historii internetowej danej osoby; dane są anonimizowane i hurtowo sprzedawane reklamodawcom i innym organizacjom.

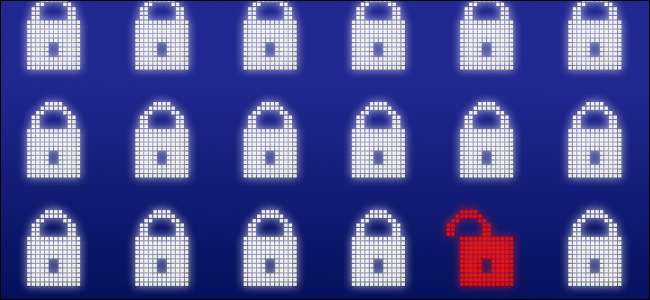

Jednak te nowe przepisy (które teraz nie wejdą w życie) załatałyby znaczącą lukę w prywatności w Internecie. Jeśli zagłębisz się w zanonimizowane dane, może tak być łatwe do odkrycia jego właściciel. Poza tym należy argumentować, że dostawcy usług internetowych są w efekcie podwójni. Stanowisko, że orzeczenie to stawia dostawców usług internetowych w bardziej konkurencyjnej przestrzeni z usługami takimi jak Google, jest nieco nieszczere. Dostawcy usług internetowych rządzą „ostatnią milą” do siedzib swoich klientów, a my już płacimy za dostęp do nich.

Jak mogę się chronić?

Wiele osób jest zaniepokojonych uchwaleniem ustawy i poszukuje sposobów ochrony przed wścibskimi dostawcami usług internetowych. Na szczęście jest kilka rzeczy, które możesz zrobić, aby zapewnić sobie prywatność. Większość z tych metod ma na celu ochronę przed tym, co nazywamy atakami typu Man-in-the-Middle (MitM). Podróż Twoich danych to podróż z komputera na serwer internetowy iz powrotem, przez wielu pośredników. Podczas ataku MitM, złośliwy aktor umieszcza się w systemie gdzieś w trakcie tej podróży w celu podsłuchiwania, przechowywania, a nawet modyfikowania danych.

Tradycyjnie przyjmuje się, że MitM jest złym aktorem, który włącza się w ten proces; ufasz routerom, zaporom i dostawcom usług internetowych między Tobą a miejscem docelowym. Jeśli jednak nie możesz zaufać swojemu dostawcy usług internetowych, sprawy stają się trudniejsze. Pamiętaj, że dotyczy to całego ruchu internetowego, a nie tylko tego, co widzisz w przeglądarce. Dobra wiadomość (jeśli można to tak nazwać) jest taka, że ataki MitM to stary i dość powszechny problem, dlatego opracowaliśmy całkiem dobre narzędzia, których można użyć do ochrony.

Używaj protokołu HTTPS, gdzie tylko możesz

ZWIĄZANE Z: Co to jest HTTPS i dlaczego powinno mnie to obchodzić?

HTTPS szyfruje połączenie między komputerem a witryną internetową przy użyciu protokołu o nazwie TLS (lub starszy SSL). W przeszłości służyło to głównie do przechowywania poufnych informacji, takich jak strony logowania lub informacje bankowe. Jednak wdrożenie protokołu HTTPS stało się łatwiejsze i tańsze. W te dni, ponad połowa całego ruchu internetowego jest szyfrowane.

Podczas korzystania z protokołu HTTPS zawartość pakietów danych jest szyfrowana, w tym rzeczywisty odwiedzany adres URL. Jednak nazwa hosta miejsca docelowego (na przykład howtogeek.com) pozostaje niezaszyfrowana, ponieważ węzły między urządzeniem a miejscem docelowym danych muszą wiedzieć, dokąd kierować ruch. Mimo że usługodawcy internetowi nie widzą, co wysyłasz przez HTTPS, nadal mogą powiedzieć, które witryny odwiedzasz.

Nadal istnieją metadane (dane o danych), których nie można ukryć za pomocą protokołu HTTPS. Każdy, kto monitoruje Twój ruch, wie, ile jest pobieranych w danym żądaniu. Jeśli serwer ma tylko jeden plik lub stronę o określonym rozmiarze, może to być gratka. Łatwo jest również określić, kiedy wysyłane są żądania i jak długo trwają połączenia (powiedzmy, długość strumieniowego wideo).

Zbierzmy to wszystko razem. Wyobraź sobie, że między mną a Internetem jest MitM, który przechwytuje moje pakiety. Jeśli używam HTTPS, mogliby powiedzieć na przykład, że wszedłem na reddit.com o 23:58, ale nie wiedzieliby, czy odwiedzam stronę główną, / r / technologię, czy inną, mniej -Strona bezpieczna dla pracy. Z pewnym wysiłkiem mogą być w stanie określić stronę na podstawie ilości przesłanych danych, ale jest to mało prawdopodobne, jeśli odwiedzasz dynamiczną witrynę z dużą ilością treści. Ponieważ ładuję stronę raz i nie zmienia się to w czasie rzeczywistym, długość połączenia powinna być krótka i trudna do nauczenia się czegokolwiek.

HTTPS jest świetny, ale nie jest najlepszym rozwiązaniem, jeśli chodzi o ochronę przed dostawcą usług internetowych. Jak wspomniano wcześniej, zasłania zawartość, ale nie może chronić metadanych. I chociaż od użytkownika końcowego nie jest wymagany żaden wysiłek, właściciele serwerów muszą skonfigurować swoje serwery, aby z niego korzystać. Niestety, nadal istnieje wiele witryn, które nie obsługują HTTPS. Ponadto tylko ruch przeglądarek internetowych może być szyfrowany za pomocą protokołu HTTPS. Protokół TLS jest używany w innych aplikacjach, ale zazwyczaj nie jest widoczny dla użytkowników. Utrudnia to stwierdzenie, kiedy - lub czy - ruch w Twojej aplikacji jest szyfrowany.

Użyj VPN do szyfrowania całego ruchu

ZWIĄZANE Z: Co to jest VPN i dlaczego go potrzebuję?

ZA Wirtualna sieć prywatna (VPN) tworzy bezpieczne połączenie między urządzeniem a punktem końcowym. Zasadniczo przypomina to utworzenie sieci prywatnej w ramach publicznej sieci internetowej, dlatego często nazywamy połączenie VPN tunelem. Podczas korzystania z VPN cały ruch jest szyfrowany lokalnie na Twoim urządzeniu, a następnie przesyłany przez tunel do punktu końcowego VPN - zwykle jest to serwer w dowolnej usłudze VPN, z której korzystasz. W punkcie zakończenia Twój ruch jest odszyfrowywany, a następnie przesyłany do zamierzonego miejsca docelowego. Ruch powrotny jest odsyłany z powrotem do punktu zakończenia VPN, gdzie jest szyfrowany, a następnie przesyłany z powrotem przez tunel do Ciebie.

Jednym z najczęstszych zastosowań VPN jest umożliwienie pracownikom zdalnego dostępu do zasobów firmy. Za najlepszą praktykę uważa się odłączanie wewnętrznych zasobów firmy od internetu. Użytkownicy mogą tunelować do punktu końcowego VPN wewnątrz sieci firmowej, co umożliwia im dostęp do serwerów, drukarek i innych komputerów - a wszystko to przy jednoczesnym ukryciu ich przed Internetem.

W ostatnich latach VPN stały się popularne do użytku osobistego, w celu zwiększenia bezpieczeństwa i prywatności. Weź przykład darmowego Wi-Fi w kawiarni. Wykrywanie ruchu w niezabezpieczonych sieciach Wi-Fi jest łatwe. Możliwe jest również, że łączysz się z zły bliźniak sieć - fałszywy punkt dostępu Wi-Fi podszywający się pod legalny - który ma nadzieję obsługiwać złośliwe oprogramowanie. Jeśli korzystasz z VPN, wszystko, co widzą, to zaszyfrowane dane, bez wskazania, gdzie lub z kim się komunikujesz. Tunel VPN zapewnia również integralność, co oznacza, że złośliwa osoba z zewnątrz nie może modyfikować ruchu.

Gdy używasz VPN, Twój dostawca usług internetowych nie może zobaczyć ani zmienić tego, co przechodzi przez zaszyfrowany tunel. Ponieważ wszystko jest szyfrowane, dopóki nie osiągnie punktu końcowego, nie wiedzą, jakie witryny odwiedzasz ani jakie dane przesyłasz. Dostawcy usług internetowych mogą stwierdzić, że korzystasz z VPN, i zobaczyć punkt zakończenia VPN (dobry wskaźnik, z której usługi VPN korzystasz). Wiedzą też, ile ruchu generujesz w jakim czasie.

Korzystanie z VPN może również wpływać na wydajność sieci. Zatory w sieci VPN mogą Cię spowolnić, ale w rzadkich przypadkach możesz uzyskać lepsze prędkości, korzystając z VPN. Powinieneś również sprawdzić, czy plik Wycieki VPN jakakolwiek informacja.

ZWIĄZANE Z: Jak wybrać najlepszą usługę VPN dla swoich potrzeb

Firmy i uczelnie często zapewniają swoim użytkownikom bezpłatny dostęp do VPN. Koniecznie sprawdź zasady użytkowania; ich administratorzy prawdopodobnie nie chcą, abyś przesyłał strumieniowo wideo lub robił cokolwiek niezwiązane z pracą w ich sieci. Alternatywnie możesz zapłacić za dostęp do usługi VPN, zwykle 5-10 USD miesięcznie. Powinieneś przeprowadzić rozeznanie, aby wybrać najlepszą sieć VPN do swoich potrzeb, ale przygotowaliśmy przydatne rozwiązanie przewodnik po wyborze najlepszej usługi VPN to może ci pomóc w drodze.

Pamiętaj, że musisz mieć zaufanie do swojego dostawcy VPN. VPN uniemożliwia dostawcy usług internetowych zobaczenie tunelowanego ruchu. Jednak Twój ruch musi zostać odszyfrowany, gdy dotrze do punktu końcowego, aby punkt zakończenia mógł przekazać go do właściwego miejsca docelowego. Oznacza to, że Twój dostawca VPN może zobaczyć te informacje. Wiele usług VPN twierdzi, że nie rejestrują, nie używają ani nie sprzedają ruchu. Jednak często nie ma sposobu, aby stwierdzić, czy dotrzymują tych obietnic, czy nie. Nawet jeśli są uczciwi, jest to możliwe ich ISP przeszukuje dane.

W szczególności należy uważać na bezpłatne VPN. Ostatnio rozszerzenia przeglądarki VPN stały się popularne, głównie ze względu na niski / żaden koszt i łatwość użycia. Prowadzenie usługi VPN jest drogie, a operatorzy nie robią tego z dobroci serca. Korzystanie z jednej z tych bezpłatnych usług często po prostu przełącza możliwość szpiegowania Cię i wstawiania reklam od dostawcy usług internetowych do VPN. Pamiętaj: kiedy nie płacisz za usługę z kosztami operacyjnymi, jesteś produktem.

Ostatecznie VPN to przydatne, ale niedoskonałe rozwiązanie. Umożliwiają one przekazanie zaufania od dostawcy usług internetowych do strony trzeciej, ale nie ma łatwego sposobu na ustalenie, czy dostawca VPN jest godny zaufania. Jeśli wiesz, że Twojemu dostawcy usług internetowych nie można ufać, VPN mogą być warte spróbowania. Protokół HTTPS / TLS powinien być używany z VPN, aby jeszcze bardziej zwiększyć bezpieczeństwo i prywatność.

Więc co z Tor?

ZWIĄZANE Z: Czy Tor jest naprawdę anonimowy i bezpieczny?

Router cebulowy (Tor) to system szyfrujący i anonimizujący ruch. Tor jest złożony i całe artykuły mogą ( i mają ) zostały na nim zapisane. Chociaż Tor jest pomocny dla wielu osób, jego prawidłowe używanie może być trudne. Tor będzie miał znacznie bardziej zauważalny (negatywny) wpływ na jakość i wydajność Twojego codziennego korzystania z Internetu niż inne metody wymienione w tym artykule.

Kładąc wszystko razem

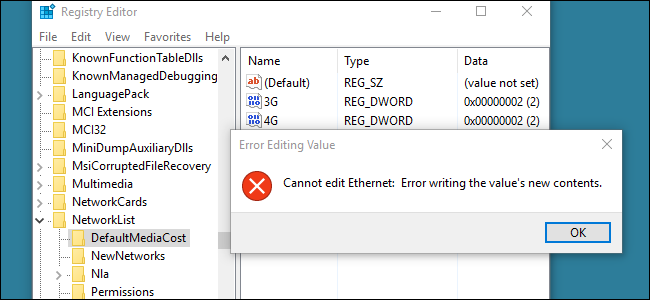

Dostawcy usług internetowych nie uzyskali żadnych nowych uprawnień dzięki tej ustawie, ale uniemożliwił rządowi zapewnienie Twojej prywatności. Nie ma srebrnej kuli, która uniemożliwiłaby Twojemu dostawcy usług internetowych szpiegowanie Cię, ale wciąż jest mnóstwo amunicji. W miarę możliwości używaj protokołu HTTPS, aby chronić treść wiadomości między Tobą a miejscem docelowym. Rozważ użycie VPN do tunelowania wokół usługodawcy internetowego. Podczas wprowadzania zmian rozważ ochronę przed innymi źródłami szpiegowania i szpiegowania. Skonfiguruj ustawienia systemu operacyjnego, aby zwiększyć prywatność ( Windows i OSX ), a także przeglądarkę internetową ( Chrom , Firefox lub Opera ). Użyj tej wyszukiwarki szanuje Twoją prywatność , też. Ochrona Twojej prywatności to żmudna walka, teraz bardziej niż kiedykolwiek, ale How-To Geek jest oddany pomaganiu Ci w drodze.

Źródło zdjęcia: DennisM2 .