MAC-adressefiltrering lar deg definere en liste over enheter og bare tillate disse enhetene på Wi-Fi-nettverket. Det er uansett teorien. I praksis er denne beskyttelsen kjedelig å sette opp og lett å bryte.

Dette er en av Wi-Fi-ruteren har funksjoner som gir deg en falsk følelse av sikkerhet . Bare det å bruke WPA2-kryptering er nok. Noen mennesker liker å bruke MAC-adressefiltrering, men det er ikke en sikkerhetsfunksjon.

Hvordan fungerer MAC-adressefiltrering

I SLEKT: Ikke ha en falsk følelse av sikkerhet: 5 usikre måter å sikre Wi-Fi på

Hver enhet du eier kommer med en unik mediatilgangskontrolladresse (MAC-adresse) som identifiserer den i et nettverk. Normalt tillater en ruter hvilken som helst enhet å koble til - så lenge den kjenner passordfrasen. Med MAC-adressefiltrering vil en ruter først sammenligne enhetens MAC-adresse mot en godkjent liste over MAC-adresser, og bare tillate en enhet på Wi-Fi-nettverket hvis MAC-adressen er spesifikt godkjent.

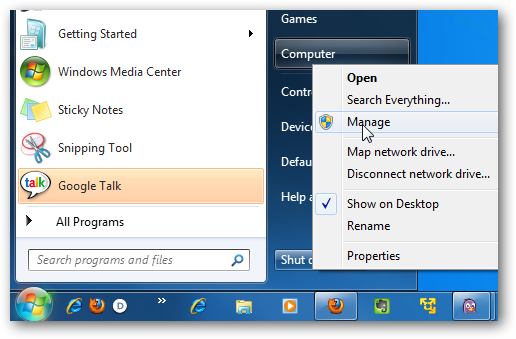

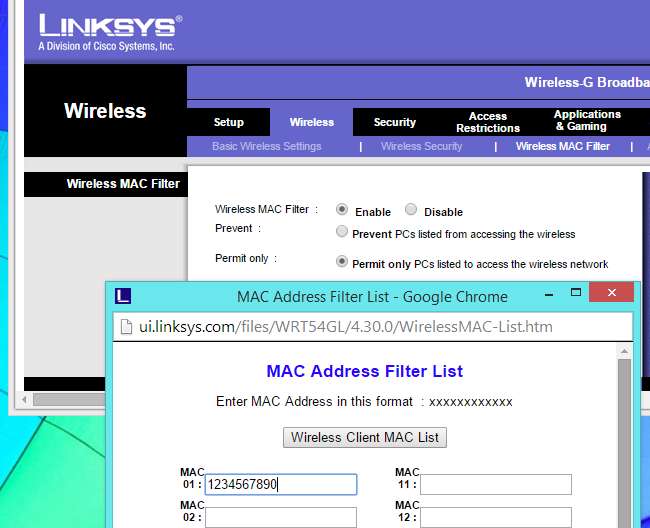

Ruteren lar deg sannsynligvis konfigurere en liste over tillatte MAC-adresser i nettgrensesnittet, slik at du kan velge hvilke enheter som kan koble til nettverket ditt.

MAC-adressefiltrering gir ingen sikkerhet

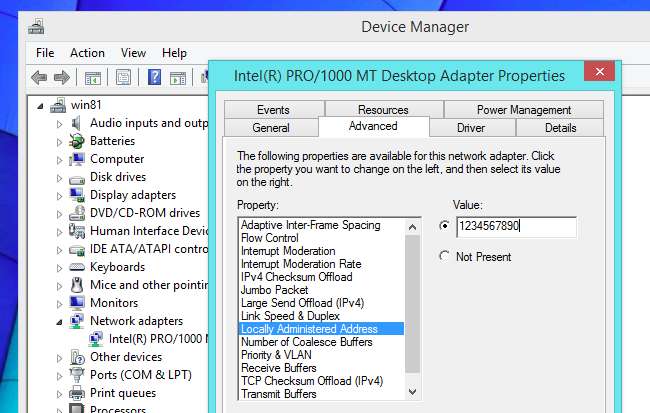

Så langt høres dette ganske bra ut. Men MAC-adresser kan lett spoofes i mange operativsystemer , slik at en hvilken som helst enhet kan late som om den har en av de tillatte, unike MAC-adressene.

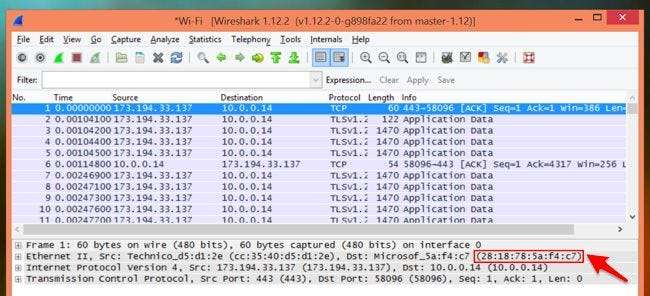

MAC-adresser er også enkle å få. De sendes over luften med hver pakke som går til og fra enheten, da MAC-adressen brukes for å sikre at hver pakke kommer til riktig enhet.

I SLEKT: Hvordan en angriper kan knekke din trådløse nettverkssikkerhet

Alt en angriper må gjøre er å overvåke Wi-Fi-trafikken i et sekund eller to, undersøke en pakke for å finne MAC-adressen til en tillatt enhet, endre enhetens MAC-adresse til den tillatte MAC-adressen og koble til den enhetens sted. Du tenker kanskje at dette ikke vil være mulig fordi enheten allerede er koblet til, men et "avfrigjør" eller "avvik" -angrep som med makt kobler fra en enhet fra et Wi-Fi-nettverk, vil tillate en angriper å koble til igjen på stedet.

Vi overdriver ikke her. En angriper med et verktøysett som Kali Linux kan bruke Wireshark for å avlytte en pakke, kjør en rask kommando for å endre MAC-adressen, bruk aireplay-ng til å sende tilknytningspakker til den klienten, og koble deretter til på stedet. Hele denne prosessen kan lett ta mindre enn 30 sekunder. Og det er bare den manuelle metoden som innebærer å gjøre hvert trinn for hånd - husk de automatiserte verktøyene eller skallskriptene som kan gjøre dette raskere.

WPA2-kryptering er nok

I SLEKT: Wi-Fi's WPA2-kryptering kan knekkes frakoblet: Slik gjør du det

På dette punktet tenker du kanskje at MAC-adressefiltrering ikke er idiotsikker, men gir litt ekstra beskyttelse enn bare å bruke kryptering. Det er liksom sant, men egentlig ikke.

I utgangspunktet, så lenge du har en sterk passordfrase med WPA2-kryptering, vil kryptering være det vanskeligste å knekke. Hvis en angriper kan knekke WPA2-kryptering , vil det være trivielt for dem å lure MAC-adressefiltrering. Hvis en angriper ville bli stubbet av MAC-adressefiltrering, vil de definitivt ikke kunne bryte krypteringen din i utgangspunktet.

Tenk på det som å legge til en sykkellås til en bankhvelvdør. Eventuelle bankranere som kan komme seg gjennom bankhvelvdøren, har ingen problemer med å kutte en sykkellås. Du har ikke lagt til noen reell ekstra sikkerhet, men hver gang en bankansatt trenger tilgang til hvelvet, må de bruke tid på å håndtere sykkellåsen.

Det er kjedelig og tidkrevende

I SLEKT: 10 nyttige alternativer du kan konfigurere i ruterenes nettgrensesnitt

Tiden brukt på å administrere dette er hovedårsaken til at du ikke skal bry deg. Når du konfigurerer MAC-adressefiltrering i utgangspunktet, må du hente MAC-adressen fra alle enheter i husstanden din og tillate den i ruterenes nettgrensesnitt. Dette vil ta litt tid hvis du har mange Wi-Fi-aktiverte enheter, slik de fleste gjør.

Når du får en ny enhet - eller en gjest kommer og trenger å bruke Wi-Fi på enhetene sine - må du gå inn i ruterenes nettgrensesnitt og legg til de nye MAC-adressene. Dette er på toppen av den vanlige installasjonsprosessen der du må koble Wi-Fi-passfrasen til hver enhet.

Dette legger bare til ekstra arbeid i livet ditt. Denne innsatsen bør lønne seg med bedre sikkerhet, men det lille til ikke-eksisterende boostet i sikkerhet du får, gjør at dette ikke er verdt tiden din.

Dette er en nettverksadministrasjonsfunksjon

MAC-adressefiltrering, riktig brukt, er mer en nettverksadministrasjonsfunksjon enn en sikkerhetsfunksjon. Det vil ikke beskytte deg mot utenforstående som prøver å aktivt knekke krypteringen din og komme inn på nettverket ditt. Imidlertid vil det tillate deg å velge hvilke enheter som er tillatt på nettet.

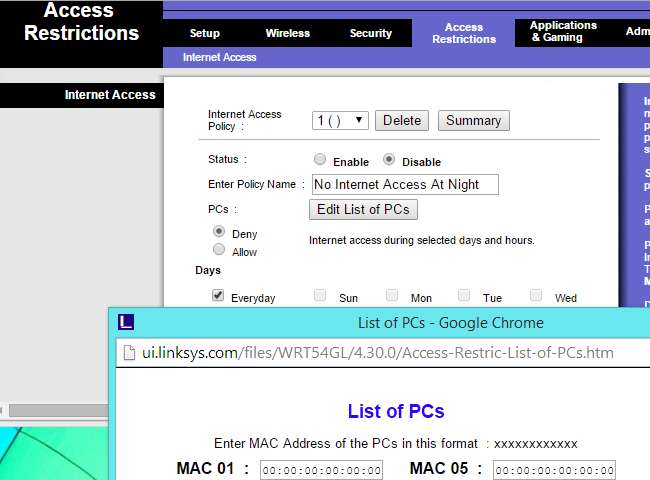

Hvis du for eksempel har barn, kan du bruke MAC-adressefiltrering til å tillate at deres bærbare PC eller smarttelefon ikke får tilgang til Wi-FI-nettverket hvis du trenger å jorde dem og ta bort Internett-tilgang. Ungene kunne komme seg rundt disse foreldre kontroll med noen enkle verktøy, men de vet ikke det.

Derfor har mange rutere også andre funksjoner som avhenger av enhetens MAC-adresse. For eksempel kan de tillate deg å aktivere nettfiltrering på bestemte MAC-adresser. Eller du kan forhindre at enheter med spesifikke MAC-adresser får tilgang til nettet i skoletiden. Dette er egentlig ikke sikkerhetsfunksjoner, siden de ikke er designet for å stoppe en angriper som vet hva de gjør.

Hvis du virkelig vil bruke MAC-adressefiltrering til å definere en liste over enheter og deres MAC-adresser og administrere listen over enheter som er tillatt i nettverket ditt, er du velkommen. Noen mennesker liker denne typen ledelse på et eller annet nivå. Men MAC-adressefiltrering gir ingen reell boost til Wi-Fi-sikkerheten din, så du bør ikke føle deg tvunget til å bruke den. De fleste bør ikke bry seg med MAC-adressefiltrering, og hvis de gjør det, bør de vite at det ikke egentlig er en sikkerhetsfunksjon.

Bildekreditt: nseika på Flickr