Moderne PC-er leveres med en funksjon kalt “Secure Boot” aktivert. Dette er en plattformfunksjon i UEFA , hvilken erstatter den tradisjonelle PC-BIOS . Hvis en PC-produsent ønsker å plassere et "Windows 10" eller "Windows 8" logo klistremerke på PC-en, krever Microsoft at de aktiverer Secure Boot og følger noen retningslinjer.

Dessverre forhindrer det deg også å installere noen Linux-distribusjoner, noe som kan være ganske vanskelig.

Hvordan Secure Boot sikrer PC-ens oppstartsprosess

Secure Boot er ikke bare designet for å gjøre kjøring av Linux vanskeligere. Det er reelle sikkerhetsfordeler ved å ha Secure Boot aktivert, og til og med Linux-brukere kan dra nytte av dem.

En tradisjonell BIOS vil starte opp hvilken som helst programvare. Når du starter PC-en, sjekker den maskinvareenhetene i henhold til oppstartsrekkefølgen du har konfigurert, og prøver å starte fra dem. Vanlige PC-er vil normalt finne og starte Windows-oppstartslaster, som fortsetter å starte hele Windows-operativsystemet. Hvis du bruker Linux, vil BIOS finne og starte opp GRUB-opplasteren, som de fleste Linux-distribusjoner bruker.

Imidlertid er det mulig for skadelig programvare, for eksempel et rootkit, å erstatte boot loader. Rootsettet kan laste ditt normale operativsystem uten indikasjon på at noe er galt, og forblir helt usynlig og ikke påviselig på systemet ditt. BIOS vet ikke forskjellen mellom skadelig programvare og en klarert oppstartslaster - den starter bare hva den finner.

Secure Boot er designet for å stoppe dette . Windows 8 og 10 PC-er leveres med Microsofts sertifikat lagret i UEFI. UEFI vil sjekke oppstartslasteren før den startes og sikre at den er signert av Microsoft. Hvis et rootkit eller annet skadelig programvare erstatter opplasteren eller tukler med den, lar UEFI den ikke starte. Dette forhindrer skadelig programvare i å kapre oppstartsprosessen og skjule seg fra operativsystemet ditt.

Hvordan Microsoft lar Linux-distribusjoner starte med sikker oppstart

Denne funksjonen er i teorien bare designet for å beskytte mot skadelig programvare. Så Microsoft tilbyr en måte å hjelpe Linux-distribusjoner oppstart uansett. Derfor vil noen moderne Linux-distribusjoner - som Ubuntu og Fedora - "bare fungere" på moderne PC-er, selv med Secure Boot aktivert. Linux-distribusjoner kan betale en engangsavgift på $ 99 for å få tilgang til Microsoft Sysdev-portalen, hvor de kan søke om å få signert oppstartslastere.

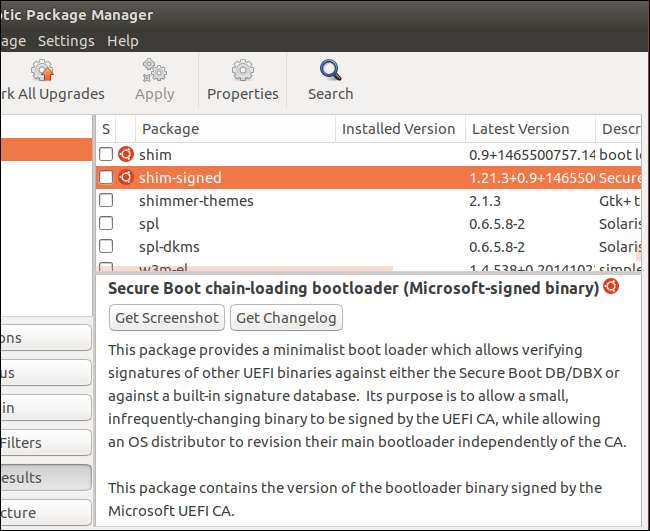

Linux-distribusjoner har vanligvis en "shim" signert. Shim er en liten boot loader som ganske enkelt starter opp Linux distribusjoner hoved GRUB boot loader. Den Microsoft-signerte shim sjekker for å sikre at den starter en boot loader signert av Linux-distribusjonen, og deretter starter Linux-distribusjonen normalt.

Ubuntu, Fedora, Red Hat Enterprise Linux og openSUSE støtter for øyeblikket Secure Boot, og vil fungere uten noen justeringer på moderne maskinvare. Det kan være andre, men det er de vi er klar over. Noen Linux-distribusjoner er filosofisk imot å søke om å bli signert av Microsoft.

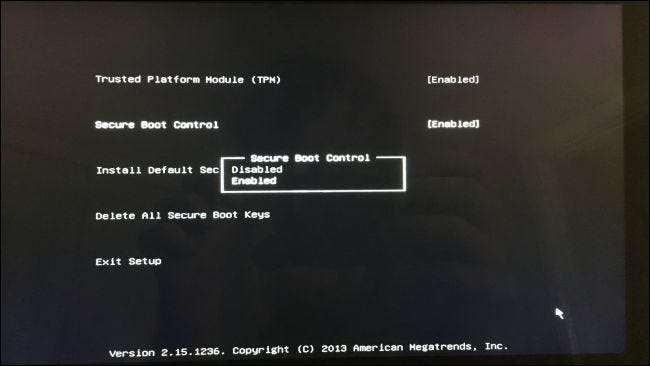

Hvordan du kan deaktivere eller kontrollere sikker oppstart

Hvis det var alt Secure Boot gjorde, ville du ikke kunne kjøre noe ikke-Microsoft-godkjent operativsystem på PCen. Men du kan sannsynligvis kontrollere Secure Boot fra PC-ens UEFI-firmware, som er som BIOS i eldre PC-er.

Det er to måter å kontrollere Secure Boot på. Den enkleste metoden er å gå til UEFI-firmware og deaktivere den helt. UEFI-firmware vil ikke kontrollere at du kjører en signert oppstartslaster, og noe vil starte. Du kan starte hvilken som helst Linux-distribusjon eller til og med installere Windows 7, som ikke støtter Secure Boot. Windows 8 og 10 vil fungere bra, du mister bare sikkerhetsfordelene ved at Secure Boot beskytter oppstartsprosessen.

Du kan også tilpasse Secure Boot ytterligere. Du kan kontrollere hvilke signeringssertifikater Secure Boot tilbyr. Du kan både installere nye sertifikater og fjerne eksisterende sertifikater. En organisasjon som for eksempel kjørte Linux på sine PC-er, kunne velge å fjerne Microsofts sertifikater og installere organisasjonens eget sertifikat i stedet. Disse PC-ene vil da bare starte opplastere som er godkjent og signert av den spesifikke organisasjonen.

En person kan også gjøre dette - du kan signere din egen Linux boot loader og sikre at PCen din bare kan starte bootloaders du personlig kompilerte og signerte. Det er den typen kontroll og kraft som Secure Boot tilbyr.

Hva Microsoft krever av PC-produsenter

Microsoft krever ikke bare at PC-leverandører aktiverer Secure Boot hvis de vil ha det fine "Windows 10" eller "Windows 8" sertifiseringsmerket på PC-en. Microsoft krever at PC-produsenter implementerer det på en bestemt måte.

For Windows 8-PCer måtte produsenter gi deg en måte å slå av Secure Boot. Microsoft krevde PC-produsenter å legge en Secure Boot kill-bryter i brukernes hender.

For Windows 10-PCer er dette ikke lenger obligatorisk. PC-produsenter kan velge å aktivere Secure Boot og ikke gi brukerne en måte å slå den av. Vi er imidlertid ikke klar over noen PC-produsenter som gjør dette.

På samme måte, mens PC-produsenter må inkludere Microsofts viktigste "Microsoft Windows Production PCA" -nøkkel slik at Windows kan starte, trenger de ikke å inkludere "Microsoft Corporation UEFI CA" -nøkkelen. Denne andre nøkkelen anbefales bare. Det er den andre valgfrie nøkkelen som Microsoft bruker for å signere Linux-startlastere. Ubuntus dokumentasjon forklarer dette.

Med andre ord, ikke alle PC-er vil nødvendigvis starte signerte Linux-distribusjoner med Secure Boot slått på. Igjen, i praksis har vi ikke sett noen PC-er som gjorde dette. Kanskje ingen PC-produsenter ønsker å lage den eneste linjen med bærbare datamaskiner du ikke kan installere Linux på.

For nå, i det minste, bør vanlige Windows-PCer tillate deg å deaktivere Secure Boot hvis du vil, og de bør starte Linux-distribusjoner som er signert av Microsoft, selv om du ikke deaktiverer Secure Boot.

Sikker oppstart kunne ikke deaktiveres på Windows RT, men Windows RT er død

I SLEKT: Hva er Windows RT, og hvordan er det forskjellig fra Windows 8?

Alt ovenfor gjelder for standard Windows 8 og 10-operativsystemer på standard Intel x86-maskinvare. Det er annerledes for ARM.

På Windows RT —Versjonen av Windows 8 for ARM-maskinvare , som ble levert på Microsofts Surface RT og Surface 2, blant andre enheter - Secure Boot kunne ikke deaktiveres. I dag kan Secure Boot fremdeles ikke deaktiveres Windows 10 Mobile maskinvare - med andre ord telefoner som kjører Windows 10.

Det er fordi Microsoft ønsket at du skulle tenke på ARM-baserte Windows RT-systemer som "enheter", ikke PC-er. Som Microsoft fortalte Mozilla , Windows RT "er ikke Windows lenger."

Men Windows RT er nå død. Det er ingen versjon av Windows 10 stasjonære operativsystem for ARM-maskinvare, så dette er ikke noe du trenger å bekymre deg for lenger. Men hvis Microsoft tar tilbake Windows RT 10-maskinvare, vil du sannsynligvis ikke kunne deaktivere Secure Boot på den.

Bildekreditt: Ambassadørbase , John Bristowe