Met MAC-adresfiltering kunt u een lijst met apparaten definiëren en alleen die apparaten op uw Wi-Fi-netwerk toestaan. Dat is in ieder geval de theorie. In de praktijk is deze bescherming vervelend om in te stellen en gemakkelijk te doorbreken.

Dit is er een van de Wi-Fi-routerfuncties die u een vals gevoel van veiligheid geven . Alleen het gebruik van WPA2-codering is voldoende. Sommige mensen gebruiken graag MAC-adresfiltering, maar het is geen beveiligingsfunctie.

Hoe MAC-adresfiltering werkt

VERWANT: Heb geen vals gevoel van beveiliging: 5 onveilige manieren om uw wifi te beveiligen

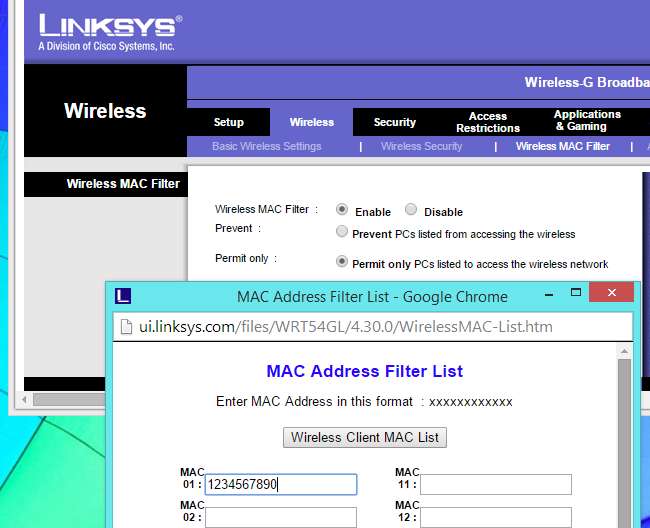

Elk apparaat dat u bezit, wordt geleverd met een uniek media access control-adres (MAC-adres) dat het identificeert op een netwerk. Normaal gesproken staat een router elk apparaat toe om verbinding te maken - zolang het de juiste wachtwoordzin kent. Met MAC-adresfiltering vergelijkt een router eerst het MAC-adres van een apparaat met een goedgekeurde lijst met MAC-adressen en staat een apparaat alleen toe op het Wi-Fi-netwerk als het MAC-adres specifiek is goedgekeurd.

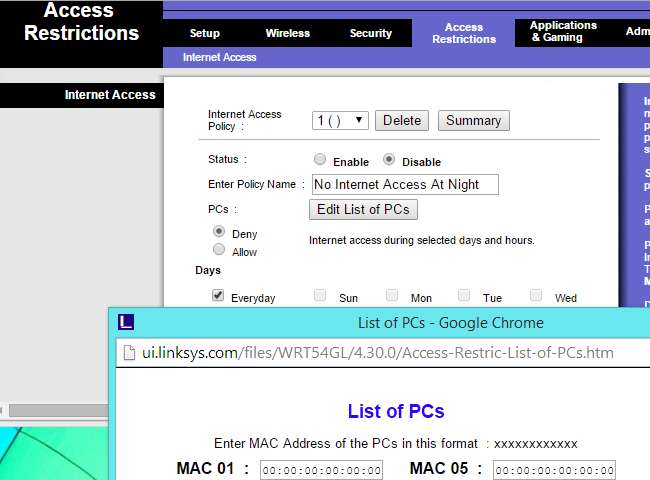

Met uw router kunt u waarschijnlijk een lijst met toegestane MAC-adressen configureren in de webinterface, zodat u kunt kiezen welke apparaten verbinding kunnen maken met uw netwerk.

MAC-adresfiltering biedt geen beveiliging

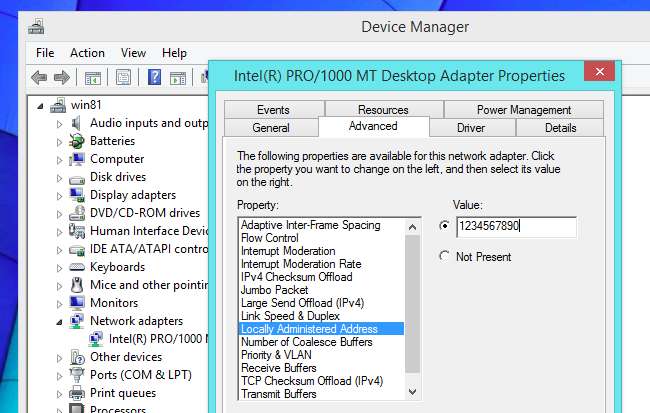

Tot nu toe klinkt dit best goed. Maar MAC-adressen kunnen in veel besturingssystemen gemakkelijk worden vervalst , dus elk apparaat zou kunnen doen alsof het een van die toegestane, unieke MAC-adressen heeft.

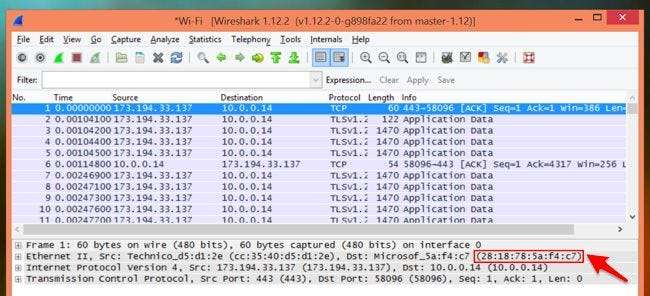

MAC-adressen zijn ook gemakkelijk te verkrijgen. Ze worden via de ether verzonden met elk pakket dat van en naar het apparaat gaat, omdat het MAC-adres wordt gebruikt om ervoor te zorgen dat elk pakket op het juiste apparaat terechtkomt.

VERWANT: Hoe een aanvaller uw draadloze netwerkbeveiliging kan kraken

Het enige dat een aanvaller hoeft te doen, is het wifi-verkeer een seconde of twee in de gaten houden, een pakket onderzoeken om het MAC-adres van een toegestaan apparaat te vinden, het MAC-adres van hun apparaat wijzigen in dat toegestane MAC-adres en verbinding maken op de plaats van dat apparaat. U denkt misschien dat dit niet mogelijk zal zijn omdat het apparaat al is verbonden, maar een "deauth" of "deassoc" -aanval waarbij een apparaat met geweld wordt losgekoppeld van een Wi-Fi-netwerk, zal een aanvaller in staat stellen opnieuw verbinding te maken.

We overdrijven hier niet. Een aanvaller met een toolset als Kali Linux kan gebruiken Wireshark om een pakket af te luisteren, voer je een snel commando uit om hun MAC-adres te wijzigen, gebruik je aireplay-ng om ontkoppelingspakketten naar die client te sturen en maak je in plaats daarvan verbinding. Dit hele proces kan gemakkelijk minder dan 30 seconden duren. En dat is gewoon de handmatige methode waarbij elke stap met de hand moet worden uitgevoerd - laat staan de geautomatiseerde tools of shell-scripts die dit sneller kunnen maken.

WPA2-codering is voldoende

VERWANT: De WPA2-codering van uw wifi kan offline worden gekraakt: hier is hoe

Op dit moment denk je misschien dat MAC-adresfiltering niet onfeilbaar is, maar wat extra bescherming biedt ten opzichte van alleen het gebruik van codering. Dat is een beetje waar, maar niet echt.

Kortom, zolang je een sterke wachtwoordzin hebt met WPA2-codering, zal die codering het moeilijkste zijn om te kraken. Als een aanvaller dat kan kraak uw WPA2-codering , zal het voor hen triviaal zijn om de MAC-adresfiltering te misleiden. Als een aanvaller versteld zou staan van de MAC-adresfiltering, zullen ze in de eerste plaats zeker niet in staat zijn om uw codering te kraken.

Zie het als het toevoegen van een fietsslot aan een bankkluisdeur. Elke bankovervaller die door die bankkluisdeur kan komen, zal zonder problemen een fietsslot doorknippen. Je hebt geen echte extra beveiliging toegevoegd, maar elke keer dat een bankmedewerker toegang moet hebben tot de kluis, moet hij tijd besteden aan het omgaan met het fietsslot.

Het is vervelend en tijdrovend

VERWANT: 10 Handige opties die u kunt configureren in de webinterface van uw router

De tijd die u besteedt aan het beheren hiervan is de belangrijkste reden waarom u zich geen zorgen zou moeten maken. Wanneer u MAC-adresfiltering instelt, moet u het MAC-adres van elk apparaat in uw huishouden ophalen en toestaan in de webinterface van uw router. Dit zal enige tijd duren als u veel Wi-Fi-apparaten heeft, zoals de meeste mensen doen.

Telkens wanneer u een nieuw apparaat aanschaft, of als er een gast langskomt die uw wifi op zijn of haar apparaten moet gebruiken, moet u ga naar de webinterface van uw router en voeg de nieuwe MAC-adressen toe. Dit komt bovenop het gebruikelijke installatieproces waarbij u de Wi-Fi-wachtwoordzin op elk apparaat moet aansluiten.

Dit voegt gewoon extra werk toe aan je leven. Die inspanning zou zijn vruchten moeten afwerpen met een betere beveiliging, maar de minuscule tot niet-bestaande boost in beveiliging die u krijgt, maakt dit uw tijd niet waard.

Dit is een functie voor netwerkbeheer

MAC-adresfiltering, correct gebruikt, is meer een functie voor netwerkbeheer dan een beveiligingsfunctie. Het beschermt je niet tegen buitenstaanders die actief je codering proberen te kraken en op je netwerk terechtkomen. U kunt echter kiezen welke apparaten online zijn toegestaan.

Als u bijvoorbeeld kinderen heeft, kunt u MAC-adresfiltering gebruiken om hun laptop of smartphone geen toegang tot het Wi-Fi-netwerk te geven als u ze moet aarden en de internettoegang moet wegnemen. De kinderen konden hier omheen ouderlijk toezicht met enkele eenvoudige tools, maar dat weten ze niet.

Daarom hebben veel routers ook andere functies die afhankelijk zijn van het MAC-adres van een apparaat. Ze kunnen u bijvoorbeeld toestaan webfiltering in te schakelen op specifieke MAC-adressen. Of u kunt voorkomen dat apparaten met specifieke MAC-adressen tijdens schooluren toegang krijgen tot internet. Dit zijn niet echt beveiligingsfuncties, aangezien ze niet zijn ontworpen om een aanvaller te stoppen die weet wat hij doet.

Als u MAC-adresfiltering echt wilt gebruiken om een lijst met apparaten en hun MAC-adressen te definiëren en de lijst met apparaten die op uw netwerk zijn toegestaan te beheren, voel je dan vrij. Sommige mensen genieten op een bepaald niveau zelfs van dit soort management. Maar MAC-adresfiltering geeft uw wifi-beveiliging geen echte boost, dus u moet zich niet gedwongen voelen om het te gebruiken. De meeste mensen zouden zich niet moeten bezighouden met MAC-adresfiltering en - als ze dat wel doen - moeten weten dat het niet echt een beveiligingsfunctie is.

Afbeelding tegoed: nseika op Flickr