더 큰 인터넷에 홈 네트워크에서 무언가를 열어야 할 때 SSH 터널이 충분히 안전한 방법입니까?

오늘의 질문 및 답변 세션은 커뮤니티 중심의 Q & A 웹 사이트 그룹 인 Stack Exchange의 하위 부문 인 SuperUser가 제공 한 것입니다.

질문

수퍼 유저 독자 Alfred M.은 자신이 연결 보안에 대해 올바른 방향으로 가고 있는지 알고 싶어합니다.

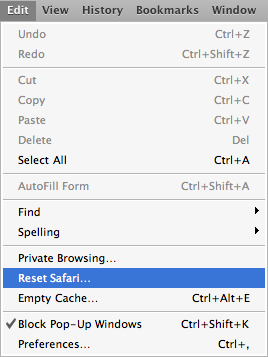

나는 최근에 개인용 git 저장소로 사용하기 위해 데비안을 실행하는 저가형 컴퓨터로 작은 서버를 설정했습니다. 나는 ssh를 활성화하고 무차별 대입 공격 등으로 고통받는 신속함에 상당히 놀랐습니다. 그런 다음 나는 이것이 꽤 흔한 이러한 공격을 막기위한 기본 보안 조치에 대해 배웠습니다 (서버 오류에 대한 많은 질문과 중복 항목이 처리됩니다. 예를 들어 이 하나 또는 이 하나 ).

하지만 지금은이 모든 것이 노력할만한 가치가 있는지 궁금합니다. 주로 재미를 위해 내 서버를 설정하기로 결정했습니다. gitbucket.org, bettercodes.org 등에서 제공하는 타사 솔루션에 의존 할 수 있습니다. 재미의 일부는 인터넷 보안에 대해 배우는 것입니다. 전문가가되고 제가 올바른 예방 조치를 취했음을 거의 확신 할 수있는 충분한 시간입니다.

이 장난감 프로젝트를 계속해서 플레이 할 것인지 결정하기 위해, 그렇게함으로써 정말로 위험을 무릅 쓰는 것이 무엇인지 알고 싶습니다. 예를 들어, 내 네트워크에 연결된 다른 컴퓨터도 어느 정도 위협을 받습니까? 이 컴퓨터 중 일부는 Windows를 실행하는 저보다 지식이 적은 사람들이 사용합니다.

강력한 암호, ssh에 대한 루트 액세스 비활성화, ssh에 대한 비표준 포트와 같은 기본 지침을 따르고 암호 로그인을 비활성화하고 fail2ban, denyhosts 또는 iptables 규칙 중 하나를 사용하면 실제 문제가 발생할 확률은 얼마입니까?

다시 말해, 내가 두려워해야 할 큰 나쁜 늑대가 있습니까?

Alfred는 타사 솔루션을 고수해야합니까, 아니면 DIY 솔루션이 안전합니까?

대답

수퍼 유저 기여자 TheFiddlerWins는 Alfred가 매우 안전하다고 안심시킵니다.

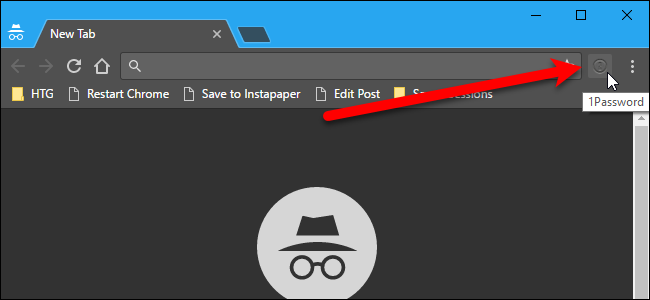

IMO SSH는 개방형 인터넷에서 청취하기에 가장 안전한 것 중 하나입니다. 정말로 걱정된다면 비표준 하이 엔드 포트에서 수신하도록하십시오. 나는 여전히 당신의 상자와 실제 인터넷 사이에 (장치 수준) 방화벽이 있고 SSH에 포트 포워딩을 사용하지만 다른 서비스에 대한 예방책입니다. SSH 자체는 꽤 견고합니다.

나는 있다 사람들이 가끔 내 집 SSH 서버에 접속하도록했습니다 (Time Warner Cable에 공개). 실제 영향은 없었습니다.

또 다른 기여자 인 Stephane은 SSH를 더욱 안전하게 보호하는 것이 얼마나 쉬운 지 강조합니다.

SSH로 공개 키 인증 시스템을 설정하는 것은 실제로 사소하고 설정하는 데 약 5 분 소요 .

모든 SSH 연결을 강제로 사용하면 보안 인프라에 많은 투자를하지 않고도 원하는만큼 시스템을 복원 할 수 있습니다. 솔직히 말해서 200 개의 계정이없는 한 매우 간단하고 효과적이므로 사용하지 않는 것은 공공의 범죄입니다.

마지막으로 Craig Watson은 침입 시도를 최소화하기위한 또 다른 팁을 제공합니다.

또한 SSH에서 전 세계에 공개 된 개인용 git 서버를 운영하고 있으며 귀하와 동일한 무차별 대입 문제가 발생하므로 귀하의 상황에 공감할 수 있습니다.

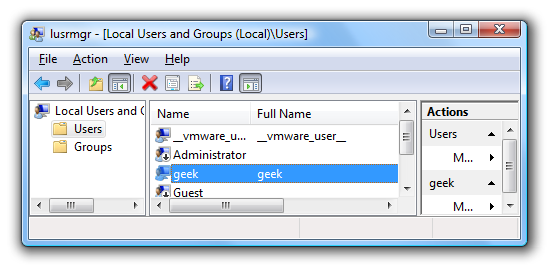

TheFiddlerWins는 이미 공개적으로 액세스 할 수있는 IP에서 SSH를 열 때의 주요 보안 의미를 해결했지만 무차별 대입 시도에 대한 최상의 도구 IMO는 다음과 같습니다. Fail2Ban – 인증 로그 파일을 모니터링하고 침입 시도를 감지하며 컴퓨터의 로컬에 방화벽 규칙을 추가하는 소프트웨어

iptables방화벽. 금지 전 시도 횟수와 금지 기간 (내 기본값은 10 일)을 모두 구성 할 수 있습니다.

설명에 추가 할 것이 있습니까? 댓글에서 소리를 내세요. 기술에 정통한 다른 Stack Exchange 사용자의 답변을 더 읽고 싶으신가요? 여기에서 전체 토론 스레드를 확인하십시오. .