Az internethez való csatlakozás Wi-Fi hotspotokról, a munkahelyen vagy bárhol máshol, otthonától távol, szükségtelen kockázatoknak teszi ki adatait. Könnyedén konfigurálhatja az útválasztót úgy, hogy támogassa a biztonságos alagutat és védje a távoli böngésző forgalmát - olvassa el, hogy hogyan.

Mi az, és miért kell létrehozni egy biztonságos alagutat?

Kíváncsi lehet arra, hogy miért is szeretne biztonságos alagutat létesíteni eszközeitől otthoni útválasztójáig, és milyen előnyöket élvezne egy ilyen projekt. Tegyünk fel néhány különböző forgatókönyvet, amelyek magukban foglalják az internet használatát a biztonságos alagút előnyeinek bemutatására.

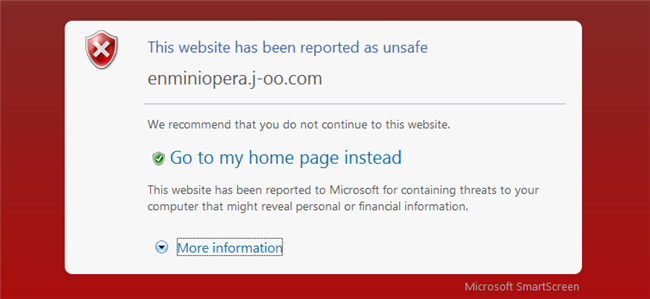

Első forgatókönyv: Ön egy kávézóban van, és laptopját használja az internet böngészéséhez az ingyenes Wi-Fi-kapcsolaton keresztül. Az adatok elhagyják a Wi-Fi modemet, titkosítatlanul a levegőben jutnak el a kávézó Wi-Fi csomópontjába, majd továbbítják a nagyobb internetre. A számítógépről a nagyobb internetre történő továbbítás során az adatok nyitva vannak. Bárki, aki rendelkezik a környéken Wi-Fi eszközzel, szimatolhatja az adatait. Olyan fájdalmasan könnyű, hogy egy motivált 12 éves gyerek laptopral és annak másolatával rendelkezik Tűz juh mindenféle dologért felkaphatja a hitelesítő adatait. Olyan, mintha csak angolul beszélőkkel teli szobában lennél, és kínaiul beszélő telefonba beszélgetnél. Abban a pillanatban, amikor bejön valaki, aki kínaiul beszél mandarin nyelven (a Wi-Fi szippantó), az ál-magánéleted széttörik.

Második forgatókönyv: Ön egy kávézóban van, és laptopját használja, hogy újra böngészhessen az interneten az ingyenes Wi-Fi-kapcsolaton keresztül. Ezúttal titkosított alagutat hozott létre laptopja és otthoni útválasztója között SSH használatával. A forgalmát ezen az alagúton keresztül közvetlenül a laptopjáról az otthoni útválasztóra irányítja, amely proxy szerverként működik. Ez a vezeték áthatolhatatlan azoknak a Wi-Fi-szippantóknak, akik nem látnak mást, csak egy elrontott titkosított adatfolyamot. Nem számít, milyen ügyes a létesítmény, mennyire nem biztonságos a Wi-Fi kapcsolat, az adatai a titkosított alagútban maradnak, és csak akkor hagyják el őket, ha elérik az otthoni internetkapcsolatot és kilépnek a nagyobb internetre.

Az első forgatókönyvben tágra szörfözik; a második forgatókönyvben ugyanolyan bizalommal jelentkezhet be bankjába vagy más privát webhelyére, mint otthoni számítógépéről.

Noha a példánkban a Wi-Fi-t használtuk, az SSH alagutat használhatja a vezetékes kapcsolat biztosításához, mondjuk, indítson egy böngészőt egy távoli hálózaton, és lyukat ütjön a tűzfalon, hogy ugyanolyan szabadon szörfözhessen, mint az otthoni kapcsolaton.

Jól hangzik, nem? Hihetetlenül könnyű beállítani, így nincs idő, mint a jelenlegi - egy órán belül felépítheti SSH-alagútját.

Amire szüksége lesz

Az SSH-alagút sokféleképpen állítható be a webböngészés biztonsága érdekében. Ebben az oktatóanyagban arra összpontosítunk, hogy az SSH-alagutat a lehető legegyszerűbben állítsuk be, a lehető legkevesebb felhajtással az otthoni útválasztóval és Windows-alapú gépekkel rendelkező felhasználók számára. A bemutatónk követéséhez a következő dolgokra lesz szüksége:

- A routert futtató router Paradicsom vagy DD-WRT módosított firmware.

- SSH kliens, mint Gitt .

- SOCKS-kompatibilis webböngésző Firefox .

Útmutatónkban a paradicsomot fogjuk használni, de az utasítások szinte megegyeznek azokkal, amelyeket a DD-WRT esetében követne, tehát ha a DD-WRT-t futtatja, nyugodtan kövesse. Ha nem rendelkezik módosított firmware-rel az útválasztón, nézze meg útmutatónk a DD-WRT telepítéséhez és Paradicsom eljárás előtt.

Kulcsok generálása titkosított alagútunkhoz

Bár furcsának tűnhet a kulcsok előállítása, mielőtt még az SSH szervert konfigurálnánk, ha készen állnak a kulcsok, akkor egyetlen lépésben konfigurálhatjuk a szervert.

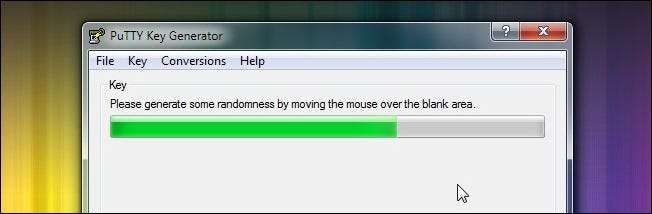

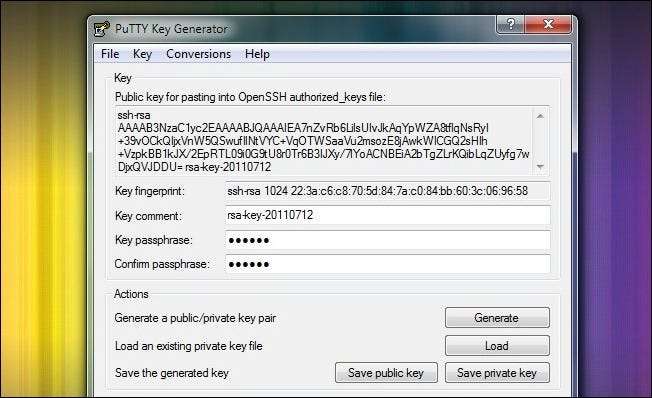

Töltse le a teljes PuTTY csomag és vonja ki egy választott mappába. A mappában található a PUTTYGEN.EXE fájl. Indítsa el az alkalmazást, majd kattintson a gombra Kulcs -> Kulcspár létrehozása . Látni fog egy olyan képernyőt, mint a fenti képen; mozgassa az egeret véletlenszerű adatok előállításához a kulcs létrehozási folyamatához. Miután a folyamat befejeződött, a PuTTY Key Generator ablaknak valami ilyennek kell kinéznie; megy előre, és adjon meg egy erős jelszót:

Miután csatlakoztatta a jelszót, folytassa és kattintson Privát kulcs mentése . A kapott .PPK fájlt tárolja valahol biztonságos helyen. Másolja és illessze be a „Nyilvános kulcs beillesztéshez…” mező tartalmát egy ideiglenes TXT dokumentumba.

Ha több eszközt tervez használni az SSH-kiszolgálóval (például laptop, netbook és okostelefon), akkor minden eszközhöz kulcspárokat kell generálnia. Folytassa, és generálja, jelszóval mentse a további kulcspárokat, amelyekre most szüksége van. Győződjön meg arról, hogy minden új nyilvános kulcsot átmásolt és beillesztett az ideiglenes dokumentumba.

Az útválasztó konfigurálása az SSH számára

A Tomato és a DD-WRT egyaránt rendelkezik beépített SSH szerverekkel. Ez két okból is félelmetes. Először is, hatalmas fájdalom volt az útválasztóba telnetálni az SSH-kiszolgáló kézi telepítését és konfigurálását. Másodszor, mivel az SSH-kiszolgálót az útválasztón futtatja (ami valószínűleg kevesebb energiát fogyaszt, mint egy villanykörte), soha nem kell bekapcsolnia a fő számítógépet csak egy könnyű SSH-kiszolgáló miatt.

Nyisson meg egy böngészőt a helyi hálózathoz csatlakozó gépen. Navigáljon az útválasztó webes felületéhez, és az útválasztónkhoz - a Tomato-t futtató Linksys WRT54G-hez - a cím http://192.168.1.1 . Jelentkezzen be a webes felületre, és navigáljon a Adminisztráció -> SSH Daemon . Ott ellenőriznie kell mindkettőt Engedélyezés indításkor és Távoli hozzáférés . Megváltoztathatja a távoli portot, ha kívánja, de ennek csak az az előnye, hogy kissé elhomályosítja a port nyitottságának okát, ha valaki átkutat. Törölje a jelölést Jelszó bejelentkezés engedélyezése . Nem a jelszóval jelentkezünk be, hogy messziről elérjük a routert, hanem egy kulcspárot.

Illessze be az oktatóanyag utolsó részében létrehozott nyilvános kulcs (oka) t a Engedélyezett_kulcsok doboz. Minden kulcsnak saját bejegyzésnek kell lennie, amelyet sortöréssel kell elválasztani. A kulcs első része ssh-rsa van nagyon fontos. Ha nem adja hozzá minden nyilvános kulcshoz, akkor érvénytelennek tűnik az SSH-kiszolgáló számára.

Kattintson a gombra Indítás most majd görgessen lefelé a felület aljára, és kattintson Megment . Ezen a ponton az SSH-kiszolgáló működik és működik.

A távoli számítógép beállítása az SSH-kiszolgáló eléréséhez

Itt történik a varázslat. Van egy kulcspárod, van egy szervered és működik, de ennek semmi értéke nincs, hacsak nem tudsz távolról csatlakozni a terepről és az alagútból az útválasztóba. Ideje letörnünk a Windows 7 rendszert futtató, megbízható net könyvünket, és munkába állhatunk.

Először másolja a létrehozott PuTTY mappát a másik számítógépére (vagy egyszerűen Letöltés és újra kivonjuk). Innentől kezdve az összes utasítás a távoli számítógépre összpontosul. Ha otthoni számítógépén futtatta a PuTTy Key Generator programot, győződjön meg arról, hogy az oktatóprogram hátralévő részében átállt a mobil számítógépére. Mielőtt rendezi, győződjön meg arról is, hogy rendelkezik-e a létrehozott .PPK fájl másolatával. Miután kivontad a PuTTy-t és a kezedben volt a .PPK, készen állunk a folytatásra.

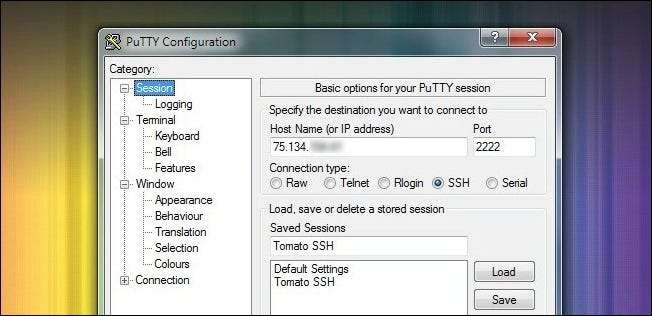

Indítsa el a PuTTY-t. Az első képernyő, amelyet látni fog, az a Ülés képernyő. Itt kell megadnia otthoni internetkapcsolatának IP-címét. Ez nem a helyi LAN-on lévő útválasztójának IP-je, ez a modem / útválasztó IP-je, ahogy a külvilág látja. Megtalálja, ha megnézi az útválasztó webes felületének Állapot fő oldalát. Módosítsa a portot 2222-re (vagy bármi, amit kicserélt az SSH Daemon konfigurációs folyamatában). Győződjön meg róla Az SSH ellenőrzött . Menj előre és adjon nevet a munkamenetének hogy tudd Mentsd el jövőbeni felhasználásra. A mi paradicsom SSH címet kaptuk.

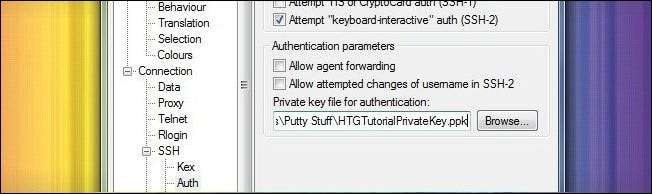

Navigáljon a bal oldali ablaktáblán keresztül le Kapcsolat -> Hiteles . Itt kell rákattintania a Tallózás gombra, és ki kell választania a mentett és a távoli gépre átadott .PPK fájlt.

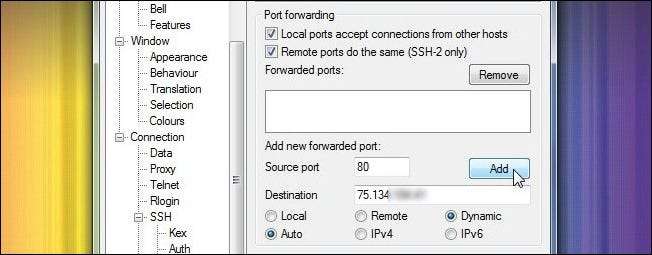

Az SSH almenüben folytassa a következőt: SSH -> Alagutak . Itt fogjuk konfigurálni a PuTTY-t, hogy proxy szerverként működjön a mobil számítógépén. Jelölje be mindkét mezőt Port továbbítás . Az alábbiakban a Új továbbított port hozzáadása szakaszban írja be a 80 értéket a Forrás port és az útválasztó IP-címe a Rendeltetési hely . Jelölje be Auto és Dinamikus majd kattintson Hozzáadás .

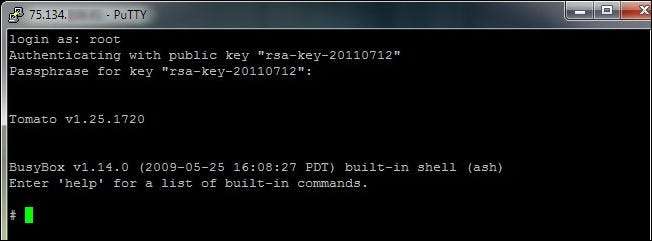

Ellenőrizze még egyszer, hogy megjelent-e egy bejegyzés a Továbbított portok doboz. Navigáljon vissza a Munkamenetek szakaszra és kattintson Megment az összes konfigurációs munka mentéséhez. Most kattintson Nyisd ki . A PuTTY terminálablakot indít. Ekkor figyelmeztetést kaphat, jelezve, hogy a szerver gazdagépkulcsa nincs a rendszerleíró adatbázisban. Folytassa, és erősítse meg, hogy megbízik a gazdagépben. Ha aggódsz emiatt, összehasonlíthatod a figyelmeztető üzenetben megadott ujjlenyomat-karaktersorozatot a kulcs ujjlenyomatával, amelyet a PuTTY Key Generatorba töltve generáltál. Miután megnyitotta a PuTTY-t, és rákattintott a figyelmeztetésre, meg kell jelennie egy ilyen képernyőnek:

A terminálon csak két dolgot kell tennie. A bejelentkezési parancs típusánál gyökér . A jelszó megadásakor adja meg az RSA kulcstartó jelszavát —Ezt a jelszót hozta létre néhány perccel ezelőtt, amikor a kulcsot generálta, és nem az útválasztó jelszavát. Az útválasztó héja betöltődik, és készen áll a parancssorral. Biztonságos kapcsolatot létesített a PuTTY és az otthoni útválasztó között. Most meg kell oktatnunk az alkalmazásokat, hogyan lehet elérni a PuTTY-t.

Megjegyzés: Ha le akarja egyszerűsíteni a folyamatot a biztonság enyhe csökkenése árán, akkor generálhat kulcspárot jelszó nélkül, és beállíthatja, hogy a PuTTY automatikusan bejelentkezzen a root fiókba (ezt a beállítást a Csatlakozás -> Adatok -> Automatikus bejelentkezés részben kapcsolhatja). ). Ez csökkenti a PuTTY csatlakozási folyamatot: egyszerűen megnyitja az alkalmazást, betölti a profilt és rákattint a Megnyitás gombra.

A böngésző beállítása a PuTTY-hez való csatlakozáshoz

Az oktatóanyag ezen a pontján a szerver működik és működik, a számítógép csatlakozik hozzá, és csak egy lépés marad. El kell mondania a fontos alkalmazásoknak, hogy a PuTTY-t proxy szerverként használják. Bármely alkalmazás, amely támogatja ZOKNI a protokoll a PuTTY-hez köthető - például Firefox, mIRC, Thunderbird és uTorrent, hogy csak néhányat említsünk -, ha nem biztos abban, hogy egy alkalmazás támogatja-e a SOCKS ásását az opciók menüiben, vagy olvassa el a dokumentációt. Ez egy kritikus elem, amelyet nem szabad figyelmen kívül hagyni: az összes forgalmat alapértelmezés szerint nem a PuTTY proxyn keresztül irányítják; azt kell csatolni kell a SOCKS szerverhez. Lehet például egy webböngészője, ahol bekapcsolta a SOCKS programot, és egy olyan webböngésző, ahol nem - ugyanazon a gépen -, és az egyik titkosítaná a forgalmát, a másik pedig nem.

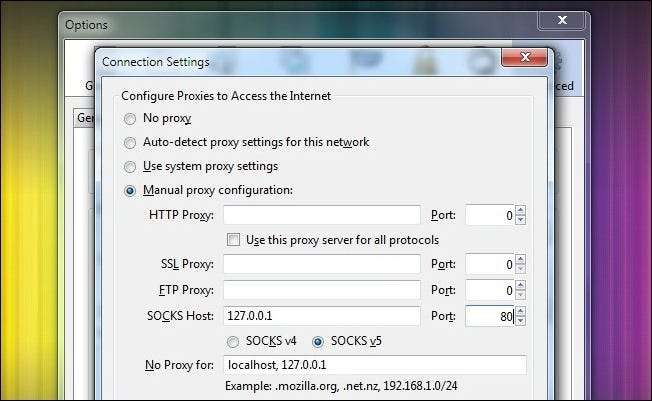

Céljaink érdekében biztonságossá akarjuk tenni a böngészőnket, a Firefox Portable-t, ami elég egyszerű. A Firefox konfigurációs folyamata gyakorlatilag minden olyan alkalmazásra lefordul, amelyhez SOCKS-információkat kell csatlakoztatnia. Indítsa el a Firefoxot, és keresse meg a Opciók -> Speciális -> Beállítások . A Csatlakozási beállítások menüben válassza a lehetőséget Kézi proxy konfiguráció és a SOCKS Host plug in alatt 127.0.0.1 —A helyi számítógépen futó PuTTY alkalmazáshoz csatlakozik, ezért a helyi gazdagép IP-jét kell megadnia, nem pedig az útválasztó IP-jét, ahogyan eddig minden nyílásba beillesztett. Állítsa a portot 80 és kattintson a gombra OK.

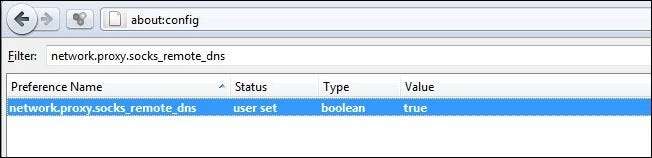

Még egy apró apró csípést kell alkalmaznunk, mielőtt készen állunk. A Firefox alapértelmezés szerint nem irányítja a DNS-kéréseket a proxy szerveren keresztül. Ez azt jelenti, hogy a forgalmad mindig titkosítva lesz, de valaki, aki a kapcsolatot lekémleli, látja az összes kérését. Tudnák, hogy a Facebook.com vagy a Gmail.com webhelyen jártál, de mást nem láthattak. Ha át akarja irányítani a DNS-kérelmeket a SOCKS-on keresztül, akkor be kell kapcsolnia.

típus about: config a címsorban, majd kattintson a „Óvatos leszek, ígérem!” gombra. ha szigorú figyelmeztetést kap arról, hogyan csavarhatja fel a böngészőt. Paszta network.proxy.socks_remote_dns ba,-be Szűrő: mezőbe, majd kattintson a jobb gombbal a network.proxy.socks_remote_dns és a Toggle azt Igaz . Innentől kezdve mind a böngészést, mind a DNS-kérelmeket a SOCKS alagúton keresztül küldjük el.

Bár a böngészőnket mindig SSH-ra konfiguráljuk, érdemes könnyedén váltani a beállításokkal. A Firefox praktikus kiterjesztéssel rendelkezik, FoxyProxy , ez rendkívül egyszerűvé teszi a proxy szerverek be- és kikapcsolását. Rengeteg olyan konfigurációs lehetőséget támogat, mint például a váltás a proxyk között a használt domain, a felkeresett webhelyek stb. Alapján. Ha azt szeretné, hogy egyszerűen és automatikusan kikapcsolhassa proxy szolgáltatását attól függően, hogy éppen otthon vagy külföldön, például a FoxyProxy fedezte le. A Chrome-felhasználók meg akarják nézni Proxy Switchy! hasonló funkcionalitásért.

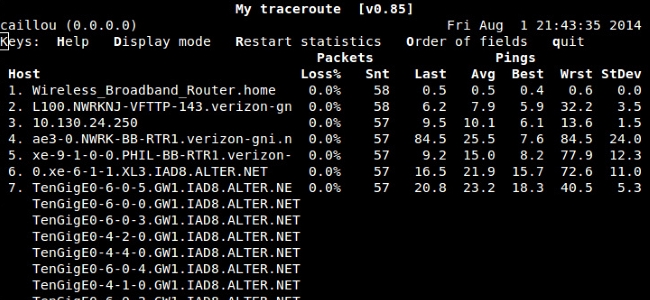

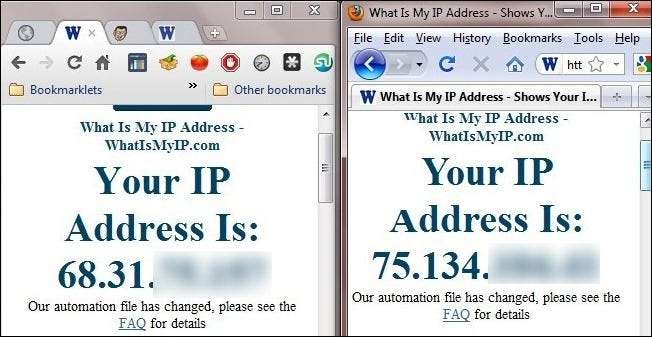

Nézzük meg, hogy minden a tervek szerint működött-e? A dolgok kipróbálásához két böngészőt nyitottunk meg: a Chrome-ot (a bal oldalon látható) alagút nélkül és a Firefox-ot (a jobb oldalon látható) frissen konfigurálva az alagút használatára.

A bal oldalon látjuk annak a Wi-Fi csomópontnak az IP-címét, amelyhez csatlakozunk, a jobb oldalon pedig az SSH alagút jóvoltából a távoli útválasztónk IP-címét látjuk. Az összes Firefox forgalmat az SSH szerveren keresztül vezetik. Siker!

Van tipp vagy trükk a távoli forgalom biztosításához? Használjon SOCKS szervert / SSH-t egy adott alkalmazással, és imádja? Segítségre van szüksége a forgalom titkosításához? Hallgassunk róla a kommentekben.