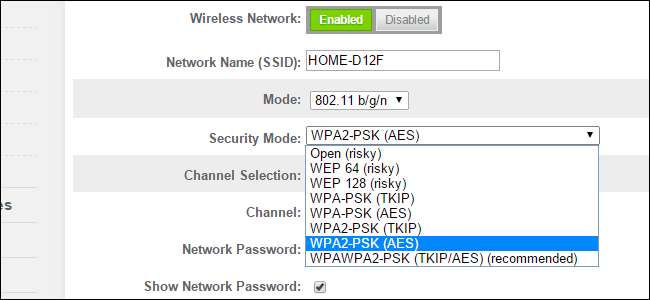

נתבים רבים מספקים WPA2-PSK (TKIP), WPA2-PSK (AES) ו- WPA2-PSK (TKIP / AES) כאופציות. בחר נכון שלא יהיה, ותהיה לך רשת איטית ופחות מאובטחת.

פרטיות מקוונת קווית (WEP), גישה מוגנת Wi-Fi (WPA) ו- Wi-Fi Protected Access II (WPA2) הם אלגוריתמי האבטחה העיקריים שתראה בעת הקמת רשת אלחוטית. WEP הוא הוותיק ביותר והוכיח שהוא פגיע ככל שהתגלו יותר ויותר פגמי אבטחה. WPA שיפרה את האבטחה, אך נחשבת כעת גם לפגיעה לחדירה. WPA2, למרות שהיא לא מושלמת, היא כרגע הבחירה המאובטחת ביותר. פרוטוקול אינטגרציה של מפתח זמני (TKIP) ותקן הצפנה מתקדם (AES) הם שני סוגי ההצפנה שתראו בשימוש ברשתות מאובטחות באמצעות WPA2. בואו נסתכל במה הם נבדלים ומה הכי מתאים לכם.

קָשׁוּר: ההבדל בין סיסמאות Wi-Fi ל- WEP, WPA ו- WPA2

AES לעומת TKIP

TKIP ו- AES הם שני סוגים שונים של הצפנה שיכולים לשמש רשת Wi-Fi. TKIP הוא למעשה פרוטוקול הצפנה ישן יותר שהוצג עם WPA כדי להחליף את הצפנת ה- WEP המאוד לא מאובטחת באותה עת. TKIP למעשה די דומה להצפנת WEP. TKIP כבר לא נחשב מאובטח וכעת הוא הוצא משימוש. במילים אחרות, אתה לא צריך להשתמש בו.

AES הוא פרוטוקול הצפנה מאובטח יותר שהוצג עם WPA2. AES אינו תקן חריקני שפותח במיוחד עבור רשתות Wi-Fi. זהו תקן הצפנה עולמי רציני שאומץ אף על ידי ממשלת ארה"ב. לדוגמא, כשאתה להצפין כונן קשיח באמצעות TrueCrypt , היא יכולה להשתמש בהצפנת AES לשם כך. AES נחשב בדרך כלל לבטוח למדי, והחולשות העיקריות יהיו התקפות כוח אכזרי (מונע באמצעות ביטוי סיסמה חזק) ו- חולשות אבטחה בהיבטים אחרים של WPA2 .

קָשׁוּר: הסבר על התקפות כוח הברוט: כיצד כל ההצפנה פגיעה

הגרסה הקצרה היא ש- TKIP הוא תקן הצפנה ישן יותר המשמש את תקן WPA. AES הוא פיתרון הצפנת Wi-Fi חדש יותר המשמש את תקן ה- WPA2 החדש והמאובטח. בתיאוריה, זה סוף זה. אבל, תלוי בנתב שלך, פשוט בחירת WPA2 יכול להיות שלא מספיק טוב.

WPA2 אמנם אמורה להשתמש ב- AES לצורך אבטחה אופטימלית, אך היא יכולה גם להשתמש ב- TKIP כאשר יש צורך בתאימות לאחור עם מכשירים מדור קודם. במצב כזה, מכשירים התומכים ב- WPA2 יתחברו ל- WPA2 והתקנים התומכים ב- WPA יתחברו ל- WPA. אז "WPA2" לא תמיד אומר WPA2-AES. עם זאת, במכשירים ללא אפשרות "TKIP" או "AES" גלויה, WPA2 הוא בדרך כלל שם נרדף ל- WPA2-AES.

קָשׁוּר: אזהרה: רשתות Wi-Fi מוצפנות של WPA2 עדיין פגיעות לחטטנות

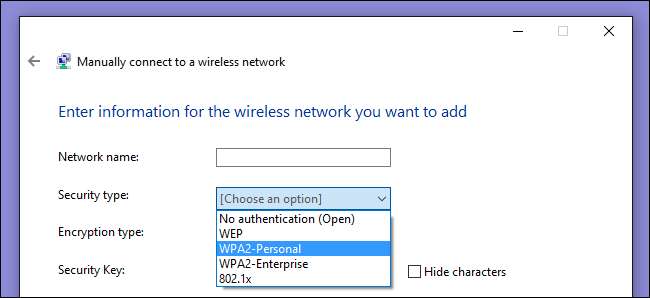

ולמקרה שאתה תוהה, ה- "PSK" בשמות אלה מייצג " מפתח משותף מראש ”- המפתח המשותף מראש הוא בדרך כלל ביטוי סיסמת ההצפנה שלך. זה מבדיל אותה מ- WPA-Enterprise, המשתמשת בשרת RADIUS כדי לחלק מפתחות ייחודיים ברשתות Wi-Fi ארגוניות גדולות יותר.

הסבירו מצבי אבטחה של Wi-Fi

מבולבלים עדיין? אנחנו לא מופתעים. אבל כל מה שאתה באמת צריך לעשות זה לצוד את האפשרות האחת והבטוחה ביותר ברשימה שעובדת עם המכשירים שלך. להלן האפשרויות שאתה עשוי לראות בנתב שלך:

קָשׁוּר: מדוע לא כדאי לארח רשת Wi-Fi פתוחה ללא סיסמה

- פתוח (מסוכן) : לרשתות Wi-Fi פתוחות אין ביטוי סיסמה. אתה לא צריך להקים רשת Wi-Fi פתוחה - ברצינות, יכול להיות שהמשטרה תפרץ את דלתך .

- WEP 64 (מסוכן) : תקן פרוטוקול ה- WEP הישן פגיע וממש לא כדאי להשתמש בו.

- WEP 128 (מסוכן) : זהו WEP, אך עם גודל מפתח הצפנה גדול יותר. זה לא באמת פחות פגיע מ- WEP 64.

- WPA-PSK (TKIP) : זה משתמש בגרסה המקורית של פרוטוקול WPA (למעשה WPA1). הוא הוחלף על ידי WPA2 ואינו מאובטח.

- WPA-PSK (AES) : זה משתמש בפרוטוקול WPA המקורי, אך מחליף את TKIP בהצפנת AES המודרנית יותר. הוא מוצע כנקודת עצירה, אך מכשירים התומכים ב- AES כמעט תמיד יתמכו ב- WPA2, בעוד שהתקנים הדורשים WPA כמעט ולא יתמכו בהצפנת AES. לכן, אפשרות זו אינה הגיונית.

- WPA2-PSK (TKIP) : זה משתמש בתקן WPA2 המודרני עם הצפנת TKIP ישנה יותר. זה לא מאובטח, וזה רעיון טוב רק אם יש לך מכשירים ישנים שלא יכולים להתחבר לרשת WPA2-PSK (AES).

- WPA2-PSK (AES) : זו האפשרות המאובטחת ביותר. הוא משתמש ב- WPA2, תקן ההצפנה של ה- Wi-Fi האחרון, ובפרוטוקול ההצפנה האחרון של AES. אתה אמור להשתמש באפשרות זו. במכשירים מסוימים תראה את האפשרות "WPA2" או "WPA2-PSK". אם תעשה זאת, כנראה שהוא פשוט ישתמש ב- AES, מכיוון שזו בחירה בשכל הישר.

- WPAWPA2-PSK (TKIP / AES) : מכשירים מסוימים מציעים - ואפילו ממליצים - על אפשרות זו במצב מעורב. אפשרות זו מאפשרת גם WPA וגם WPA2, עם TKIP וגם AES. זה מספק תאימות מקסימאלית עם כל המכשירים העתיקים שיש לך, אך גם מאפשר לתוקף לפרוץ את הרשת שלך על ידי פיצוח פרוטוקולי ה- WPA וה- TKIP הפגיעים יותר.

הסמכת WPA2 זמינה בשנת 2004, לפני עשר שנים. בשנת 2006, הסמכת WPA2 הפכה לחובה. כל מכשיר שיוצר לאחר שנת 2006 עם לוגו "Wi-Fi" חייב לתמוך בהצפנת WPA2.

מכיוון שההתקנים התומכים ב- Wi-Fi שלך הם ככל הנראה חדשים יותר מגיל 8-10 שנים, אתה אמור להיות בסדר רק לבחור WPA2-PSK (AES). בחר באפשרות זו ואז תוכל לראות אם משהו לא עובד. אם מכשיר אכן מפסיק לעבוד, תמיד תוכל להחליף אותו בחזרה. אם כי אם אבטחה מהווה דאגה, כדאי לכם פשוט לקנות מכשיר חדש שיוצר מאז 2006.

WPA ו- TKIP יאטו את ה- Wi-Fi שלך

קָשׁוּר: הבנת נתבים, מתגים וחומרת רשת

אפשרויות תאימות WPA ו- TKIP יכולות גם להאט את רשת ה- Wi-Fi שלך. נתבי Wi-Fi מודרניים רבים התומכים 802.11n וסטנדרטים מהירים יותר יאט ל -54 מגה לשנייה אם תפעיל WPA או TKIP באפשרויות שלהם. הם עושים זאת כדי להבטיח שהם תואמים למכשירים הישנים האלה.

לשם השוואה, אפילו 802.11n תומך בעד 300 מגה לשנייה אם אתה משתמש ב- WPA2 עם AES. תיאורטית, 802.11ac מציע מהירויות מרביות של 3.46 Gbps בתנאים אופטימליים (קרא: מושלם).

ברוב הנתבים שראינו, האפשרויות הן בדרך כלל WEP, WPA (TKIP) ו- WPA2 (AES) - אולי עם מצב תאימות WPA (TKIP) + WPA2 (AES) שנזרק למדידה טובה.

אם יש לך נתב מוזר המציע WPA2 בטעמי TKIP או AES, בחר AES. כמעט כל המכשירים שלך בהחלט יעבדו איתו, וזה מהיר ובטוח יותר. זו בחירה קלה, כל עוד אתה זוכר ש- AES היא הטובה.

אשראי תמונה: מיו 73 און Fickr