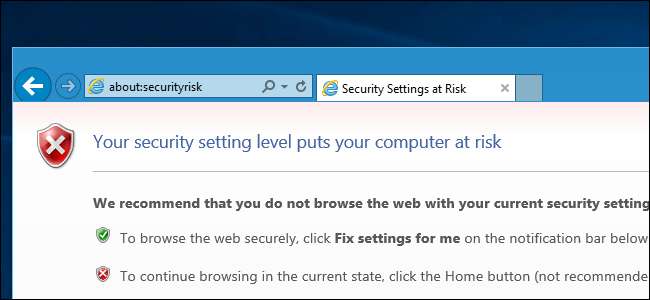

Internet Explorer est en voie de disparition. Même Microsoft recommande aux gens de l'éviter au profit de leur nouveau navigateur, Edge. Si vous avez besoin d'Internet Explorer pour un ancien site Web, vous pouvez le protéger contre les attaques avec des fonctionnalités optionnelles telles que le mode protégé amélioré.

Si vous pouvez passer d'Internet Explorer à un autre navigateur, vous devriez certainement le faire. Google Chrome, Microsoft Edge et Mozilla Firefox sont tous de meilleurs choix. Mais quelques anciens sites Web, en particulier ceux qui utilisent des contrôles ActiveX, nécessitent toujours IE.

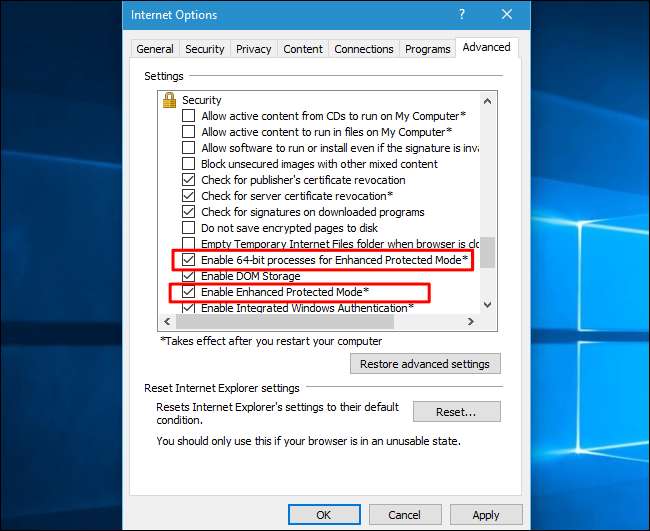

Activer le mode protégé amélioré et les processus 64 bits

Microsoft a introduit une fonctionnalité appelée «Mode protégé amélioré» dans Windows 8. En mode protégé amélioré, Internet Explorer exécute le contenu du site Web en bac à sable dans un «AppContainer». Même si un site Web malveillant parvient à exploiter Internet Explorer, cet environnement AppContainer l'empêchera de s'échapper pour altérer le reste de votre ordinateur. Cette fonctionnalité n'est pas disponible dans Windows 7 (encore une raison de plus de passer à Windows 8 ou 10 ).

Malheureusement, cette fonctionnalité est désactivée par défaut, car de nombreux modules complémentaires plus anciens ne sont pas compatibles avec le mode protégé amélioré. Pour activer cette fonctionnalité, cliquez sur le menu d'engrenage et sélectionnez «Options Internet» dans Internet Explorer. Accédez à Avancé> Sécurité et activez l'option «Activer le mode protégé amélioré».

EN RELATION: Pourquoi la version 64 bits de Windows est plus sécurisée

Pendant que vous y êtes, vous pouvez également activer l'option "Activer les processus 64 bits pour le mode protégé amélioré" ici. Cela permet à Internet Explorer de s'exécuter en tant que processus 64 bits, afin qu'il puisse utiliser les meilleures fonctionnalités de sécurité disponibles sur les versions 64 bits de Windows , comme un espace d'adressage plus grand pour la randomisation de la disposition de l'espace d'adressage.

Vous devrez redémarrer votre ordinateur après cette opération.

Si vous activez ces fonctionnalités, de nombreux modules complémentaires ne fonctionneront plus dans Internet Explorer. Ce n'est un problème que si vous avez réellement besoin de modules complémentaires qui ne peuvent pas fonctionner en mode protégé amélioré. Essayez de l'activer et voyez si quelque chose se brise. Vous pouvez toujours le désactiver s'il ne fonctionne pas pour vous. Mais exécuter Internet Explorer sans modules complémentaires est probablement aussi une bonne idée, car…

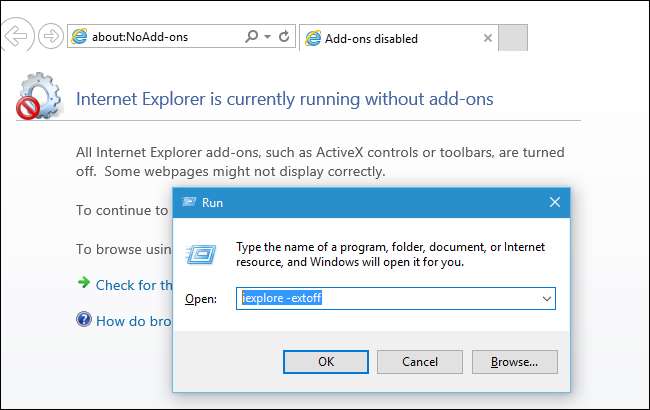

Exécuter Internet Explorer sans modules complémentaires

EN RELATION: Comment vous protéger de tous ces trous de sécurité Adobe Flash 0 jours

Les modules complémentaires peuvent également être un problème de sécurité. Des applications malveillantes sur votre ordinateur peuvent installer des barres d'outils de navigateur et d'autres logiciels qui vous surveillent. Même les modules complémentaires légitimes tels que le lecteur Flash d'Adobe peuvent être vulnérable aux attaques .

Si vous avez simplement besoin d'Internet Explorer pour un site Web qui ne nécessite pas de modules complémentaires, vous pouvez le lancer sans modules complémentaires pour réduire votre surface d'attaque. Pour ce faire, appuyez sur Windows + R sur votre clavier, tapez la commande suivante et appuyez sur Entrée:

iexplore -extoff

Vous pouvez également créer un raccourci sur le bureau pour lancer IE de cette manière si cela fonctionne pour vous.

Si un site Web nécessite un module complémentaire ActiveX ou Flash spécifique, cependant, le site Web ne fonctionnera pas correctement et vous devrez fermer et relancer Internet Explorer pour l'utiliser.

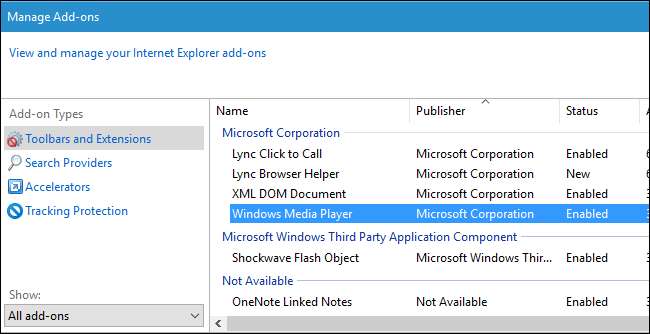

Supprimer et restreindre les modules complémentaires

EN RELATION: Comment activer les plug-ins Click-to-Play dans chaque navigateur Web

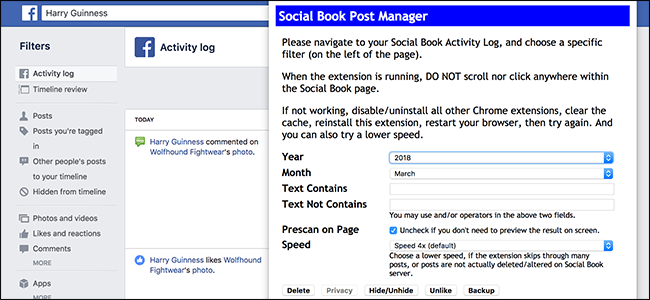

Si vous avez besoin d'activer des modules complémentaires, vous devez vérifier la liste des modules complémentaires que vous avez installés et la nettoyer pour vous assurer qu'aucun module complémentaire vulnérable ou malveillant n'est installé.

Pour afficher la liste des modules complémentaires, cliquez sur le menu d'engrenage dans Internet Explorer et sélectionnez «Gérer les modules complémentaires». Sélectionnez «Tous les modules complémentaires» sous «Afficher». Consultez la liste des modules complémentaires ici et effectuez des recherches sur le Web pour ceux que vous ne reconnaissez pas. Vous pouvez désactiver les modules complémentaires dont vous n'avez pas besoin à partir d'ici, mais vous ne pouvez pas les désinstaller. Pour ce faire, vous devrez visiter le panneau de configuration.

Si vous souhaitez activer les modules complémentaires, vous pouvez les empêcher de s'exécuter sur la plupart des sites Web. Par exemple, il existe un moyen de activer le click-to-play pour Flash dans Internet Explorer , bien que ce ne soit pas facile à trouver. Flash ne s'exécutera automatiquement sur aucun site Web, sauf si vous lui donnez explicitement votre autorisation. Vous pouvez modifier les autres modules complémentaires installés de la même manière, les empêchant de s'exécuter sauf sur des sites Web spécifiques sur lesquels vous en avez besoin.

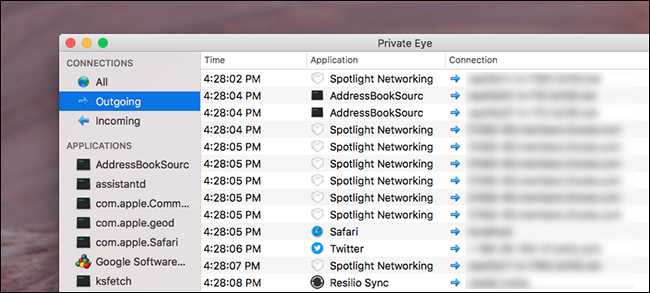

Use Anti-Exploit Software

EN RELATION: Utilisez un programme anti-exploitation pour protéger votre PC contre les attaques Zero-Day

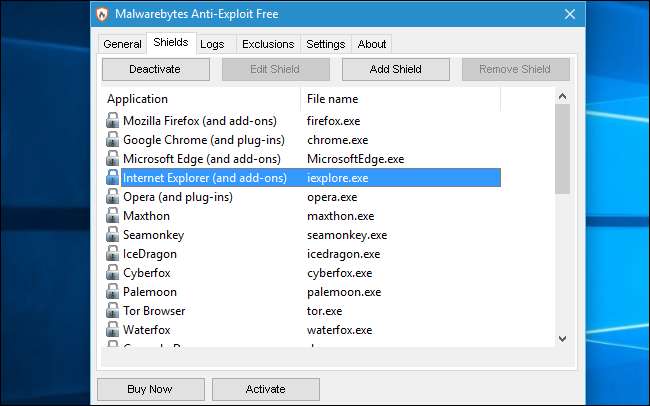

Que vous utilisiez Internet Explorer ou non, vous devriez utiliser un programme anti-exploit –Mais c'est doublement important pour les utilisateurs d'IE. Ces programmes surveillent les navigateurs Web pour les types d'attaques courants et y mettent fin si une attaque est détectée. Si un attaquant tente d'exploiter Internet Explorer, ce type d'utilitaire peut aider à empêcher cela. Les navigateurs modernes intègrent de plus en plus ce type de techniques anti-exploit, mais Internet Explorer a été laissé pour compte et ne le fait pas.

Il y a plusieurs options ici. Microsoft fait son propre outil EMET cela fonctionnera, mais ce n’est pas le logiciel le plus convivial. Nous aimons Malwarebyte Anti-Exploit . Vous n’avez pas besoin de la version payante; la version gratuite protégera parfaitement Internet Explorer et les autres navigateurs.

Gardez Internet Explorer à jour

Il est essentiel de maintenir Internet Explorer à jour. Microsoft prend toujours activement en charge Internet Explorer avec des correctifs de sécurité, et vous devriez les installer si vous l'utilisez.

Les mises à jour d'Internet Explorer arrivent via Windows Update, elles seront donc automatiquement installées sur Windows 10. Sous Windows 7 et 8.1, assurez-vous de les mettre à jour régulièrement. Vous pouvez activer les mises à jour automatiques ou demandez à Windows Update de vous informer des mises à jour disponibles afin que vous puissiez les télécharger et les installer à votre convenance. Ne tardez pas à installer les mises à jour: Internet Explorer est toujours une cible importante pour les attaquants.

Évitez d'utiliser Internet Explorer autant que possible

Cela dit, le meilleur conseil est d'utiliser le moins possible Internet Explorer. Même si vous possédez un site Web plus ancien ou quelques sites Web plus anciens qui ne fonctionnent que dans Internet Explorer, vous n’avez pas besoin d’utiliser Internet Explorer en permanence. Vous pouvez utiliser Google Chrome, Mozilla Firefox ou Microsoft Edge pour la plupart de votre navigation et n'utiliser Internet Explorer que pour ces sites Web spécifiques. Ne définissez pas IE comme navigateur Web par défaut.