Olemme ylistäneet SSH: n hyveitä useita kertoja sekä turvallisuuden että etäkäytön suhteen. Katsotaanpa itse palvelinta, joitain tärkeitä "ylläpitoon" liittyviä näkökohtia ja joitain omituisuuksia, jotka voivat lisätä turbulenssia muuten sujuvaan ajoon.

Vaikka olemme kirjoittaneet tämän oppaan Linuxia ajatellen, tämä voi koskea myös OpenSSH: tä Mac OS X: ssä ja Windows 7 Cygwinin kautta .

Miksi se on turvallista

Olemme maininneet monta kertaa, kuinka SSH on loistava tapa yhdistää ja tunneloida tietoja turvallisesti pisteestä toiseen. Katsotaanpa hyvin lyhyesti, miten asiat toimivat, jotta saat paremman käsityksen siitä, miksi asiat voivat joskus mennä outoiksi.

Kun päätämme muodostaa yhteyden toiseen tietokoneeseen, käytämme usein protokollia, joiden kanssa on helppo työskennellä. Telnet ja FTP tulevat molemmat mieleen. Lähetämme tietoja etäpalvelimelle ja saamme sitten vahvistuksen yhteydestämme. Tietyn tyyppisen turvallisuuden varmistamiseksi nämä protokollat käyttävät usein käyttäjänimen ja salasanan yhdistelmiä. Se tarkoittaa, että he ovat täysin turvassa, eikö? Väärä!

Jos ajattelemme yhdistämisprosessiamme postina, FTP: n ja Telnetin ja vastaavien käyttö ei ole kuin tavallisten kirjekuorien käyttö. Se on enemmän kuin postikorttien käyttö. Jos joku sattuu astumaan keskelle, hän voi nähdä kaikki tiedot, mukaan lukien kirjeenvaihtajien osoitteet sekä lähetetyn käyttäjänimen ja salasanan. Sitten he voivat muuttaa viestiä pitämällä tiedot ennallaan ja esiintyä toisena kirjeenvaihtajana. Tätä kutsutaan "man-in-the-middle" -hyökkäykseksi, ja se ei vain vaaranna tiliäsi, vaan kyseenalaistaa kaikki lähetetyt viestit ja vastaanotetut tiedostot. Et voi olla varma, puhutko lähettäjälle vai et, ja vaikka olisitkin, et voi olla varma, ettei kukaan katso kaikkea siltä väliltä.

Katsotaan nyt SSL-salausta, sellaista, joka tekee HTTP: stä turvallisemman. Täällä meillä on postitoimisto, joka hoitaa kirjeenvaihtoa, joka tarkistaa, onko vastaanottajasi sellainen, jonka hän väittää olevansa, ja sillä on lakeja, jotka suojaavat postiasi tarkasteltaelta. Se on yleisesti ottaen turvallisempi, ja keskusviranomainen - Verisign on yksi HTTPS-esimerkissämme - varmistaa, että henkilö, jolle lähetät sähköpostia, kirjautuu ulos. He tekevät tämän estämällä postikortteja (salaamattomia kirjautumistietoja); sen sijaan he määräävät todelliset kirjekuoret.

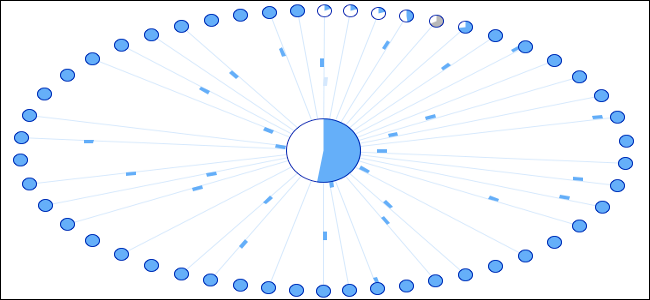

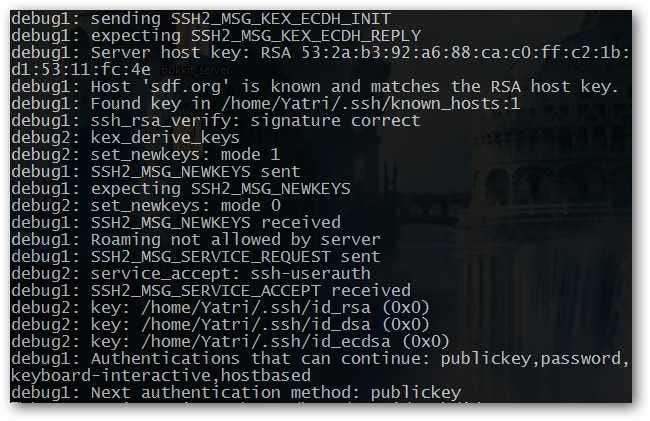

Katsotaan lopuksi SSH: tä. Tässä asennus on hieman erilainen. Meillä ei ole keskitettyä todenninta täällä, mutta asiat ovat silti turvallisia. Tämä johtuu siitä, että lähetät kirjeitä henkilölle, jonka osoitteen tiedät jo - esimerkiksi keskustelemalla heidän kanssaan puhelimessa - ja kirjoitat kirjekuorelle todella hienoa matematiikkaa. Annat sen veljellesi, tyttöystävällesi, isällesi tai tyttärellesi viemään osoitteen, ja olet vain, että vastaanottajan hienot matemaattiset ottelut vastaavat sitä, että sen pitäisi olla. Sitten saat takaisin kirjeen, joka on myös suojattu uteliailta katseilta tällä mahtavalla matematiikalla. Lopuksi lähetät tunnistetiedot toiseen salaiseen algoritmisesti lumottuun kirjekuoreen määränpäähän. Jos matematiikka ei täsmää, voimme olettaa, että alkuperäinen vastaanottaja muutti, ja meidän on vahvistettava hänen osoite uudelleen.

Kun selitys on niin kauan kuin se on, luulemme leikkaavan sen sinne. Jos sinulla on lisää oivalluksia, voit tietysti keskustella kommenteissa. Katsotaanpa toistaiseksi SSH: n tärkeintä ominaisuutta, isäntätodennusta.

Isäntäavaimet

Isännän todennus on pohjimmiltaan osa, johon joku, johon luotat, ottaa kirjekuoren (maagisella matematiikalla sinetöity) ja vahvistaa vastaanottajan osoitteen. Se on melko yksityiskohtainen kuvaus osoitteesta, ja se perustuu monimutkaiseen matematiikkaan, jonka vain ohitamme. Tästä on kuitenkin otettava pois muutama tärkeä asia:

- Koska keskusviranomaista ei ole, todellinen turvallisuus on isäntäavaimessa, julkisissa ja yksityisissä avaimissa. (Nämä kaksi viimeistä avainta määritetään, kun sinulle annetaan pääsy järjestelmään.)

- Yleensä kun muodostat yhteyden toiseen tietokoneeseen SSH: n kautta, isäntäavain tallennetaan. Tämä tekee tulevista toimista nopeampia (tai vähemmän yksityiskohtaisia).

- Jos isäntäavain muuttuu, sinulle ilmoitetaan todennäköisesti ja sinun tulisi olla varovainen!

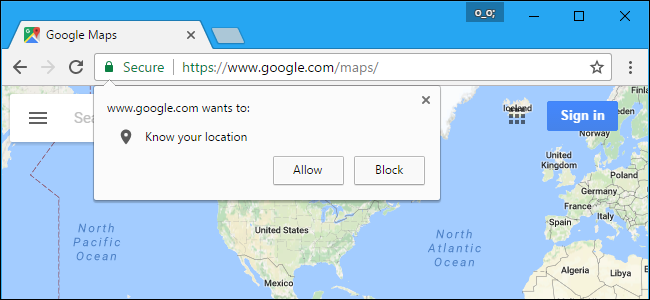

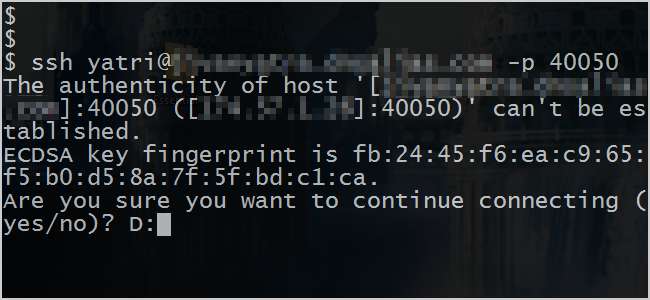

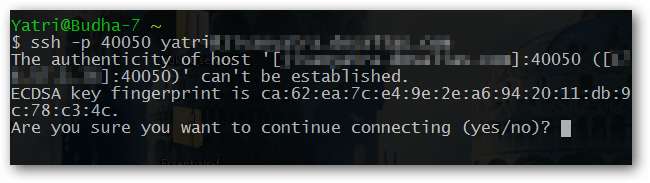

Koska isäntäavainta käytetään ennen todennusta SSH-palvelimen henkilöllisyyden selvittämiseen, tarkista avain ennen yhteyden muodostamista. Näet vahvistusikkunan, kuten alla.

Sinun ei kuitenkaan pidä huolehtia! Usein turvallisuudesta huolimatta on erityinen paikka, jossa isäntäavain (yllä oleva ECDSA-sormenjälki) voidaan vahvistaa. Täysin online-yrityksissä se on usein vain suojatulla kirjautumispaikalla. Saatat joutua soittamaan (tai valitsemaan!) IT-osastollesi vahvistamaan avain puhelimitse. Olen jopa kuullut joistakin paikoista, joissa avain on työmerkissäsi tai erityisessä hätänumerossa. Ja jos sinulla on fyysinen pääsy kohdekoneeseen, voit myös tarkistaa itsesi!

Tarkistetaan järjestelmän isäntäavain

Avainten luomiseen käytetään 4 erilaista salausalgoritmityyppiä, mutta OpenSSH: n oletusarvona aiemmin tänä vuonna on ECDSA ( hyvistä syistä ). Keskitymme siihen tänään. Tässä on komento, jonka voit suorittaa SSH-palvelimella, johon sinulla on pääsy:

ssh-keygen -f /etc/ssh/ssh_host_ecdsa_key.pub -l

Tuloksesi pitäisi palauttaa jotain tällaista:

256: 62: еа: щц: еч: яй: 2е: аш: яч: 20: 11: дб: яц: 78: цз: чц /етц/сш/сш_хост_ецдса_кей.пуб

Ensimmäinen numero on avaimen bittipituus, sitten on itse avain, ja lopuksi sinulla on tiedosto, johon se on tallennettu. Vertaa tätä keskiosaa siihen, mitä näet, kun sinua kehotetaan kirjautumaan sisään etänä. Sen pitäisi vastata, ja olet valmistautunut. Jos ei, niin jotain muuta voi tapahtua.

Voit tarkastella kaikkia isäntiä, joihin olet muodostanut yhteyden SSH: n kautta, katsomalla tunnettu_kone-tiedostoa. Se sijaitsee yleensä osoitteessa:

~ / .ssh / tunnetut_isännät

Voit avata sen missä tahansa tekstieditorissa. Jos katsot, yritä kiinnittää huomiota siihen, miten avaimet tallennetaan. Ne tallennetaan isäntätietokoneen nimen (tai verkko-osoitteen) ja sen IP-osoitteen kanssa.

Isäntäavainten ja ongelmien muuttaminen

On olemassa muutama syy, miksi isäntänäppäimet muuttuvat tai ne eivät vastaa tunnettujen isäntien tiedostoon kirjautunutta.

- Järjestelmä asennettiin uudelleen / määritettiin uudelleen.

- Isäntäavaimia vaihdettiin manuaalisesti suojausprotokollien takia.

- OpenSSH-palvelin päivittyi ja käyttää erilaisia standardeja tietoturvaongelmien vuoksi.

- IP- tai DNS-vuokraus muuttui. Tämä tarkoittaa usein sitä, että yrität käyttää toista tietokonetta.

- Järjestelmä vaarantui jollain tavalla siten, että isäntäavain muuttui.

Todennäköisesti ongelma on yksi kolmesta ensimmäisestä, ja voit jättää muutoksen huomiotta. Jos IP / DNS-vuokraus muuttui, palvelimessa saattaa olla ongelma ja sinut voidaan ohjata toiseen koneeseen. Jos et ole varma, mikä muutoksen syy on, sinun on luultavasti oletettava, että se on luettelon viimeinen.

Kuinka OpenSSH käsittelee tuntemattomia isäntiä

OpenSSH: llä on asetus tuntemattomien isäntien käsittelyyn, mikä näkyy muuttujassa ”StrictHostKeyChecking” (ilman lainausmerkkejä).

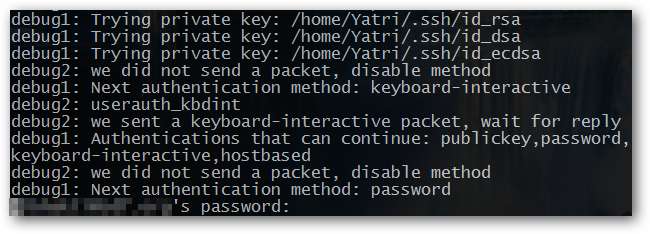

Konfiguroinnistasi riippuen SSH-yhteydet tuntemattomiin isäntiin (joiden avaimet eivät vielä ole tiedossa_hosts-tiedostossa), voivat toimia kolmella tavalla.

- StrictHostKeyChecking-asetuksena ei ole; OpenSSH muodostaa automaattisesti yhteyden mihin tahansa SSH-palvelimeen isäntäavaimen tilasta riippumatta. Tämä on epävarma eikä sitä suositella, paitsi jos lisäät joukon isäntiä käyttöjärjestelmän uudelleenasennuksen jälkeen, minkä jälkeen muutat sen takaisin.

- StrictHostKeyChecking on asetettu kysymään; OpenSSH näyttää uudet isäntäavaimet ja pyytää vahvistusta ennen niiden lisäämistä. Se estää yhteyksiä siirtymästä muutettuihin isäntäavaimiin. Tämä on oletusarvo.

- StrictHostKeyChecking on asetettu arvoon kyllä; Ei-päinvastoin tämä estää sinua muodostamasta yhteyttä mihin tahansa isäntään, jota ei vielä ole tiedossa_tiedostotiedostossasi.

Voit muuttaa tätä muuttujaa helposti komentorivillä käyttämällä seuraavaa paradigmaa:

ssh -o 'StrictHostKeyChecking [option]' user @ host

Korvaa [option] sanalla "ei", "kysy" tai "kyllä". Huomaa, että tätä muuttujaa ja sen asetusta ympäröivät yksittäiset suorat lainausmerkit. Korvaa myös user @ host sen palvelimen käyttäjänimellä ja isäntänimellä, johon muodostat yhteyden. Esimerkiksi:

ssh -o 'StrictHostKeyChecking kysy' [email protected]

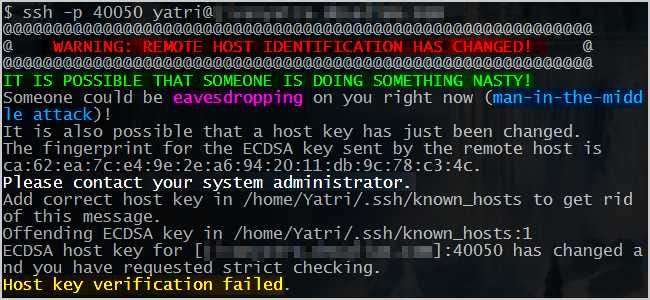

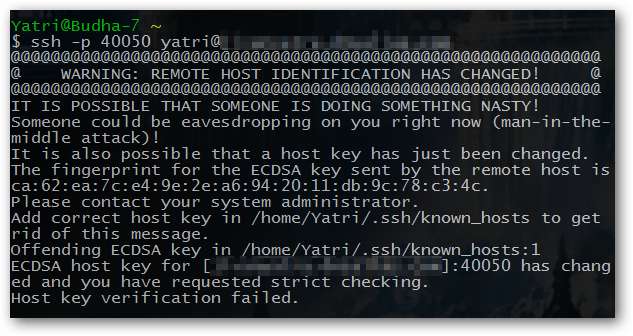

Estetyt isännät muuttuneiden avainten vuoksi

Jos sinulla on palvelin, jota yrität käyttää ja jonka avainta on jo muutettu, OpenSSH-oletusasetukset estävät sinua käyttämästä sitä. Voisit muuttaa StrictHostKeyChecking-arvoa tälle isännälle, mutta se ei olisi täysin, perusteellisesti, paranoidisti turvallista, eikö niin? Sen sijaan voimme yksinkertaisesti poistaa loukkaavan arvon tiedossa olevista isäntätiedostoistamme.

Se on ehdottomasti ruma asia näytölläsi. Onneksi syy tähän oli uudelleenasennettu käyttöjärjestelmä. Lähennetään siis tarvitsemamme viiva.

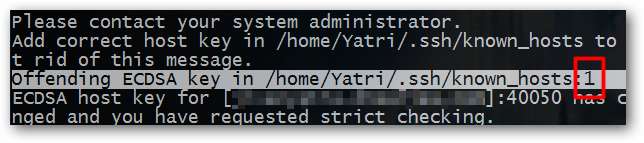

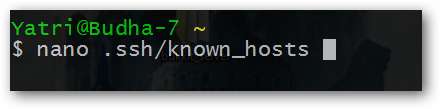

Siellä me menemme. Katso, miten se mainitsee muokattavan tiedoston? Se antaa meille jopa rivinumeron! Joten, avataan tiedosto Nanossa:

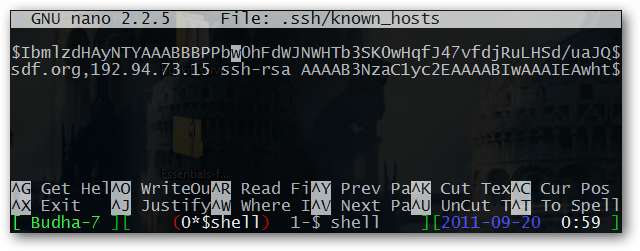

Tässä on loukkaava avain rivillä 1. Meidän tarvitsee vain painaa Ctrl + K leikata koko viiva.

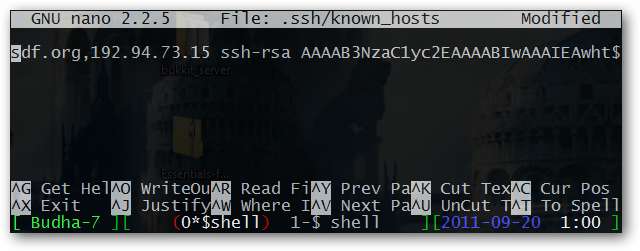

Se on paljon parempi! Joten nyt osui Ctrl + O kirjoittaa (tallentaa) tiedosto, sitten Ctrl + X poistuaksesi.

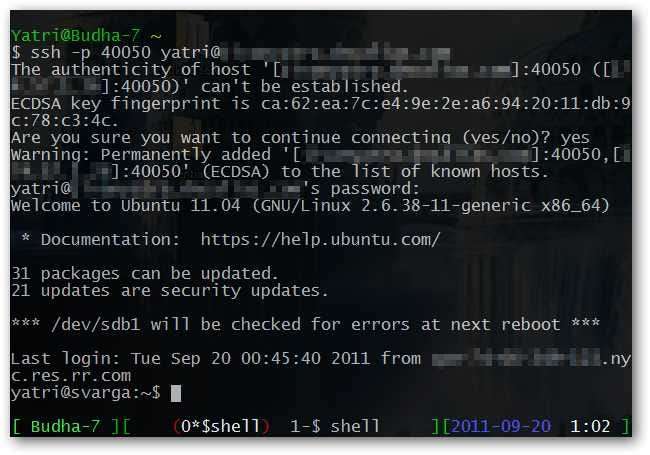

Nyt saamme sen sijaan mukavan kehotteen, johon voimme yksinkertaisesti vastata "kyllä".

Uusien isäntäavainten luominen

Tietojesi mukaan sinulla ei todellakaan ole liikaa syytä muuttaa isäntäavainta ollenkaan, mutta jos tarvitset sitä koskaan, voit tehdä sen helposti.

Vaihda ensin sopivaan järjestelmähakemistoon:

CD / etc / ssh /

Yleiset isäntäavaimet ovat yleensä täällä, vaikka jotkut distrot ovat asettaneet ne muualle. Jos olet epävarma, tarkista asiakirjat!

Seuraavaksi poistamme kaikki vanhat avaimet.

sudo rm / etc / ssh / ssh_host_ *

Vaihtoehtoisesti voit halutessasi siirtää ne turvalliseen varmuuskopiohakemistoon. Vain ajatus!

Sitten voimme kehottaa OpenSSH-palvelinta konfiguroimaan itsensä uudelleen:

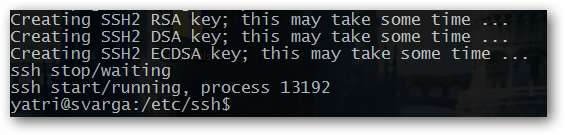

sudo dpkg -konfiguroi openssh-palvelimen

Näet kehotteen, kun tietokoneesi luo uudet avaimet. Ta-da!

Nyt kun tiedät kuinka SSH toimii hieman paremmin, sinun pitäisi pystyä päästämään itsesi vaikeista paikoista. "Etäkoneen tunnistaminen on muuttunut" -varoitus / virhe heittää monet käyttäjät pois, jopa ne, jotka tuntevat komentorivin.

Bonuspisteitä varten voit tarkistaa Kuinka kopioida tiedostoja etänä SSH: n kautta antamatta salasanaa . Siellä opit hieman enemmän muuntyyppisistä salausalgoritmeista ja siitä, miten avaintiedostoja käytetään lisäturvaan.