El iOS de Apple no es tan vulnerable al malware como Windows, pero no es completamente impermeable. Los “perfiles de configuración” son una forma posible de infectar un iPhone o iPad simplemente descargando un archivo y aceptando un mensaje.

Esta vulnerabilidad no se explota en el mundo real. No es algo por lo que deba preocuparse particularmente, pero es un recordatorio de que ninguna plataforma es completamente segura .

¿Qué es un perfil de configuración?

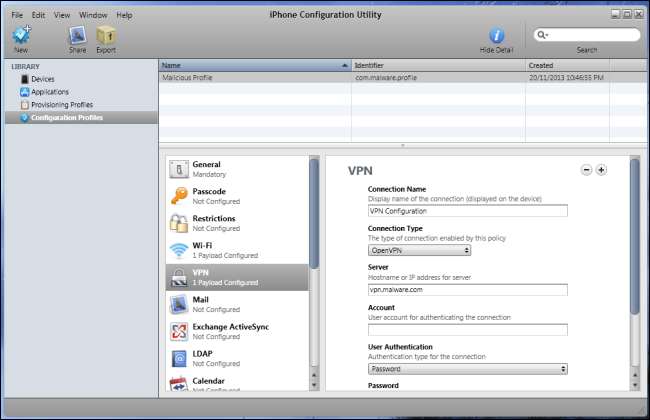

Los perfiles de configuración se crean con la Utilidad de configuración de iPhone de Apple. Están destinados a departamentos de TI y operadores de telefonía móvil. Estos archivos tienen la extensión de archivo .mobileconfig y son esencialmente una forma fácil de distribuir la configuración de red a los dispositivos iOS.

Por ejemplo, un perfil de configuración puede contener configuraciones de restricción de Wi-Fi, VPN, correo electrónico, calendario e incluso contraseña. Un departamento de TI puede distribuir el perfil de configuración a sus empleados, lo que les permite configurar rápidamente su dispositivo para conectarse a la red corporativa y otros servicios. Un operador de telefonía celular podría distribuir un archivo de perfil de configuración que contenga la configuración de su nombre de punto de acceso (APN), lo que permite a los usuarios configurar fácilmente las configuraciones de datos celulares en su dispositivo sin tener que ingresar toda la información manualmente.

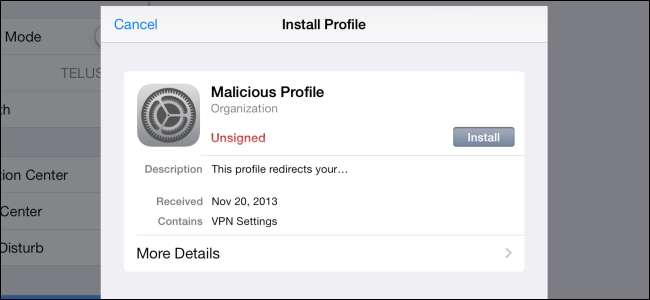

Hasta ahora tan bueno. Sin embargo, una persona malintencionada podría, en teoría, crear sus propios archivos de perfil de configuración y distribuirlos. El perfil podría configurar el dispositivo para usar un proxy malicioso o VPN , permitiendo al atacante monitorear todo lo que pasa por la red y redirigir el dispositivo a sitios web de phishing o páginas maliciosas.

Los perfiles de configuración también se pueden utilizar para instalar certificados. Si se instaló un certificado malicioso, el atacante podría hacerse pasar por sitios web seguros como bancos.

Cómo se pueden instalar los perfiles de configuración

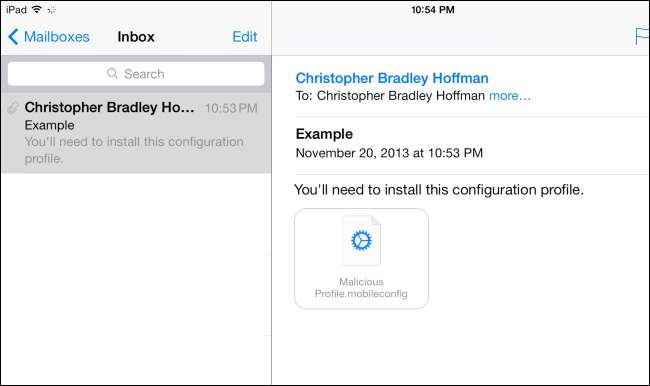

Los perfiles de configuración se pueden distribuir de varias formas diferentes. Las formas más preocupantes son como archivos adjuntos de correo electrónico y como archivos en páginas web. Un atacante podría crear un correo electrónico de phishing (probablemente un spear-phishing correo electrónico) alentando a los empleados de una corporación a instalar un perfil de configuración malicioso adjunto al correo electrónico. O un atacante podría configurar un sitio de phishing que intenta descargar un archivo de perfil de configuración.

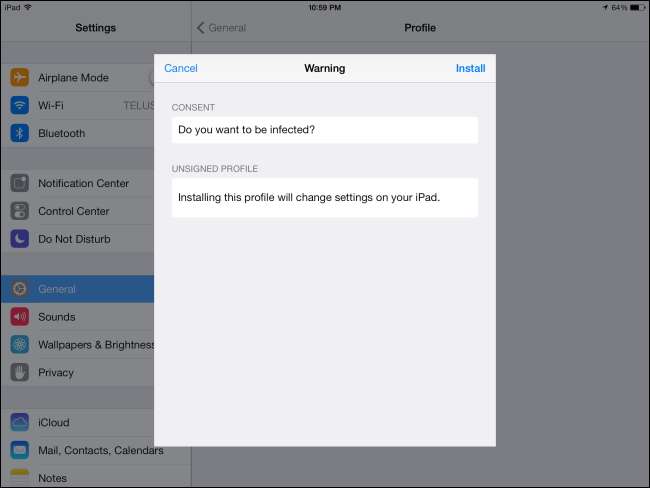

Cuando se descarga el perfil de configuración, iOS mostrará información sobre el contenido del perfil y le preguntará si desea instalarlo. Solo correrá riesgo si elige descargar e instalar un perfil de configuración malicioso. Por supuesto, muchas computadoras en el mundo real están infectadas porque los usuarios aceptan descargar y ejecutar archivos maliciosos.

RELACIONADO: No todos los "virus" son virus: explicación de diez términos de software malicioso

El perfil de configuración solo puede infectar el dispositivo de forma limitada. No puede replicarse a sí mismo como un virus o gusano , ni puede esconderse de la vista como un rootkit. Solo puede apuntar el dispositivo a servidores maliciosos e instalar certificados maliciosos. Si se elimina el perfil de configuración, los cambios dañinos se borrarán.

Gestión de perfiles de configuración instalados

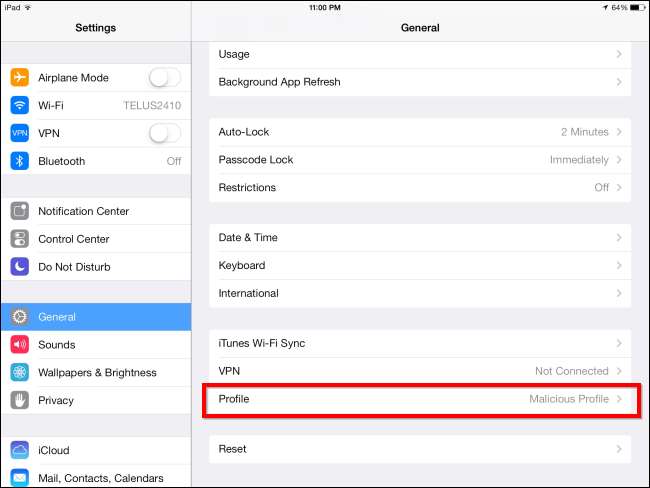

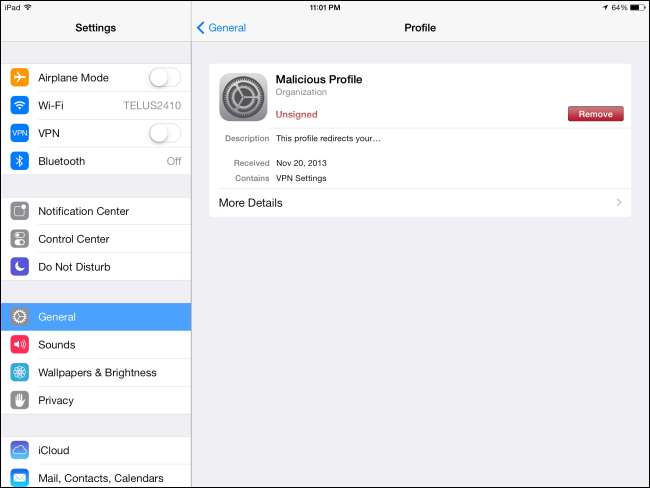

Puede ver si tiene algún perfil de configuración instalado abriendo la aplicación Configuración en su iPhone, iPad o iPod Touch y tocando la categoría General. Busque la opción Perfil cerca del final de la lista. Si no lo ve en el panel General, no tiene ningún perfil de configuración instalado.

Si ve la opción, puede tocarla para ver los perfiles de configuración instalados, inspeccionarlos y eliminar los que no necesite.

Las empresas que utilizan dispositivos iOS administrados pueden evitar que los usuarios instalen perfiles de configuración adicionales en sus dispositivos. Las empresas también pueden consultar sus dispositivos administrados para ver si tienen perfiles de configuración adicionales instalados y eliminarlos de forma remota si es necesario. Las empresas que utilizan dispositivos iOS administrados tienen una forma de asegurarse de que esos dispositivos no estén infectados por perfiles de configuración maliciosos.

Esto es más una vulnerabilidad teórica, ya que no tenemos conocimiento de que nadie la explote activamente. Aún así, demuestra que ningún dispositivo es completamente seguro . Debe tener cuidado al descargar e instalar elementos potencialmente dañinos, ya sean programas ejecutables en Windows o perfiles de configuración en iOS.