Varias empresas han admitido recientemente que almacenan contraseñas en formato de texto sin formato. Es como almacenar una contraseña en el Bloc de notas y guardarla como un archivo .txt. Las contraseñas deben tener sal y hash por seguridad, entonces, ¿por qué no está sucediendo eso en 2019?

Por qué las contraseñas no deben almacenarse en texto sin formato

Cuando una empresa almacena las contraseñas en texto sin formato, cualquier persona que tenga la base de datos de contraseñas, o cualquier otro archivo en el que estén almacenadas las contraseñas, puede leerlas. Si un pirata informático obtiene acceso al archivo, puede ver todas las contraseñas.

Almacenar contraseñas en texto sin formato es una práctica terrible. Las empresas deben utilizar la sal y el hash de las contraseñas, que es otra forma de decir "agregar datos adicionales a la contraseña y luego codificar de una manera que no pueda revertirse". Por lo general, eso significa que incluso si alguien roba las contraseñas de una base de datos, no se pueden utilizar. Cuando inicia sesión, la empresa puede verificar que su contraseña coincida con la versión codificada almacenada, pero no pueden "trabajar hacia atrás" desde la base de datos y determinar su contraseña.

Entonces, ¿por qué las empresas almacenan contraseñas en texto plano? Desafortunadamente, a veces las empresas no se toman la seguridad en serio. O eligen comprometer la seguridad en nombre de la conveniencia. En otros casos, la empresa hace todo bien al almacenar su contraseña. Pero pueden agregar capacidades de registro excesivamente entusiastas, que registran las contraseñas en texto sin formato.

Varias empresas tienen contraseñas almacenadas incorrectamente

Es posible que ya se vea afectado por malas prácticas porque Robin Hood , Google , Facebook , GitHub, Twitter y otros almacenaron contraseñas en texto sin formato.

En el caso de Google, la empresa estaba procesando adecuadamente las contraseñas de la mayoría de los usuarios. Pero Contraseñas de cuentas de G Suite Enterprise se almacenaron en texto sin formato. La compañía dijo que esto era una práctica sobrante de cuando les dio a los administradores de dominio herramientas para recuperar contraseñas. Si Google hubiera almacenado correctamente las contraseñas, eso no habría sido posible. Solo un proceso de restablecimiento de contraseña funciona para la recuperación cuando las contraseñas se almacenan correctamente.

Cuando Facebook también admitido para almacenar contraseñas en texto sin formato, no proporciona la causa exacta del problema. Pero puede inferir el problema de una actualización posterior:

... descubrimos registros adicionales de contraseñas de Instagram que se almacenan en un formato legible.

A veces, una empresa hará todo bien al almacenar inicialmente su contraseña. Y luego agregue nuevas funciones que causen problemas. Además de Facebook, Robin Hood , Github y Gorjeo contraseñas de texto sin formato registradas accidentalmente.

El registro es útil para encontrar problemas en aplicaciones, hardware e incluso en el código del sistema. Pero si una empresa no prueba esa capacidad de registro a fondo, puede causar más problemas de los que resuelve.

En el caso de Facebook y Robinhood, cuando los usuarios proporcionaban su nombre de usuario y contraseña para iniciar sesión, la función de registro podía ver y registrar los nombres de usuario y contraseñas a medida que se escribían. Luego almacenó esos registros en otro lugar. Cualquiera que tuviera acceso a esos registros tenía todo lo necesario para hacerse cargo de una cuenta.

En raras ocasiones, una empresa como T-Mobile Australia puede ignorar la importancia de la seguridad, a veces en nombre de la conveniencia. en un intercambio de Twitter desde que se eliminó , un representante de T-Mobile le explicó a un usuario que la empresa almacena las contraseñas en texto sin formato. Almacenar las contraseñas de esa manera permitió a los representantes de servicio al cliente ver las primeras cuatro letras de una contraseña con fines de confirmación. Cuando otros usuarios de Twitter señalaron apropiadamente lo malo que sería si alguien pirateara los servidores de la empresa, el representante respondió:

¿Qué pasa si esto no sucede porque nuestra seguridad es increíblemente buena?

La compañía eliminó esos tweets y luego anunció que todas las contraseñas pronto serán saladas y hash . Pero no pasó mucho tiempo antes de que la empresa alguien había violado sus sistemas . T-Mobile dijo que las contraseñas robadas estaban encriptadas, pero eso no es tan bueno como el hash de contraseñas.

Cómo deberían almacenar las contraseñas las empresas

Las empresas nunca deben almacenar contraseñas de texto sin formato. En cambio, las contraseñas deben ser salado, luego hash . Es importante saber qué es la salazón y la diferencia entre cifrado y hash .

Salar agrega texto adicional a su contraseña

Salar contraseñas es un concepto sencillo. Básicamente, el proceso agrega texto adicional a la contraseña que proporcionó.

Piense en ello como agregar números y letras al final de su contraseña habitual. En lugar de usar “Contraseña” como contraseña, puede escribir “Contraseña123” (nunca use ninguna de estas contraseñas). La salazón es un concepto similar: antes de que el sistema apruebe su contraseña, le agrega texto adicional.

Entonces, incluso si un pirata informático irrumpe en una base de datos y roba los datos del usuario, será mucho más difícil determinar cuál es la contraseña real. El hacker no sabrá qué parte es sal y qué parte es contraseña.

Las empresas no deben reutilizar los datos salados de una contraseña a otra. De lo contrario, puede ser robado o roto e inutilizado. La variación adecuada de los datos salados también previene colisiones (más sobre esto más adelante).

El cifrado no es la opción adecuada para las contraseñas

El siguiente paso para almacenar correctamente su contraseña es hash. El hash no debe confundirse con el cifrado.

Cuando encripta datos, los transforma ligeramente en función de una clave. Si alguien conoce la clave, puede volver a cambiar los datos. Si alguna vez jugaste con un anillo decodificador que te decía "A = C", entonces has cifrado los datos. Sabiendo que "A = C", puede descubrir que ese mensaje era solo un comercial de Ovaltine.

Si un pirata informático irrumpe en un sistema con datos cifrados y también logra robar la clave de cifrado, entonces sus contraseñas también pueden ser texto sin formato.

El hash transforma su contraseña en galimatías

El hash de contraseña transforma fundamentalmente su contraseña en una cadena de texto ininteligible. Cualquiera que mirara un hash vería un galimatías. Si usó "Password123", el hash podría cambiar los datos a "873kldk # 49lkdfld # 1". Una empresa debe usar un hash en su contraseña antes de almacenarla en cualquier lugar, de esa manera nunca tendrá un registro de su contraseña real.

Esa naturaleza del hash lo convierte en un método mejor para almacenar su contraseña que el cifrado. Si bien puede descifrar datos cifrados, no puede "eliminar" los datos. Entonces, si un hacker ingresa a una base de datos, no encontrará una clave para desbloquear los datos hash.

En su lugar, tendrán que hacer lo que hace una empresa cuando envía su contraseña. Adivina la contraseña (si el hacker sabe qué sal usar), aplícala y luego compárala con el hash en el archivo para una coincidencia. Cuando envía su contraseña a Google o su banco, siguen los mismos pasos. Algunas empresas, como Facebook, incluso pueden tomar "suposiciones" adicionales para dar cuenta de un error tipográfico .

La principal desventaja del hash es que si dos personas tienen la misma contraseña, terminarán con el hash. Ese resultado se llama colisión. Esa es otra razón para agregar sal que cambia de contraseña a contraseña. Una contraseña adecuadamente salada y con hash no tendrá coincidencias.

Los piratas informáticos pueden eventualmente abrirse camino a través de datos hash, pero se trata principalmente de un juego de probar todas las contraseñas imaginables y esperar una coincidencia. El proceso aún lleva tiempo, lo que le da tiempo para protegerse.

Qué puede hacer para protegerse contra las violaciones de datos

No puede evitar que las empresas manejen sus contraseñas de manera incorrecta. Y, lamentablemente, es más común de lo que debería ser. Incluso cuando las empresas almacenan correctamente su contraseña, los piratas informáticos pueden violar los sistemas de la empresa y robar los datos hash.

Dada esa realidad, nunca debes reutilizar las contraseñas. En su lugar, debe proporcionar un contraseña complicada diferente a cada servicio que utilice. De esa manera, incluso si un atacante encuentra su contraseña en un sitio, no podrá usarla para iniciar sesión en sus cuentas en otros sitios web. Las contraseñas complicadas son increíblemente importantes porque cuanto más fácil sea adivinar su contraseña, antes un pirata informático podrá atravesar el proceso de hash. Al hacer que la contraseña sea más complicada, está ganando tiempo para minimizar el daño.

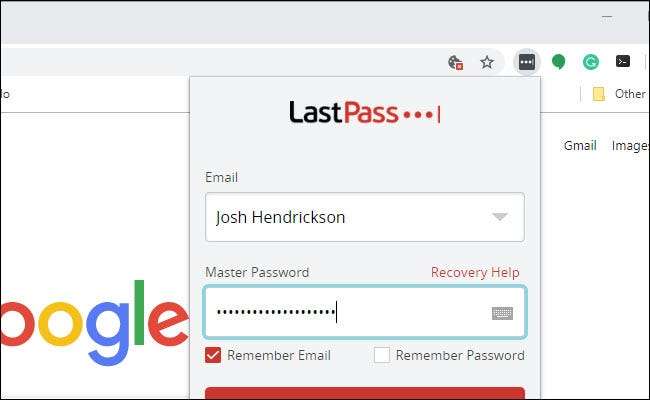

El uso de contraseñas únicas también minimiza ese daño. A lo sumo, el pirata informático obtendrá acceso a una cuenta y usted puede cambiar una sola contraseña más fácilmente que docenas. Las contraseñas complicadas son difíciles de recordar, por lo que recomendar un administrador de contraseñas . Los administradores de contraseñas generan y recuerdan contraseñas por usted, y usted puede ajustarlas para seguir las reglas de contraseñas de casi cualquier sitio.

Algo como Ultimo pase y 1 contraseña , incluso ofrecen servicios que comprueban si sus contraseñas actuales están comprometidas.

Otra buena opcion es habilitar la autenticación de dos pasos . De esa manera, incluso si un pirata informático compromete su contraseña, es posible que aún evite el acceso no autorizado a sus cuentas.

Si bien no puede evitar que una empresa maneje mal sus contraseñas, puede minimizar las consecuencias si protege adecuadamente sus contraseñas y cuentas.

RELACIONADO: Por qué debería utilizar un administrador de contraseñas y cómo empezar