Si alguna vez usó un botón "Iniciar sesión con Facebook", o le dio acceso a una aplicación de terceros a su cuenta de Twitter, usó OAuth. También lo utilizan Google, Microsoft y LinkedIn, así como muchos otros proveedores de cuentas. Básicamente, OAuth le permite otorgar acceso a un sitio web a cierta información sobre su cuenta sin darle la contraseña real de su cuenta.

OAuth para iniciar sesión

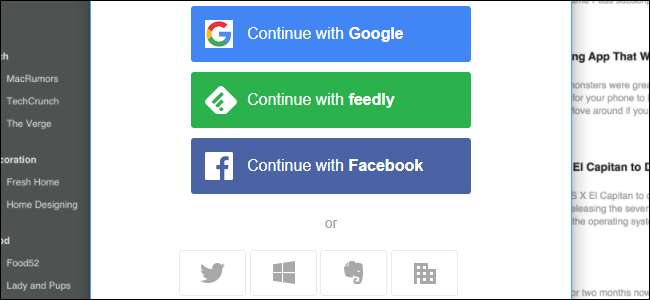

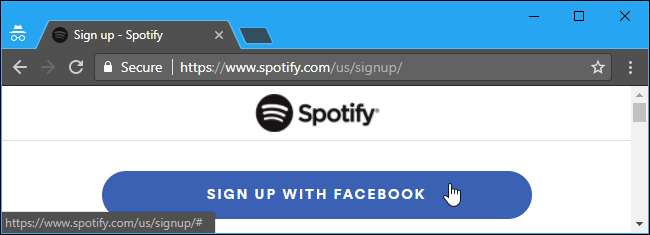

OAuth tiene dos propósitos principales en la web en este momento. A menudo, se usa para crear una cuenta e iniciar sesión en un servicio en línea de manera más conveniente. Por ejemplo, en lugar de crear un nuevo nombre de usuario y contraseña para Spotify, puede hacer clic o tocar "Iniciar sesión con Facebook". El servicio verifica quién eres en Facebook y crea una nueva cuenta para ti. Cuando inicie sesión en ese servicio en el futuro, verá que está ingresando con la misma cuenta de Facebook y le da acceso a su cuenta. No es necesario que configure una nueva cuenta ni nada; en cambio, Facebook lo autentica.

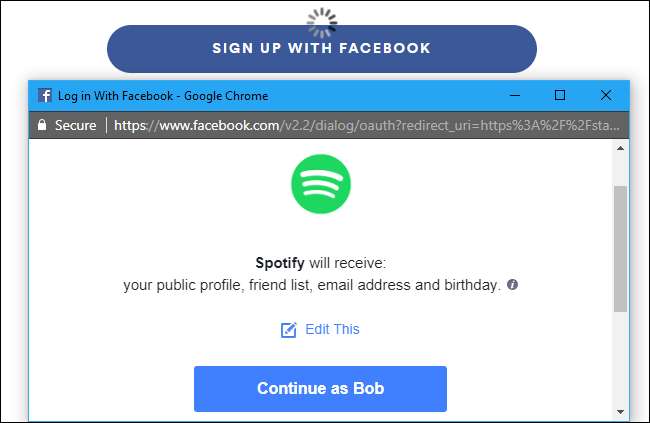

Sin embargo, esto es muy diferente de simplemente darle al servicio la contraseña de su cuenta de Facebook. El servicio nunca obtiene la contraseña de su cuenta de Facebook ni el acceso completo a su cuenta. Solo puede ver algunos datos personales limitados, como su nombre y dirección de correo electrónico. No puede ver tus mensajes privados ni publicar en tu línea de tiempo.

Los botones "Iniciar sesión con Twitter", "Iniciar sesión con Google", "Iniciar sesión con Microsoft", "Iniciar sesión con LinkedIn" y otros botones similares para otros sitios web funcionan de la misma manera, para

OAuth para aplicaciones de terceros

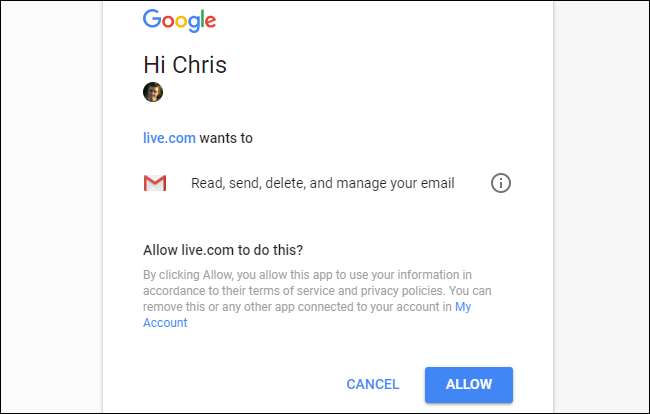

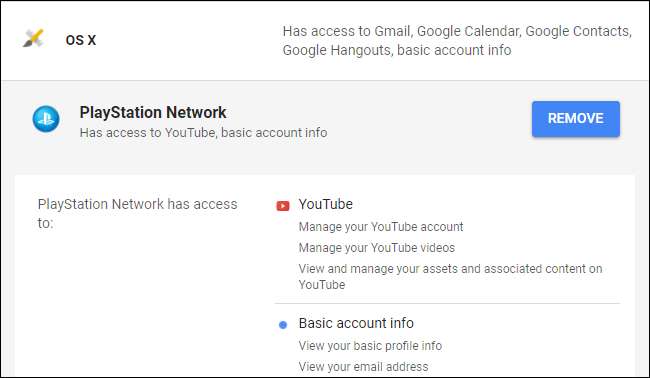

OAuth también se usa para dar acceso a aplicaciones de terceros a cuentas como sus cuentas de Twitter, Facebook, Google o Microsoft. Permite que estas aplicaciones de terceros accedan a partes de su cuenta. Sin embargo, nunca obtienen la contraseña de su cuenta. Cada aplicación obtiene un token de acceso único que limita el acceso que tiene para su cuenta. Por ejemplo, es posible que una aplicación de terceros para Twitter solo tenga la capacidad de ver sus tweets, pero no de publicar nuevos tweets. Ese token de acceso único se puede revocar en el futuro, y solo esa aplicación específica perderá el acceso a su cuenta.

Como otro ejemplo, puede otorgar acceso a una aplicación de terceros solo a sus correos electrónicos de Gmail, pero restringirla para que no haga nada más con su cuenta de Google.

Esto es muy diferente de simplemente darle a una aplicación de terceros la contraseña de su cuenta y permitirle iniciar sesión. Las aplicaciones están limitadas en lo que pueden hacer, y ese token de acceso único significa que el acceso a la cuenta se puede revocar en cualquier momento sin cambiar su contraseña y sin revocar el acceso desde otras aplicaciones.

Cómo funciona OAuth

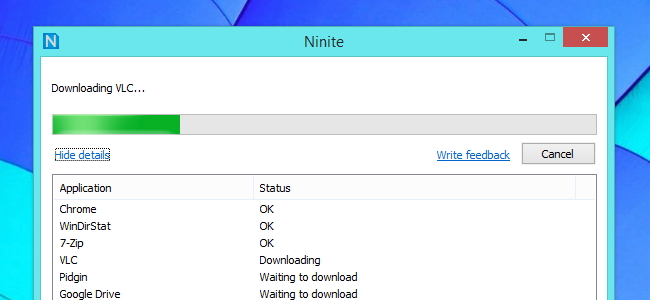

Probablemente no verá aparecer la palabra "OAuth" cada vez que la utilice. Los sitios web y las aplicaciones simplemente le pedirán que inicie sesión con su cuenta de Facebook, Twitter, Google, Microsoft, LinkedIn u otro tipo de cuenta.

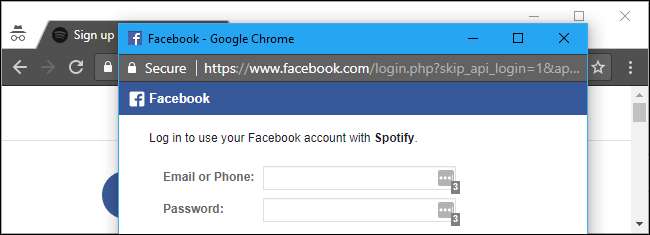

Cuando elija una cuenta, se le dirigirá al sitio web del proveedor de la cuenta, donde tendrá que iniciar sesión con esa cuenta si no ha iniciado sesión actualmente. Si ha iniciado sesión, ¡excelente! Ni siquiera tiene que ingresar una contraseña.

RELACIONADO: ¿Qué es HTTPS y por qué debería importarme?

Asegúrese de estar realmente dirigido al sitio web real de Facebook, Twitter, Google, Microsoft, LinkedIn o cualquier otro servicio con un conexión HTTPS segura antes de escribir su contraseña! Esta parte del proceso parece estar lista para la suplantación de identidad, ya que los sitios web maliciosos podrían pretender ser el sitio web del servicio real en un intento de capturar su contraseña.

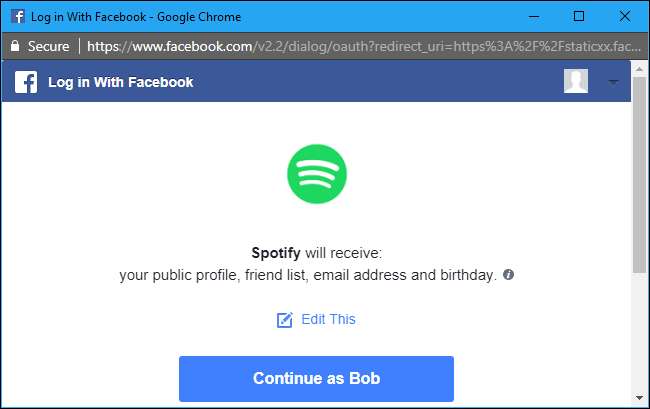

Dependiendo de cómo funcione el servicio, es posible que inicie sesión automáticamente con un poco de información personal, o puede ver un mensaje para dar acceso a la aplicación a parte de su cuenta. Incluso puede elegir a qué información desea dar acceso a la aplicación.

Una vez que le haya dado acceso a la aplicación, estará listo. Su servicio de elección le da al sitio web o aplicación un token de acceso único. Almacena ese token y lo usa para obtener acceso a estos detalles sobre su cuenta en el futuro. Dependiendo de la aplicación, esto puede usarse solo para autenticarlo cuando inicie sesión, o para acceder automáticamente a su cuenta y hacer cosas en segundo plano. Por ejemplo, una aplicación de terceros que escanea su cuenta de Gmail puede acceder regularmente a sus correos electrónicos para enviarle una notificación si encuentra algo.

Cómo ver y revocar el acceso desde aplicaciones de terceros

RELACIONADO: Proteja sus cuentas en línea eliminando el acceso a aplicaciones de terceros

Puede ver y administrar la lista de sitios web y aplicaciones de terceros que tienen acceso a su cuenta en el sitio web de cada cuenta. Es una buena idea revisarlos de vez en cuando, ya que es posible que una vez hayas dado acceso a tu información personal a un servicio, hayas dejado de usarlo y hayas olvidado que el servicio aún tiene acceso. Limitar los servicios que tienen acceso a su cuenta puede ayudar a protegerla y proteger sus datos privados.

Para obtener información técnica más detallada sobre la implementación de OAuth, visite el sitio web de OAuth .