El criptojacking es la nueva y novedosa forma en que los delincuentes pueden ganar dinero con su hardware. Un sitio web que tiene abierto en su navegador puede maximizar su CPU para extraer criptomonedas, y el malware de criptojacking se está volviendo cada vez más común.

¿Qué es el Cryptojacking?

Cryptojacking es un ataque en el que el atacante ejecuta software de minería de criptomonedas en su hardware sin su permiso. El atacante se queda con la criptomoneda y la vende para obtener ganancias, y usted se queda atascado con un alto uso de CPU y una factura de electricidad considerable.

Mientras Bitcoin es la criptomoneda más conocida, los ataques de cryptojacking suelen implicar la extracción de otras criptomonedas. Monero es particularmente común, ya que está diseñado para que la gente pueda minarlo en PC promedio. Monero también tiene características de anonimato, lo que significa que es difícil rastrear dónde el atacante finalmente envía el Monero que extraen en el hardware de sus víctimas. Monero es un “ altcoin , ”Que significa una criptomoneda que no es Bitcoin.

La minería de criptomonedas implica ejecutar ecuaciones matemáticas complejas, que usan mucha potencia de la CPU. En un ataque de criptojacking típico, el software de minería maximizará la CPU de su PC. Su PC funcionará más lentamente, utilizará más energía y generará más calor. Es posible que escuche que sus ventiladores giran para enfriarse. Si es una computadora portátil, la batería se agotará más rápido. Incluso si es una computadora de escritorio, consumirá más electricidad y aumentará su factura de electricidad.

El costo de la electricidad lo hace difícil de extraer de forma rentable con tu propia PC . Pero, con el cryptojacking, el atacante no tiene que pagar la factura de la luz. Ellos obtienen las ganancias y tú pagas la factura.

¿Qué dispositivos se pueden criptojackear?

Cualquier dispositivo que ejecute software puede ser confiscado para la minería de criptomonedas. El atacante solo tiene que hacer que ejecute un software de minería.

Los ataques de criptojacking "drive-by" se pueden realizar contra cualquier dispositivo con un navegador: una PC con Windows, Mac, sistema Linux, Chromebook, teléfono Android, iPhone o iPad. Siempre que tenga una página web con un script de minería integrado abierto en su navegador, el atacante puede usar su CPU para extraer dinero. Perderán ese acceso tan pronto como cierre la pestaña del navegador o navegue fuera de la página.

También existe el malware de criptojacking, que funciona como cualquier otro malware. Si un atacante puede aprovechar un agujero de seguridad o engañarlo para que instale su malware, puede ejecutar un script de minería como proceso en segundo plano en su computadora, ya sea una PC con Windows, Mac o sistema Linux. Los atacantes también han intentado infiltrar mineros de criptomonedas en aplicaciones móviles, especialmente aplicaciones de Android.

En teoría, incluso sería posible que un atacante atacara un dispositivo inteligente con agujeros de seguridad e instalara un software de minería de criptomonedas, lo que obligaría al dispositivo a gastar su limitada potencia informática en la minería de criptomonedas.

Cryptojacking en el navegador

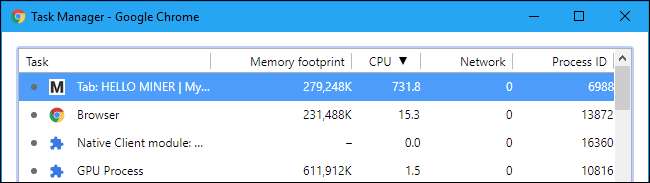

Los ataques de criptojacking “drive-by” se han vuelto cada vez más comunes en línea. Las páginas web pueden contener JavaScript código que se ejecuta en su navegador y, mientras tiene esa página web abierta, ese código JavaScript puede extraer moneda dentro de su navegador, maximizando su CPU. Cuando cierra la pestaña del navegador o sale de la página web, la extracción se detiene.

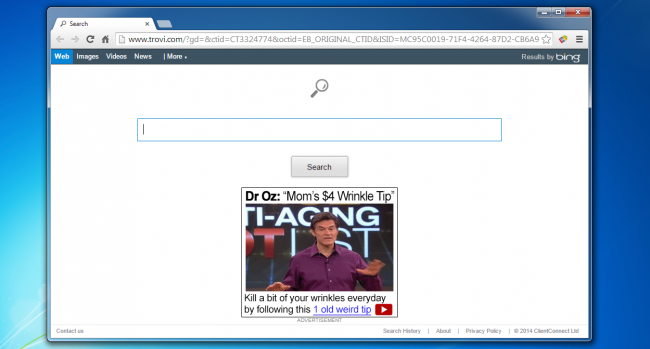

CoinHive fue el primer script de minería en lograr la atención del público, especialmente cuando se integró en The Pirate Bay. Sin embargo, hay más scripts de minería que CoinHive, y se han integrado en más y más sitios web.

En algunos casos, los atacantes realmente comprometen un sitio web legítimo y luego le agregan código de minería de criptomonedas. Los atacantes ganan dinero a través de la minería cuando las personas visitan ese sitio web comprometido. En otros casos, los propietarios de sitios web agregan los scripts de minería de criptomonedas por su cuenta y obtienen ganancias.

Esto funciona en cualquier dispositivo con un navegador web. Por lo general, se usa para atacar sitios web de escritorio, ya que las computadoras de escritorio con Windows, Mac y Linux tienen más recursos de hardware que los teléfonos. Pero, incluso si estás viendo una página web en Safari en un iPhone o Chrome en un teléfono Android, la página web podría contener un script de minería que se ejecuta mientras estás en la página. Se minaría más lentamente, pero los sitios web podrían hacerlo.

Cómo protegerse del cryptojacking en el navegador

Recomendamos ejecutar software de seguridad que automáticamente bloquea los mineros de criptomonedas en su navegador . Por ejemplo, Malwarebytes bloquea automáticamente CoinHive y otros scripts de minería de criptomonedas, evitando que se ejecuten dentro de su navegador. los antivirus incorporado de Windows Defender en Windows 10 no bloquea a todos los mineros en el navegador. Consulte con su empresa de software de seguridad para ver si bloquean los scripts de minería.

Si bien el software de seguridad debería protegerlo, también puede instalar una extensión de navegador que proporcione una "lista negra" de scripts de minería.

En un iPhone, iPad o dispositivo Android, las páginas web que utilizan mineros de criptomonedas deben dejar de minar tan pronto como salga de la aplicación de su navegador o cambie de pestaña. El sistema operativo no les permitirá usar una gran cantidad de CPU en segundo plano.

En una PC con Windows, Mac, sistema Linux o Chromebook, el solo hecho de tener las pestañas abiertas en segundo plano permitirá que un sitio web use tanta CPU como desee. Sin embargo, si tiene software que bloquea esos scripts de minería, no debería tener que preocuparse.

RELACIONADO: Cómo bloquear mineros de criptomonedas en su navegador web

Malware de criptojacking

El malware de criptojacking también se está volviendo cada vez más común. Secuestro de datos gana dinero ingresando a su computadora de alguna manera, reteniendo sus archivos para obtener un rescate y luego exigiéndole que pague en criptomonedas para desbloquearlos. El malware de criptojacking se salta el drama y se esconde en segundo plano, extrae criptomonedas silenciosamente en su dispositivo y luego se las envía al atacante. Si no nota que su PC funciona con lentitud o que un proceso usa el 100% de la CPU, ni siquiera notará el malware.

Al igual que otros tipos de malware, un atacante tiene que aprovechar una vulnerabilidad o engañarlo para que instale su software para atacar su PC. El cryptojacking es solo una nueva forma de ganar dinero después de haber infectado su PC.

La gente está tratando cada vez más de infiltrar a los mineros de criptomonedas en un software aparentemente legítimo. Google tuvo que eliminar las aplicaciones de Android con mineros de criptomonedas ocultos en ellas de Google Play Store, y Apple eliminó las aplicaciones de Mac con mineros de criptomonedas de la Mac App Store.

Este tipo de malware podría infectar prácticamente cualquier dispositivo: una PC con Windows, una Mac, un sistema Linux, un teléfono Android, un iPhone (si pudiera ingresar a la App Store y esconderse de Apple) e incluso dispositivos inteligentes vulnerables.

Cómo evitar el malware de criptojacking

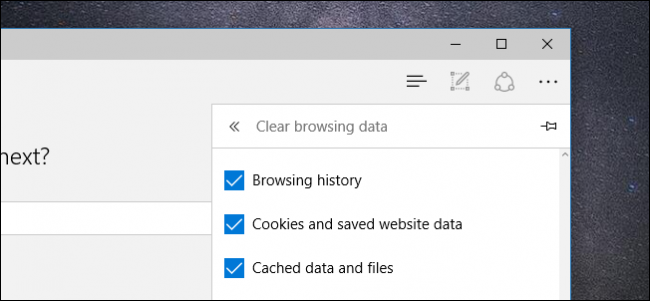

El malware de criptojacking es como cualquier otro malware. Para proteger sus dispositivos de ataques, asegúrese de instalar las últimas actualizaciones de seguridad. Para asegurarse de no instalar accidentalmente dicho malware, asegúrese de instalar solo software de fuentes confiables.

En una PC con Windows, recomendamos ejecutar un software antimalware que bloquee a los mineros de criptomonedas, como Malwarebytes, por ejemplo. Malwarebytes también está disponible para Mac y también bloqueará los mineros de simultaneidad para Mac. Nosotros recomendamos Malwarebytes para Mac , especialmente si instala software desde fuera de Mac App Store. Realice un análisis con su software antimalware favorito si le preocupa que esté infectado. Y la buena noticia es que puede ejecutar Malwarebytes junto con su aplicación antivirus habitual.

En un dispositivo Android, recomendamos solo obteniendo software de Google Play Store . Si tu descargar aplicaciones desde fuera de Play Store , corre más riesgo de recibir software malintencionado. Si bien algunas aplicaciones han superado la protección de Google y han introducido a los mineros de criptomonedas en Google Play Store, Google puede eliminar esas aplicaciones maliciosas de su dispositivo después de encontrarlas, si es necesario. Si instala aplicaciones desde fuera de Play Store, Google no podrá salvarlo.

RELACIONADO: Cómo evitar el malware en Android

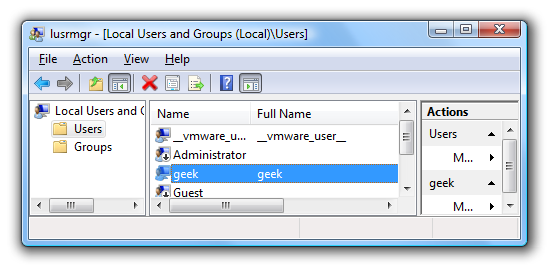

También puede vigilar su Administrador de tareas (en Windows) o Monitor de actividad (en una Mac) si cree que su PC o Mac se está ejecutando particularmente lento o caliente. Busque cualquier proceso desconocido que esté utilizando una gran cantidad de potencia de CPU y realice una búsqueda web para ver si es legítimo. Por supuesto, a veces los procesos del sistema operativo en segundo plano también usan mucha potencia de la CPU, especialmente en Windows.

Si bien muchos mineros de criptomonedas son codiciosos y usan toda la potencia de la CPU que pueden, algunos scripts de minería de criptomonedas usan "estrangulamiento". Pueden usar solo el 50% de la potencia de la CPU de su computadora en lugar del 100%, por ejemplo. Esto hará que su PC funcione mejor, pero también permitirá que el software de minería se disfrace mejor.

Incluso si no está viendo un uso de CPU del 100%, es posible que aún tenga un minero de criptomonedas ejecutándose en una página web o en su dispositivo.

Credito de imagen: Generación visual /Shutterstock.com.