¿Crees que sabes lo que está conectado a tu red doméstica? Te sorprenderías. Aprenda a verificar usando

nmap

en Linux, lo que le permitirá explorar todos los dispositivos conectados a su red.

Puede pensar que su red doméstica es bastante simple y que no hay nada que aprender al analizarla en profundidad. Puede que tengas razón, pero lo más probable es que aprendas algo que no sabías. Con la proliferación de Internet de las Cosas dispositivos, dispositivos móviles como teléfonos y tabletas, y la revolución del hogar inteligente, además de los dispositivos de red “normales” como enrutadores de banda ancha, computadoras portátiles y de escritorio, podría ser una revelación.

Si es necesario, instale nmap

Vamos a utilizar el

nmap

mando. Dependiendo de los otros paquetes de software que haya instalado en su computadora,

nmap

puede que ya esté instalado.

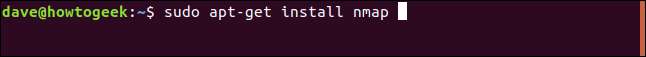

Si no es así, así es como se instala en Ubuntu.

sudo apt-get install nmap

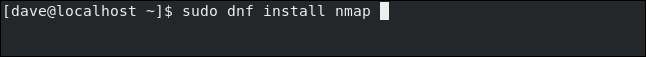

Así es como se instala en Fedora.

sudo dnf instalar nmap

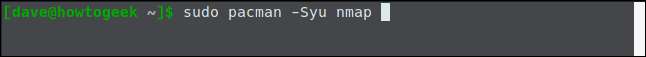

Así es como se instala en Manjaro.

Escala sudo

Puede instalarlo en otras versiones de Linux utilizando el administrador de paquetes para sus distribuciones de Linux.

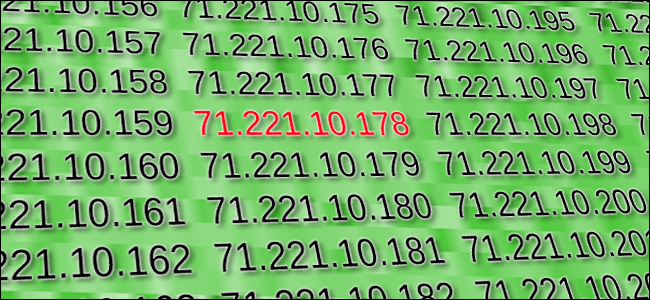

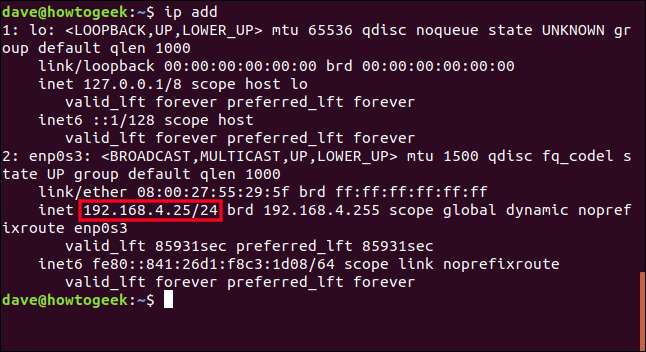

Encuentra tu dirección IP

La primera tarea es descubrir cuál es la dirección IP de su computadora Linux. Existe una dirección IP mínima y máxima que puede usar su red. Este es el alcance o rango de direcciones IP de su red. Necesitaremos proporcionar direcciones IP o un rango de direcciones IP para

nmap

, por lo que necesitamos saber cuáles son esos valores.

Prácticamente, Linux proporciona un comando llamado

ip

y

tiene una opcion

llamado

addr

(habla a). Tipo

ip

, un espacio,

addr

Y presione Entrar.

dirección IP

En la sección inferior de la salida, encontrará su dirección IP. Está precedido por la etiqueta "inet".

La dirección IP de esta computadora es "192.168.4.25". El "/ 24" significa que hay tres conjuntos consecutivos de ocho unos en la máscara de subred. (Y 3 x 8 = 24.)

En binario, la máscara de subred es:

11111111.11111111.11111111.00000000

y en decimal, es 255.255.255.0.

La máscara de subred y la dirección IP se utilizan para indicar qué parte de la dirección IP identifica la red y qué parte identifica el dispositivo. Esta máscara de subred informa al hardware que los primeros tres números de la dirección IP identificarán la red y la última parte de la dirección IP identifica los dispositivos individuales. Y debido a que el número más grande que puede tener en un número binario de 8 bits es 255, el rango de direcciones IP para esta red será de 192.168.4.0 hasta 192.168.4.255.

Todo eso está encapsulado en el "/ 24". Felizmente,

nmap

funciona con esa notación, por lo que tenemos lo que necesitamos para comenzar a usar

nmap

.

RELACIONADO: ¿Cómo funcionan las direcciones IP?

Empiece con nmap

nmap

es un

herramienta de mapeo de red

. Funciona enviando varios mensajes de red a las direcciones IP en el rango que le vamos a proporcionar. Puede deducir mucho sobre el dispositivo que está probando al juzgar e interpretar el tipo de respuestas que obtiene.

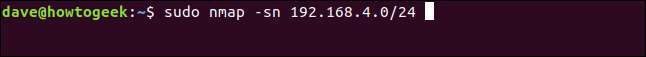

Comencemos un escaneo simple con

nmap

. Vamos a utilizar el

-sn

(no escanear puerto) opción. Esto dice

nmap

para no probar los puertos de los dispositivos por ahora. Hará un escaneo rápido y ligero.

Aun así, puede llevar un poco de tiempo

nmap

correr. Por supuesto, cuantos más dispositivos tenga en la red, más tardará. Primero hace todo su trabajo de sondeo y reconocimiento y luego presenta sus hallazgos una vez que se completa la primera fase. No se sorprenda si no pasa nada visible durante un minuto más o menos.

La dirección IP que vamos a usar es la que obtuvimos usando el

ip

comando anterior, pero el número final se establece en cero. Esa es la primera dirección IP posible en esta red. El "/ 24" dice

nmap

para escanear todo el rango de esta red. El parámetro "192.168.4.0/24" se traduce como "comenzar en la dirección IP 192.168.4.0 y funcionar a través de todas las direcciones IP hasta 192.168.4.255 inclusive".

Tenga en cuenta que estamos usando

sudo

.

sudo nmap -sn 192.168.4.0/24

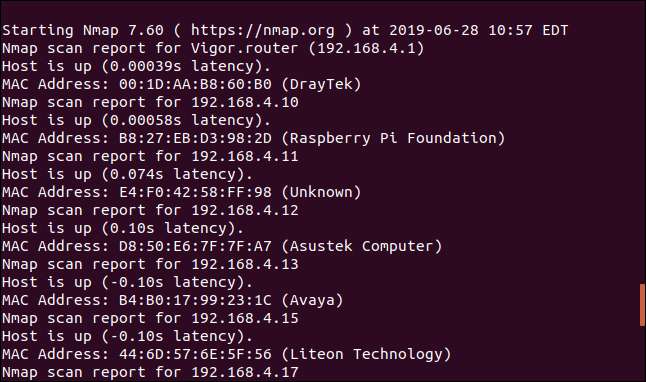

Después de una breve espera, la salida se escribe en la ventana del terminal.

Puede ejecutar este escaneo sin usar

sudo

, pero usando

sudo

asegura que puede extraer tanta información como sea posible. Sin

sudo

este escaneo no devolvería la información del fabricante, por ejemplo.

La ventaja de utilizar el

-sn

La opción, además de ser un escaneo rápido y liviano, le brinda una lista ordenada de las direcciones IP activas. Es decir, tenemos una lista de los dispositivos conectados a la red, junto con su dirección IP. Y cuando sea posible

nmap

ha identificado al fabricante. Eso no está mal para el primer intento.

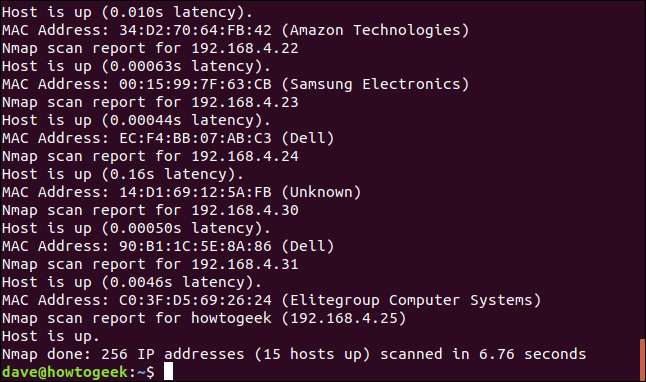

Aquí está la parte inferior de la lista.

Hemos establecido una lista de los dispositivos de red conectados, por lo que sabemos cuántos de ellos hay. Hay 15 dispositivos encendidos y conectados a la red. Conocemos al fabricante de algunos de ellos. O, como veremos, tenemos lo que

nmap

ha informado como el fabricante, lo mejor que ha podido.

Cuando revise sus resultados, probablemente verá dispositivos que reconoce. Puede que haya algunos que no tenga. Estos son los que necesitamos investigar más a fondo.

Tengo claro cuáles son algunos de estos dispositivos. La Fundación Raspberry Pi se explica por sí misma. El dispositivo de Amazon Technologies será mi Echo Dot. El único dispositivo Samsung que tengo es una impresora láser, por lo que se reduce. Hay un par de dispositivos que figuran como fabricados por Dell. Esas son fáciles, eso es una PC y una computadora portátil. El dispositivo de Avaya es un teléfono de voz sobre IP que me proporciona una extensión en el sistema telefónico de la oficina central. Les permite molestarme en casa más fácilmente, así que conozco bien ese dispositivo.

Pero todavía me quedan preguntas.

Hay varios dispositivos con nombres que no significan nada para mí. Tecnología Liteon y sistemas informáticos Elitegroup, por ejemplo.

Tengo (camino) más de una Raspberry PI. La cantidad de personas que están conectadas a la red siempre variará porque se intercambian continuamente dentro y fuera de servicio a medida que se vuelven a crear imágenes y se les rediseña. Pero definitivamente, debería haber más de uno apareciendo.

Hay un par de dispositivos marcados como Desconocidos. Obviamente, necesitarán investigar.

Realizar un escaneo más profundo

Si quitamos el

-sn

opción

nmap

también intentará sondear el

puertos

en los dispositivos. Los puertos son puntos finales numerados para conexiones de red en dispositivos. Considere un bloque de apartamentos. Todos los apartamentos tienen la misma dirección (el equivalente a la dirección IP), pero cada apartamento tiene su propio número (el equivalente al puerto).

Cada programa o servicio dentro de un dispositivo tiene un número de puerto. El tráfico de red se envía a una dirección IP y un puerto, no solo a una dirección IP. Algunos números de puerto están preasignados o reservados. Siempre se utilizan para transportar tráfico de red de un tipo específico. Puerto 22, por ejemplo, está reservado para conexiones SSH y el puerto 80 está reservado para el tráfico web HTTP.

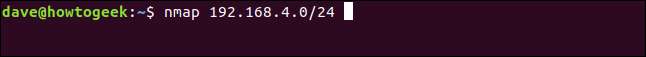

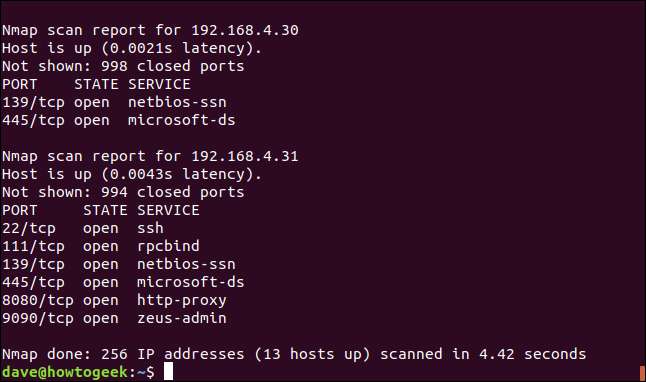

Vamos a usar

nmap

para escanear los puertos en cada dispositivo y le dice cuáles están abiertos.

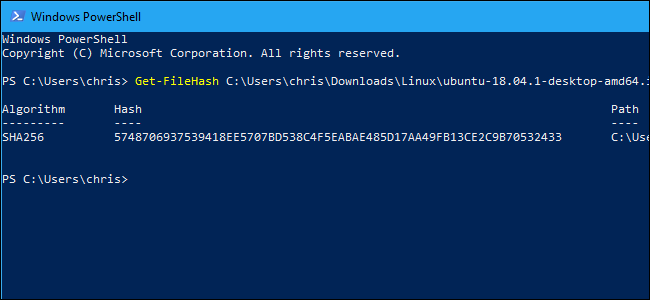

nmap 192.168.4.0/24

Esta vez, obtendremos un resumen más detallado de cada dispositivo. Nos dijeron que hay 13 dispositivos activos en la red. Espera un minuto; teníamos 15 dispositivos hace un momento.

La cantidad de dispositivos puede variar a medida que ejecuta estos análisis. Es probable que se deba a que los dispositivos móviles llegan y salen de las instalaciones, o que se encienden y apagan equipos. Además, tenga en cuenta que cuando enciende un dispositivo que se ha apagado, es posible que no tenga la misma dirección IP que tenía la última vez que lo utilizó. podría, pero puede que no.

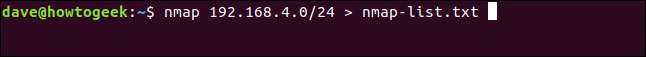

Hubo mucho resultado. Hagámoslo de nuevo y capturémoslo en un archivo.

nmap 192.168.4.0/24> nmap-list.txt

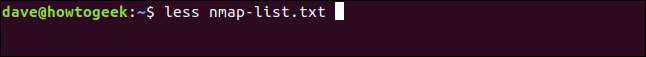

Y ahora podemos listar el archivo con

Menos

y buscar a través de él si lo deseamos.

menos nmap-list.txt

A medida que se desplaza por el

nmap

informe que está buscando algo que no pueda explicar o que parezca inusual. Cuando revise su lista, tome nota de las direcciones IP de cualquier dispositivo que desee investigar más a fondo.

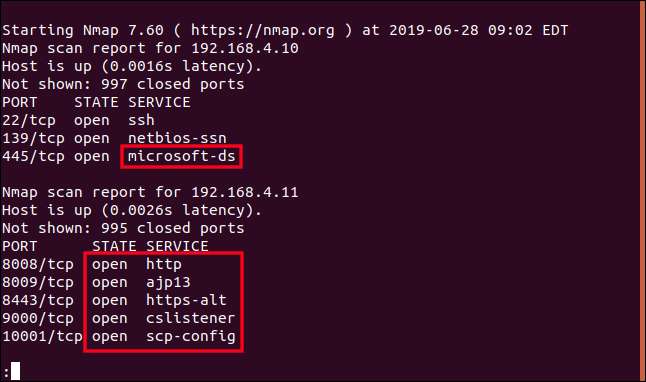

Según la lista que generamos anteriormente, 192.168.4.10 es una Raspberry Pi. Ejecutará una distribución de Linux u otra. Entonces, ¿qué está usando el puerto 445? Se describe como "microsoft-ds". Microsoft, en un Pi con Linux? Ciertamente, estaremos investigando eso.

192.168.4.11 se etiquetó como "Desconocido" en el análisis anterior. Tiene muchos puertos abiertos; necesitamos saber qué es eso.

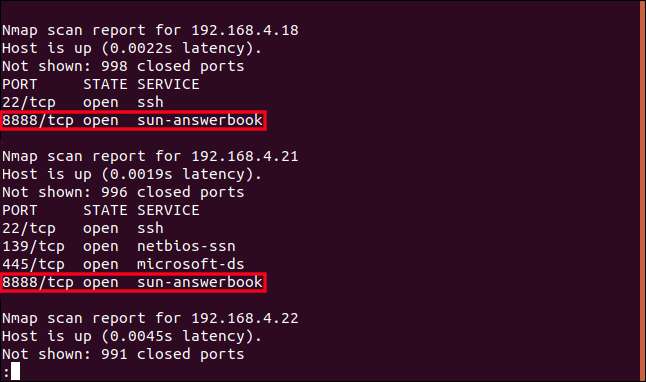

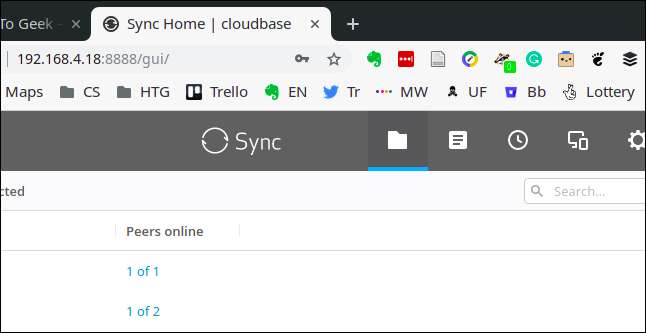

192.168.4.18 también se identificó como Raspberry Pi. Pero ese Pi y el dispositivo 192.168.4.21 tienen el puerto 8888 abierto, que se describe como utilizado por "sun-answerbook". Sun AnswerBook es un sistema de recuperación de documentación (elemental) retirado desde hace muchos años. No hace falta decir que no lo tengo instalado en ningún lado. Eso necesita ser revisado.

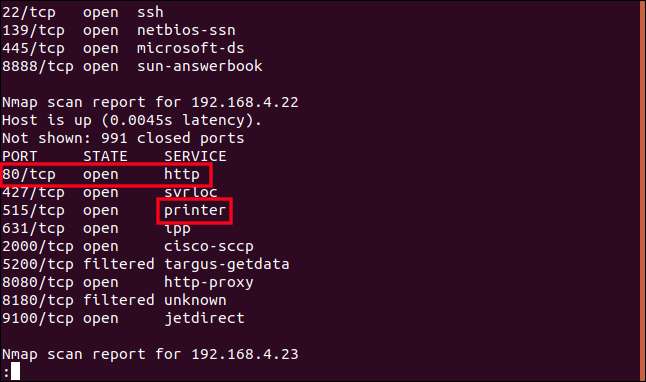

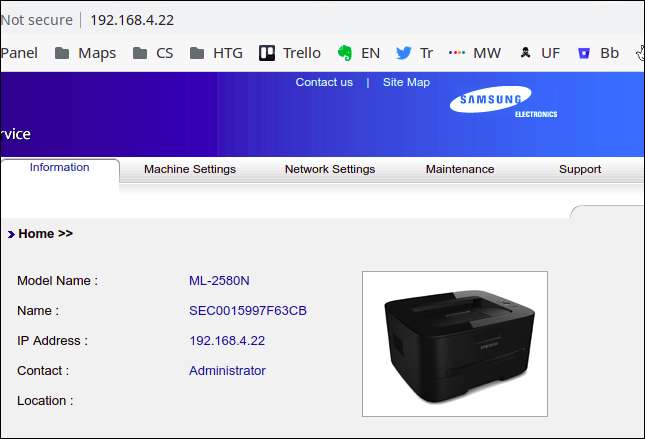

El dispositivo 192.168.4.22 se identificó anteriormente como una impresora Samsung, que se verifica aquí mediante la etiqueta que dice "impresora". Lo que me llamó la atención fue que el puerto HTTP 80 estaba presente y abierto. Este puerto está reservado para el tráfico del sitio web. ¿Mi impresora incorpora un sitio web?

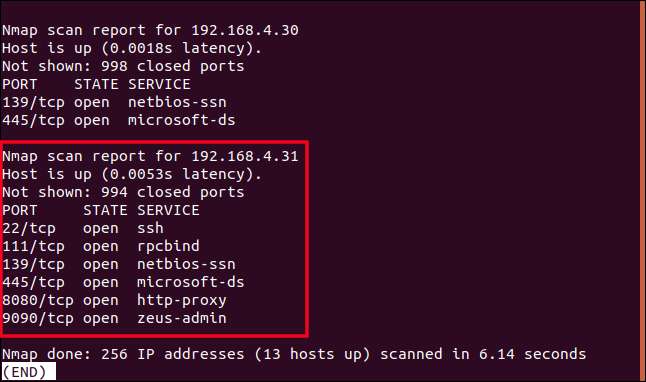

El dispositivo 192.168.4.31 es fabricado por una empresa llamada Elitegroup Computer Systems. Nunca había oído hablar de ellos y el dispositivo tiene muchos puertos abiertos, así que lo investigaremos.

Cuantos más puertos tenga abiertos un dispositivo, más posibilidades tendrá un ciberdelincuente de acceder a él, si está expuesto directamente a Internet. Es como una casa. Cuantas más puertas y ventanas tenga, más puntos potenciales de entrada tendrá un ladrón.

Hemos alineado a los sospechosos; Hagamos que hablen

El dispositivo 192.168.4.10 es una Raspberry Pi que tiene el puerto 445 abierto, que se describe como "microsoft-ds". Una búsqueda rápida en Internet revela que el puerto 445 generalmente está asociado con Samba. Samba es un implementación de software libre del protocolo Server Message Block (SMB) de Microsoft. SMB es un medio para compartir carpetas y archivos a través de una red.

Esto tiene sentido; Utilizo ese Pi en particular como una especie de mini dispositivo de almacenamiento adjunto a la red (NAS). Utiliza Samba para que pueda conectarme a él desde cualquier computadora en mi red. Ok, eso fue fácil. Uno menos, quedan varios más.

RELACIONADO: Cómo convertir una Raspberry Pi en un dispositivo de almacenamiento en red de bajo consumo

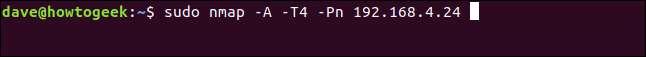

Dispositivo desconocido con muchos puertos abiertos

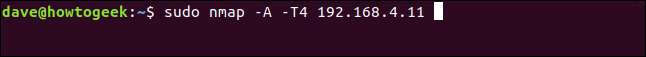

El dispositivo con dirección IP 192.168.4.11 tenía un fabricante desconocido y muchos puertos abiertos.

Nosotros podemos usar

nmap

de forma más agresiva para intentar sacar más información del dispositivo. los

-A

(exploración agresiva) fuerzas de opción

nmap

para utilizar la detección del sistema operativo, la detección de versiones, el escaneo de scripts y la detección de traceroute.

los

-T

La opción (plantilla de sincronización) nos permite especificar un valor de 0 a 5. Esto establece uno de los modos de sincronización. Los modos de sincronización tienen grandes nombres: paranoico (0), furtivo (1), educado (2), normal (3), agresivo (4) y loco (5). Cuanto menor sea el número, menor impacto

nmap

tendrá en el ancho de banda y otros usuarios de la red.

Tenga en cuenta que no proporcionamos

nmap

con un rango de IP. Nos estamos enfocando

nmap

en una única dirección IP, que es la dirección IP del dispositivo en cuestión.

sudo nmap -A -T4 192.168.4.11

En la máquina utilizada para investigar este artículo, tomó nueve minutos para

nmap

para ejecutar ese comando. No se sorprenda si tiene que esperar un poco antes de ver algún resultado.

Desafortunadamente, en este caso, el resultado no nos da las respuestas fáciles que esperábamos.

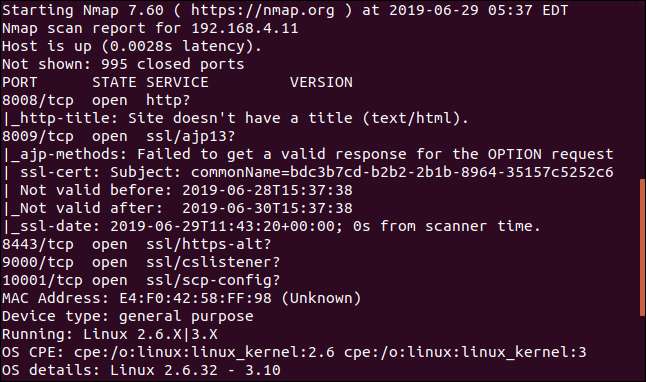

Una cosa adicional que hemos aprendido es que está ejecutando una versión de Linux. En mi red eso no es una gran sorpresa, pero esta versión de Linux es extraña. Parece bastante antiguo. Linux se usa en casi todos los dispositivos de Internet de las cosas, por lo que podría ser una pista.

Más abajo en la salida

nmap

nos dio el

Dirección de control de acceso a medios

(Dirección MAC) del dispositivo. Esta es una referencia única que se asigna a las interfaces de red.

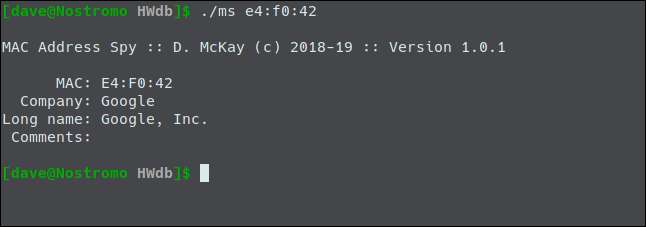

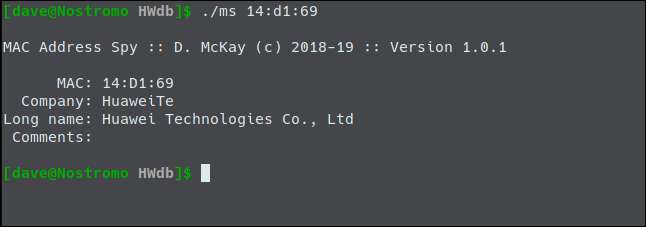

Los primeros tres bytes de la dirección MAC se conocen como Identificador único organizacional (OUI). Esto se puede utilizar para identificar al proveedor o fabricante de la interfaz de red. Si eres un geek que ha reunido una base de datos de 35,909 de ellos, claro.

Mi utilidad dice que pertenece a Google. Con la pregunta anterior sobre la versión peculiar de Linux y la sospecha de que podría ser un dispositivo de Internet de las cosas, esto apunta con el dedo de manera justa y directa a mi mini altavoz inteligente Google Home.

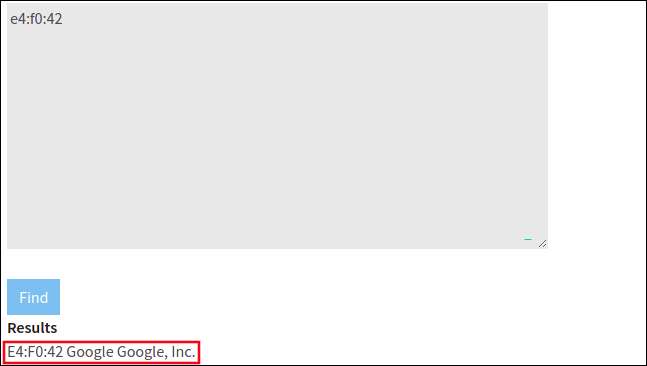

Puede hacer el mismo tipo de búsqueda de OUI en línea, utilizando el Página de búsqueda de fabricantes de Wireshark .

Es alentador que coincida con mis resultados.

Una forma de estar seguro de la identificación de un dispositivo es realizar un escaneo, apagar el dispositivo y escanear nuevamente. La dirección IP que ahora falta en el segundo conjunto de resultados será el dispositivo que acaba de apagar.

Sun AnswerBook?

El siguiente misterio fue la descripción de "sun-answerbook" para la Raspberry Pi con la dirección IP 192.168.4.18. La misma descripción de “sun-answerbook” se mostraba para el dispositivo en 192.168.4.21. El dispositivo 192.168.4.21 es una computadora de escritorio Linux.

nmap

hace su mejor conjetura sobre el uso de un puerto de una lista de asociaciones de software conocidas. Por supuesto, si alguna de estas asociaciones de puertos ya no es aplicable, tal vez el software ya no esté en uso y se haya ido

fin de la vida

: Puede obtener descripciones de puertos engañosas en los resultados de su escaneo. Ese fue probablemente el caso aquí, el sistema Sun AnswerBook se remonta a principios de la década de 1990 y no es más que un recuerdo lejano, para aquellos que incluso lo han oído.

Entonces, si no es un antiguo Microsistemas solares software, entonces, ¿qué podrían tener estos dos dispositivos, la Raspberry Pi y la computadora de escritorio, en común?

Las búsquedas en Internet no devolvieron nada que fuera útil. Hubo muchos éxitos. Parece que cualquier cosa con una interfaz web que no quiera usar el puerto 80 parece optar por el puerto 8888 como alternativa. Entonces, el siguiente paso lógico fue intentar conectarse a ese puerto usando un navegador.

Usé 192.168.4.18:8888 como dirección en mi navegador. Este es el formato para especificar una dirección IP y un puerto en un navegador. Usa dos puntos

:

para separar la dirección IP del número de puerto.

De hecho, se abrió un sitio web.

Es el portal de administración para cualquier dispositivo que se esté ejecutando. Resilio Sync .

Siempre uso la línea de comandos, así que me había olvidado por completo de esta función. Así que la lista de entradas de Sun AnswerBook era una pista falsa y se había identificado el servicio detrás del puerto 8888.

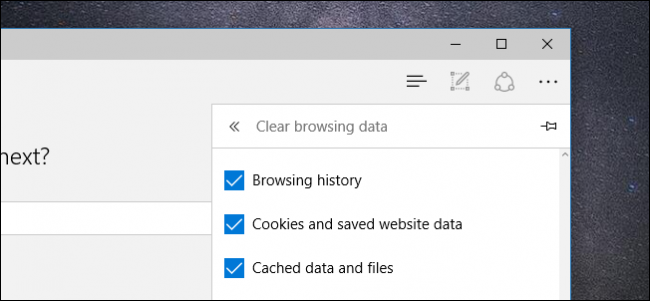

Un servidor web oculto

El siguiente problema que registré para examinar fue el puerto HTTP 80 en mi impresora. Nuevamente, tomé la dirección IP del

nmap

resultados y lo usé como una dirección en mi navegador. No necesité proporcionar el puerto; el navegador usaría por defecto el puerto 80.

He aquí; mi impresora tiene un servidor web incorporado.

Ahora puedo ver el número de páginas que han pasado, el nivel de tóner y otra información útil o interesante.

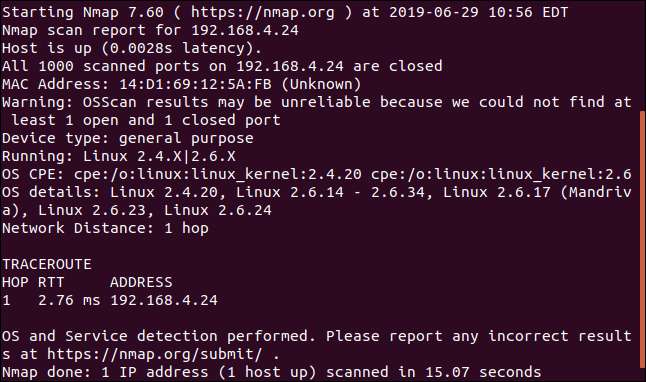

Otro dispositivo desconocido

El dispositivo en 192.168.4.24 no reveló nada a ninguno de los

nmap

escaneos que hemos probado hasta ahora.

Agregué en el

-Lun

(sin ping) opción. Esto causa

nmap

asumir que el dispositivo de destino está activo y continuar con las otras exploraciones. Esto puede resultar útil para dispositivos que no reaccionan como se esperaba y confunden

nmap

en pensar que están fuera de línea.

sudo nmap -A -T4 -Pn 192.168.4.24

Esto recuperó un volcado de información, pero no había nada que identificara el dispositivo.

Se informó que estaba ejecutando un kernel de Linux desde Mandriva Linux. Mandriva Linux fue una distribución que fue descontinuado en 2011 . Vive con una nueva comunidad que lo apoya, como OpenMandriva .

¿Otro dispositivo de Internet de las cosas, posiblemente? probablemente no, solo tengo dos, y ambos han sido contabilizados.

Un recorrido de habitación por habitación y un recuento de dispositivos físicos no me dieron nada. Busquemos la dirección MAC.

Entonces, resulta que era mi teléfono móvil.

Recuerde que puede realizar estas búsquedas en línea, utilizando el Página de búsqueda de fabricantes de Wireshark .

Sistemas informáticos Elitegroup

Las últimas dos preguntas que tuve fueron sobre los dos dispositivos con nombres de fabricantes que no reconocí, a saber, Liteon y Elitegroup Computer Systems.

Cambiemos de rumbo. Otro comando que es útil para precisar la identidad de los dispositivos en su red es

arp

.

arp

se utiliza para trabajar con la tabla Protocolo de resolución de direcciones en su computadora Linux. Se utiliza para traducir de un

Dirección IP (o nombre de red) a una dirección MAC

.

Si

arp

no está instalado en su computadora, puede instalarlo así.

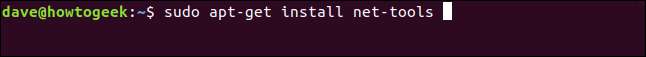

En Ubuntu, use

apt-get

:

sudo apt-get install net-tools

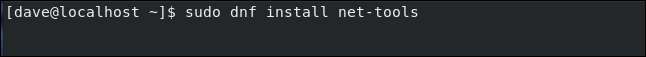

Sobre el uso de Fedora

dnf

:

sudo dnf instalar herramientas de red

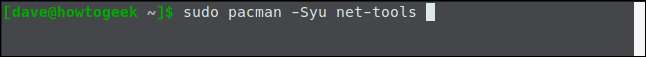

Sobre el uso de Manjaro

pacman

:

Sudopa c Man-shu-ne-to-ls

Para obtener una lista de los dispositivos y sus nombres de red, si se les ha asignado uno, simplemente escriba

arp

y presione Entrar.

Este es el resultado de mi máquina de investigación:

Los nombres en la primera columna son los nombres de las máquinas (también llamados nombres de host o nombres de red) que se han asignado a los dispositivos. Algunos de ellos he establecido ( Nostromo , Cloudbase y Marineville , por ejemplo) y algunos han sido configurados por el fabricante (como Vigor.router).

La salida nos da dos formas de hacer una referencia cruzada con la salida de

nmap

. Debido a que se enumeran las direcciones MAC de los dispositivos, podemos consultar la salida de

nmap

para identificar mejor los dispositivos.

Además, debido a que puede usar un nombre de máquina con

silbido

y porqué

silbido

muestra la dirección IP subyacente, puede hacer una referencia cruzada de los nombres de las máquinas a las direcciones IP utilizando

silbido

en cada nombre por turno.

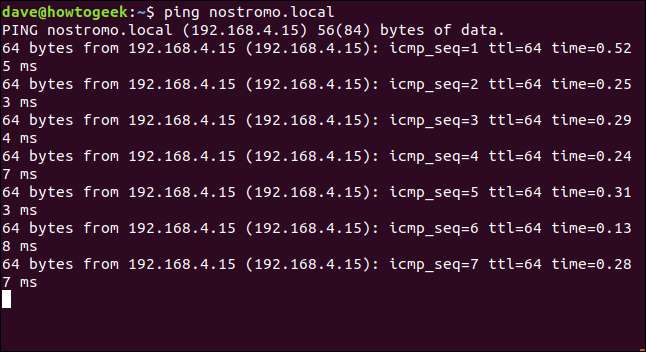

Por ejemplo, hagamos ping a Nostromo.local y averigüemos cuál es su dirección IP. Tenga en cuenta que los nombres de las máquinas no distinguen entre mayúsculas y minúsculas.

ping nostromo.local

Debes usar Ctrl + C para detener

silbido

.

La salida nos muestra que su dirección IP es 192.168.4.15. Y ese es el dispositivo que apareció en la primera

nmap

escanee con Liteon como fabricante.

La compañía Liteon fabrica componentes de computadora que son utilizados por muchos fabricantes de computadoras. En este caso, es una tarjeta Liteon Wi-Fi dentro de una computadora portátil Asus. Entonces, como mencionamos anteriormente, el nombre del fabricante devuelto por

nmap

es solo su mejor suposición. Cómo fue

nmap

saber que la tarjeta Liteon Wi-Fi se instaló en una computadora portátil Asus?

Y finalmente. La dirección MAC del dispositivo fabricado por Elitegroup Computer Systems coincide con la del

arp

listado para el dispositivo que he llamado LibreELEC.local.

Esto es un Intel NUC , ejecutando el LibreELEC media player . Entonces, este NUC tiene una placa base de la compañía Elitegroup Computer Systems.

Y ahí estamos, todos los misterios resueltos.

Todo contabilizado

Hemos verificado que no existen dispositivos inexplicables en esta red. Puede utilizar las técnicas descritas aquí para investigar su red. Puede hacer esto por interés, para satisfacer a su geek interior, o para asegurarse de que todo lo que esté conectado a su red tiene derecho a estar allí.

Recuerde que los dispositivos conectados vienen en todas las formas y tamaños. Pasé un tiempo dando vueltas en círculos y tratando de localizar un dispositivo extraño antes de darme cuenta de que, de hecho, era el reloj inteligente en mi muñeca.