Todo lo que hace en línea se remonta a su dirección IP. Incluso si accede a sitios web cifrados, las redes pueden ver los sitios web a los que accede, y los sitios web mismos conocen su dirección IP. Usa la red Tor para navegar con anonimato.

Tor es una red encriptada que puede enrutar su tráfico a través de relés, haciendo que parezca que el tráfico proviene de nodos de salida. A diferencia de los proxies, el nodo de salida en sí mismo no conoce su dirección IP ni dónde se encuentra.

Cómo funciona Tor

Cuando utiliza un cliente Tor, su tráfico de Internet se enruta a través de la red de Tor. El tráfico viaja a través de varios relés seleccionados al azar (dirigidos por voluntarios), antes de salir de la red Tor y llegar a su destino. Esto evita que su proveedor de servicios de Internet y las personas que monitorean su red local vean los sitios web a los que accede. También evita que los propios sitios web conozcan su ubicación física o dirección IP; en su lugar, verán la dirección IP y la ubicación del nodo de salida. Incluso los retransmisores no saben quién solicitó el tráfico que están pasando. Todo el tráfico dentro de la red Tor está encriptado.

Credito de imagen: El Proyecto Tor, Inc.

Por ejemplo, supongamos que accede a Google.com a través de Tor. Tu proveedor de servicios de Internet y tu operador de red local no pueden ver que estás accediendo a Google.com, solo ven tráfico Tor encriptado. Los relés Tor pasan su tráfico hasta que finalmente llega a un nodo de salida. El nodo de salida habla con Google por usted; desde la perspectiva de Google, el nodo de salida está accediendo a su sitio web. (Por supuesto, el tráfico se puede monitorear en el nodo de salida si está accediendo a un sitio web no cifrado). El nodo de salida devuelve el tráfico a través de los relés, y los relés no saben dónde termina.

Tor ofrece anonimato y un camino a través de la censura y el monitoreo de Internet: las personas que viven bajo regímenes represivos con conexiones a Internet censuradas pueden usar Tor para acceder a Internet en general sin temor a represalias. Los denunciantes pueden usar Tor para filtrar información sin que su tráfico sea monitoreado y registrado.

Sin embargo, no es una buena idea usar Tor para la navegación normal. Si bien la arquitectura hace un buen trabajo al ofrecer anonimato, navegar a través de Tor es significativamente más lento que navegar normalmente.

Si desea información más detallada sobre cómo funciona Tor, consulte el sitio web del Proyecto Tor .

Paquete de navegador Tor

El Proyecto Tor recomienda el Paquete de navegador Tor como la forma más segura y fácil de usar Tor. Tor Browser Bundle es una versión portátil y personalizada de Firefox que viene preconfigurada con las configuraciones y extensiones ideales para TOr. Puede usar Tor con otros navegadores y configuraciones de navegador, pero es probable que esto no sea seguro. Por ejemplo, Flash y otros complementos del navegador pueden revelar su dirección IP: el paquete de navegador Tor deshabilita los complementos y proporciona un entorno seguro, por lo que no tiene que preocuparse por la configuración de su navegador. También incluye las EFF Extensión HTTPS Everywhere , que habilita HTTPS en sitios web con soporte HTTPS. HTTPS proporciona cifrado entre el nodo de salida y el sitio web de destino.

Tor recomienda que no descargue archivos de documentos, como archivos DOC y PDF, y los abra en aplicaciones externas. La aplicación externa puede conectarse a Internet para descargar recursos adicionales, exponiendo su dirección IP.

Empezando

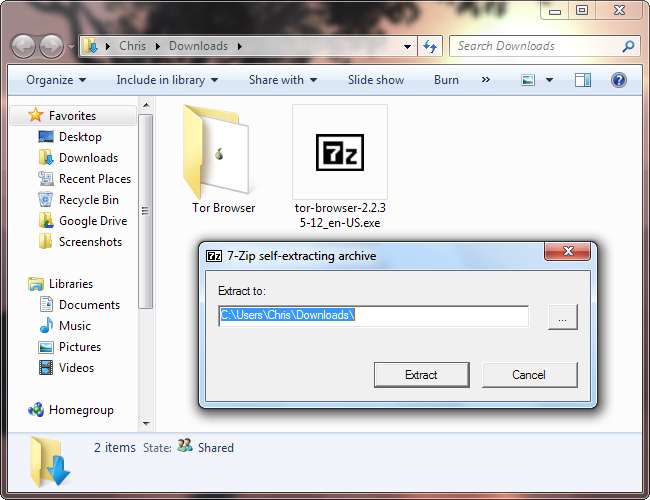

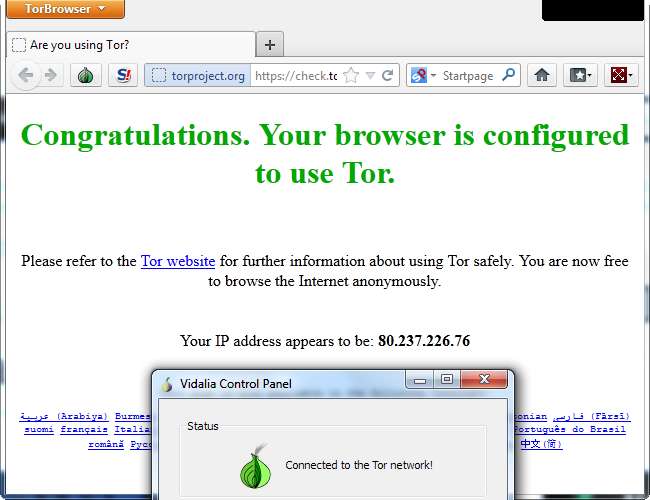

Después de descargar Tor Browser Bundle, haga doble clic en el archivo EXE descargado y extráigalo en su disco duro. El paquete del navegador Tor no requiere instalación, por lo que puede extraerlo a una memoria USB y ejecutarlo desde allí.

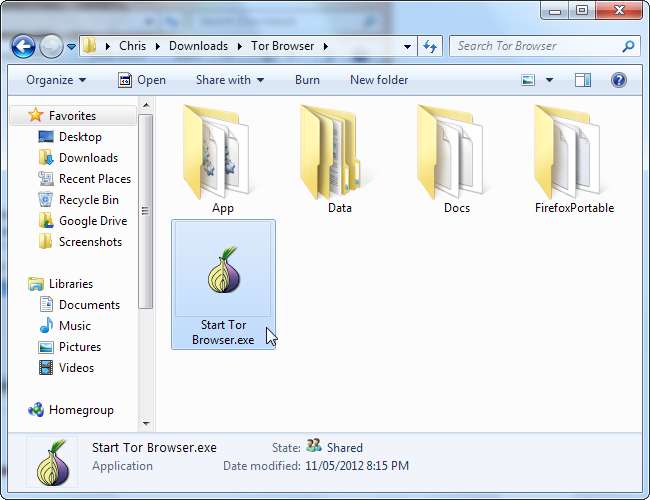

Ejecute el archivo Start Tor Browser.exe en la carpeta Tor Browser.

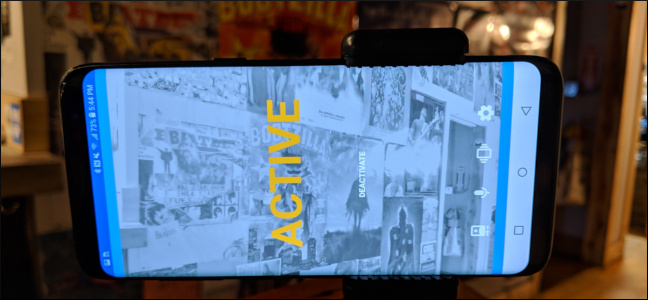

El archivo EXE lanzará Vidalia, que se conecta a la red Tor. Después de conectarse, Vidalia abrirá automáticamente el navegador Firefox personalizado de Tor.

Vidalia inicia automáticamente el navegador Tor una vez que se conecta. Cuando cierra el navegador, Vidalia se desconecta automáticamente de Tor y se cierra.

Vidalia crea un proxy local en su sistema. El paquete del navegador Tor está configurado para enrutar todo el tráfico a través de él de forma predeterminada, como podemos ver aquí en la ventana de configuración de conexión del navegador Tor. Puede configurar otros programas para acceder a Tor a través del proxy, pero pueden revelar su dirección IP de otras formas.

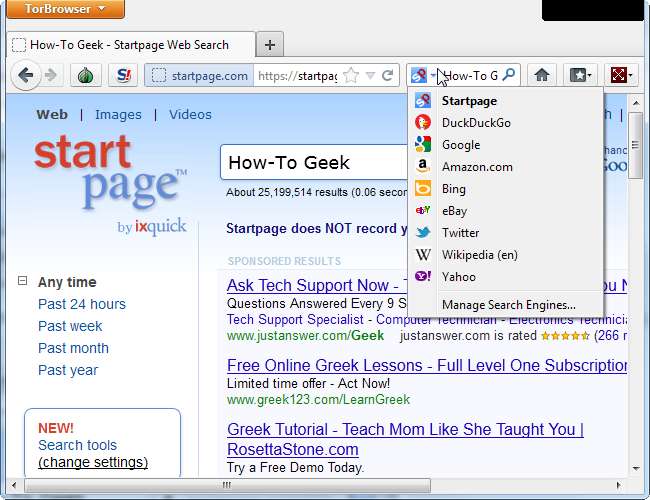

Utilice el navegador Tor para navegar por la web como lo haría con un navegador normal. Está preconfigurado con Startpage y DuckDuckGo, motores de búsqueda que respetan su privacidad .

Recuerde no proporcionar ninguna información personal, por ejemplo, al iniciar sesión en una cuenta asociada con usted, mientras usa el navegador Tor, o perderá el anonimato.