BitTorrent consume el 12% del tráfico total de Internet en América del Norte y el 36% del tráfico total en la región Asia-Pacífico, según un estudio de 2012 . Es tan popular que el nuevo "Sistema de alerta de derechos de autor" apunta solo al tráfico de BitTorrent.

BitTorrent puede ser conocido popularmente como un método de piratería, pero no es solo para piratas. Es un protocolo peer-to-peer descentralizado y útil con ventajas significativas sobre otros protocolos en muchas situaciones.

Este artículo lo ayudará a comprender cómo funciona el protocolo BitTorrent y por qué no es solo una herramienta para la piratería. Hemos explicado anteriormente cómo empezar con BitTorrent .

Cómo funciona BitTorrent

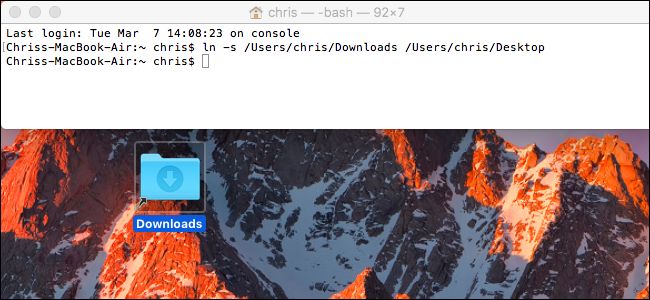

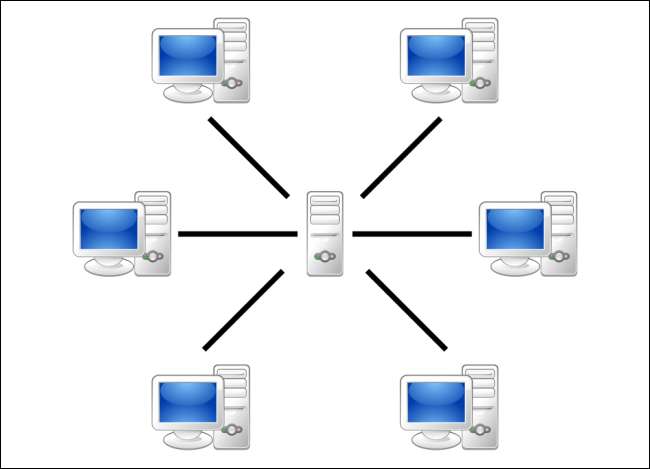

Cuando descarga una página web como esta, su computadora se conecta al servidor web y descarga los datos directamente desde ese servidor. Cada computadora que descarga los datos los descarga desde el servidor central de la página web. Esta es la cantidad de tráfico en la web.

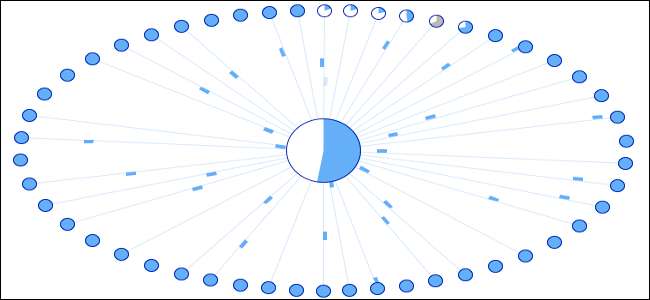

BitTorrent es un protocolo peer-to-peer, lo que significa que las computadoras en un BitTorrent "enjambre" (un grupo de computadoras que descargan y cargan el mismo torrent) transfieren datos entre sí sin la necesidad de un servidor central.

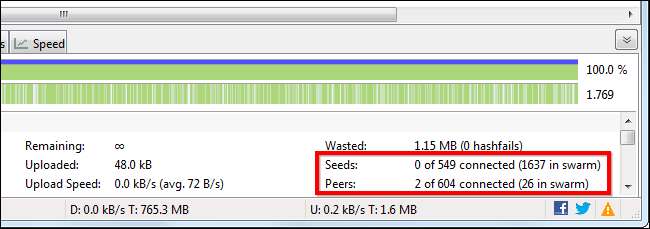

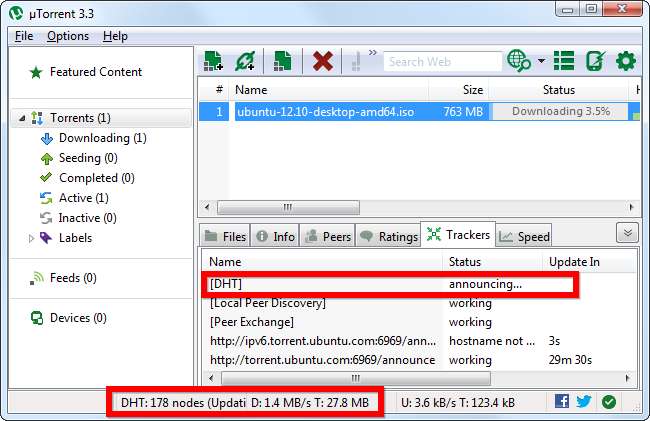

Tradicionalmente, una computadora se une a un enjambre de BitTorrent cargando un archivo .torrent en un cliente BitTorrent. El cliente BitTorrent contacta con un "rastreador" especificado en el archivo .torrent. El rastreador es un servidor especial que realiza un seguimiento de las computadoras conectadas. El rastreador comparte sus direcciones IP con otros clientes de BitTorrent en el enjambre, lo que les permite conectarse entre sí.

Una vez conectado, un cliente de BitTorrent descarga bits de los archivos en el torrent en pequeñas partes, descargando todos los datos que puede obtener. Una vez que el cliente BitTorrent tiene algunos datos, puede comenzar a cargar esos datos a otros clientes BitTorrent en el enjambre. De esta manera, todos los que descargan un torrent también están cargando el mismo torrent. Esto acelera la velocidad de descarga de todos. Si 10.000 personas están descargando el mismo archivo, no supone mucho estrés para un servidor central. En cambio, cada descargador aporta ancho de banda de carga a otros descargadores, lo que garantiza que el torrent se mantenga rápido.

Es importante destacar que los clientes de BitTorrent nunca descargan archivos del propio rastreador. El rastreador participa en el torrent solo realizando un seguimiento de los clientes de BitTorrent conectados al enjambre, no descargando o cargando datos.

Leechers y sembradoras

Los usuarios que descargan desde un enjambre de BitTorrent se conocen comúnmente como "leechers" o "peers". Los usuarios que permanecen conectados a un enjambre de BitTorrent incluso después de descargar el archivo completo, contribuyendo con más ancho de banda de carga para que otras personas puedan continuar descargando el archivo, se denominan "sembradoras". Para que se pueda descargar un torrent, un sembrador, que tiene una copia completa de todos los archivos del torrent, debe unirse inicialmente al enjambre para que otros usuarios puedan descargar los datos. Si un torrent no tiene sembradoras, no será posible descargarlo; ningún usuario conectado tiene el archivo completo.

Los clientes de BitTorrent recompensan a otros clientes que cargan, prefiriendo enviar datos a clientes que aportan más ancho de banda de carga en lugar de enviar datos a clientes que cargan a una velocidad muy lenta. Esto acelera los tiempos de descarga para el enjambre en su conjunto y recompensa a los usuarios que contribuyen con más ancho de banda de carga.

Rastreadores de torrents y torrents sin seguimiento

En los últimos tiempos, un sistema torrent descentralizado "sin seguimiento" permite a los clientes de BitTorrent comunicarse entre sí sin necesidad de servidores centrales. Los clientes de BitTorrent utilizan la tecnología de tabla hash distribuida (DHT) para esto, y cada cliente BitTorrent funciona como un nodo DHT. Cuando agrega un torrent usando un "enlace magnético", el nodo DHT contacta con los nodos cercanos y esos otros nodos contactan con otros nodos hasta que localizan la información sobre el torrent.

Como la especificación del protocolo DHT dice: "En efecto, cada par se convierte en un rastreador". Esto significa que los clientes de BitTorrent ya no necesitan un servidor central que administre un enjambre. En cambio, BitTorrent se convierte en un sistema de transferencia de archivos punto a punto totalmente descentralizado.

DHT también puede funcionar junto con los rastreadores tradicionales. Por ejemplo, un torrent puede usar tanto DHT como un rastreador tradicional, lo que proporcionará redundancia en caso de que el rastreador falle.

BitTorrent no es solo para piratería

BitTorrent no es sinónimo de piratería. Blizzard utiliza un cliente BitTorrent personalizado para distribuir actualizaciones para sus juegos, incluidos World of Warcraft, StarCraft II y Diablo 3. Esto ayuda a acelerar las descargas para todos al permitir que las personas compartan su ancho de banda de carga con otros, aprovechando el ancho de banda no utilizado para descargas más rápidas todo el mundo. Por supuesto, también le ahorra dinero a Blizzard en sus facturas de ancho de banda.

Las personas pueden usar BitTorrent para distribuir archivos grandes a un número significativo de personas sin pagar por el ancho de banda del alojamiento web. Una película, un álbum de música o un juego gratuitos se pueden alojar en BitTorrent, lo que permite un método de distribución fácil y gratuito en el que las personas que descargan el archivo también ayudan a distribuirlo. WikiLeaks distribuyó datos a través de BitTorrent, quitando una carga significativa de sus servidores. Las distribuciones de Linux utilizan BitTorrent para ayudar a distribuir sus imágenes de disco ISO.

BitTorrent, Inc., una empresa responsable del desarrollo de BitTorrent como protocolo, que también compró y desarrolló el popular cliente de torrents µTorrent, está desarrollando una variedad de aplicaciones que utilizan el protocolo BitTorrent para cosas nuevas a través de su Proyecto BitTorrent Labs . Los experimentos de laboratorio incluyen una aplicación de sincronización que sincroniza archivos de forma segura entre varias computadoras transfiriendo los archivos directamente a través de BitTorrent, y un experimento de BitTorrent Live que utiliza el protocolo BitTorrent para ayudar a transmitir video en vivo, aprovechando el poder de BitTorrent para transmitir video en vivo a grandes cantidad de personas sin los requisitos actuales de ancho de banda.

BitTorrent puede usarse principalmente para la piratería en este momento, ya que su naturaleza descentralizada y de igual a igual es una respuesta directa a los esfuerzos para tomar medidas enérgicas contra Napster y otras redes de igual a igual con puntos centrales de falla. Sin embargo, BitTorrent es una herramienta con usos legítimos en el presente y muchos otros usos potenciales en el futuro.

Crédito de la imagen: Imagen de encabezado de jacobiano , servidor central y red de igual a igual diagramas de Mauro Bieg en Wikipedia