Mantener nuestras contraseñas bien protegidas es algo que todos debemos tomar en serio, pero ¿qué hace si un programa o aplicación en particular muestra su contraseña a la vista mientras la escribe? La publicación de preguntas y respuestas del superusuario de hoy tiene la solución al problema de contraseña de un lector frustrado.

La sesión de preguntas y respuestas de hoy nos llega por cortesía de SuperUser, una subdivisión de Stack Exchange, una agrupación de sitios web de preguntas y respuestas impulsada por la comunidad.

La pregunta

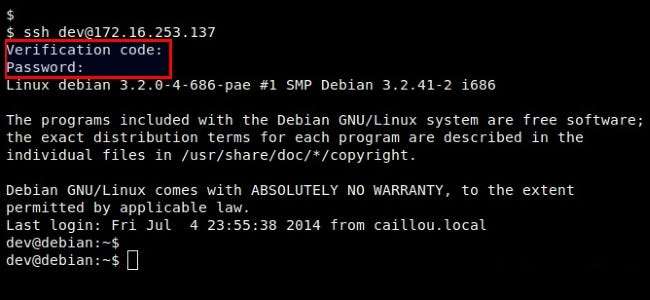

El lector de superusuario user110971 quiere saber cómo mantener invisibles las contraseñas cuando se ejecuta un comando como argumento SSH:

Si ejecuto este comando y comienzo a escribir la contraseña de MySQL, la contraseña está visible en la pantalla:

- ssh usuario @ servidor 'mysql -u usuario -p'

¿Cómo puedo prevenir esto? Si inicio sesión a través de SSH y ejecuto el comando MySQL, entonces todo funciona bien.

¿Cómo puede mantener invisibles las contraseñas cuando ejecuta un comando como argumento SSH?

La respuesta

El colaborador de superusuario Toby Speight tiene la respuesta para nosotros:

Si proporciona un comando remoto para ejecutar, SSH no asigna un tty , por lo que el comando remoto no puede desactivar el eco. Puede obligar a SSH a proporcionar un tty utilizando el -t opción:

- ssh -t usuario @ servidor 'mysql -u usuario -p'

La opción equivalente (para -o o para el archivo de configuración) es Solicitar TTY . Yo advertiría contra su uso en el archivo de configuración porque puede tener efectos no deseados para comandos no interactivos .

¿Tiene algo que agregar a la explicación? Habla en los comentarios. ¿Quieres leer más respuestas de otros usuarios de Stack Exchange expertos en tecnología? Consulte el hilo de discusión completo aquí .

Credito de imagen: Capturas de pantalla de Linux (Flickr)