¿Alguna vez te has preguntado por qué tu juego favorito de Windows 95 no parece ejecutarse en Windows 7, pero otras aplicaciones sí? Bueno, tenemos la respuesta para usted, así como algunas soluciones sobre cómo solucionarlo.

Asegúrese de consultar los artículos anteriores de esta serie de Geek School en Windows 7:

- Presentación de How-To Geek School

- Actualizaciones y migraciones

- Configurar dispositivos

- Administrar discos

Y estad atentos para el resto de la serie, ya que tendremos muchos más artículos durante las próximas semanas.

¿Por qué las aplicaciones se vuelven incompatibles?

Una de las razones más comunes es una función de Windows llamada Protección de archivos de Windows que apareció por primera vez en Windows Vista. Protección de archivos de Windows, como su nombre lo indica, protege los archivos centrales del sistema para que no sean reemplazados. Para ello, modifica la ACL de seguridad en el archivo para que solo el usuario de TrustedInstaller tenga acceso completo al archivo, lo que garantiza que solo programas como Windows Updates puedan reemplazar y editar el archivo. En Windows 7, la función pasó a llamarse Protección de recursos de Windows.

Las mejoras de seguridad también juegan un papel importante en la incompatibilidad de aplicaciones, más notoriamente debido a UAC (Control de cuentas de usuario), que no existía en Windows antes de Vista. De manera similar, la estructura de directorios, sobre todo en torno a los perfiles de usuario, cambió en Windows Vista y rompió muchas aplicaciones que estaban diseñadas para el área anterior a Longhorn. Para intentar solucionar la situación, implementaron enlaces simbólicos (a veces llamados puntos de unión en versiones anteriores de Windows) que redirigían las ubicaciones antiguas a las nuevas.

Hacer que las aplicaciones sean compatibles

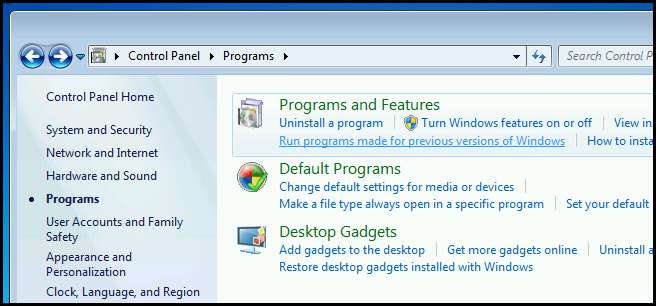

El hecho de que una aplicación sea incompatible con su sistema operativo no significa que no pueda obligarla a ejecutarse. Lo primero que querrá hacer es identificar si una aplicación es incompatible con Windows 7. Para hacerlo, abra el Panel de control y haga clic en la categoría Programas. Aquí verá un hipervínculo Ejecutar programas hechos para la versión anterior de Windows. Haz click en eso.

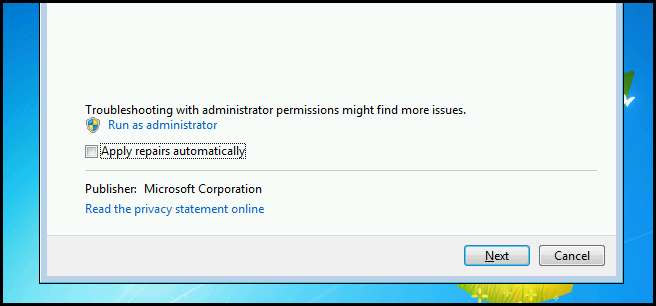

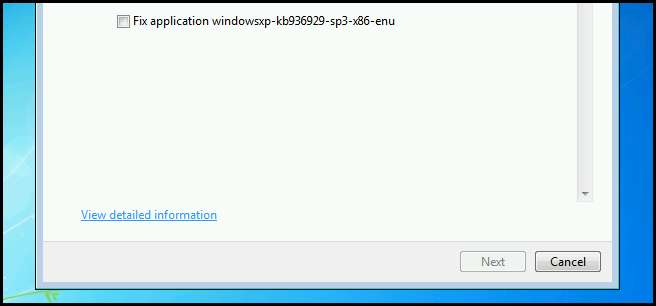

Luego expanda avanzado y anule la selección de la opción para corregir errores automáticamente, luego haga clic en siguiente.

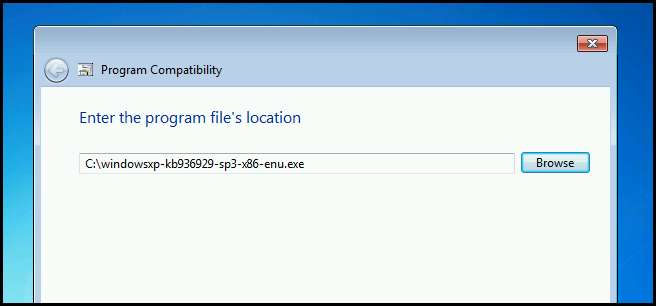

Ahora haga clic en examinar y busque el archivo que está intentando ejecutar, luego haga clic en siguiente.

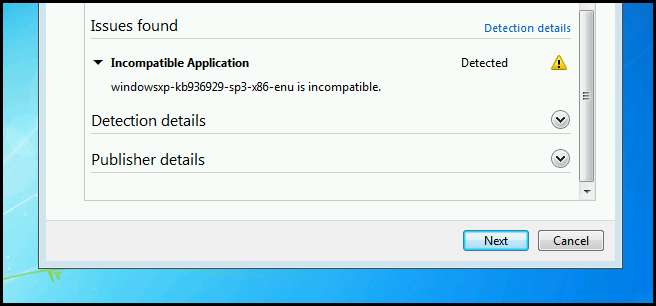

Cuando finalice el escaneo, vea la información detallada.

Aquí verá los problemas encontrados. Como puede ver, los mensajes no siempre son tan útiles, pero al menos ahora sabe que su aplicación tendrá problemas para ejecutarse.

Usar el modo de compatibilidad

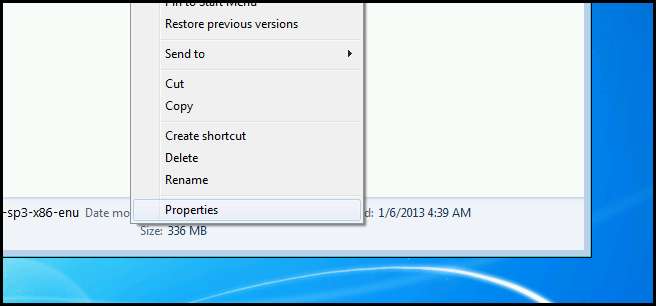

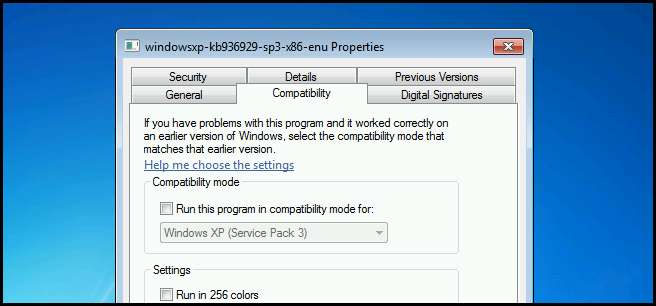

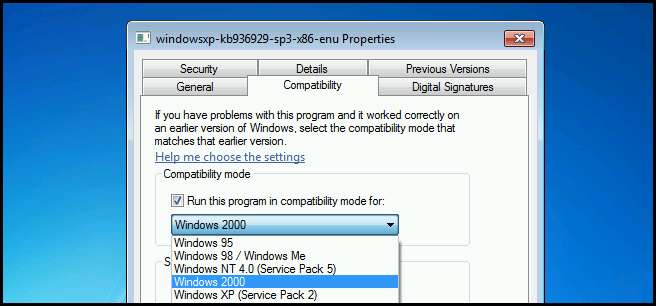

Si la aplicación que está intentando ejecutar se diseñó específicamente para una versión anterior de Windows, puede intentar imitar el entorno anterior utilizando el modo de compatibilidad. Para hacer esto, haga clic derecho en el programa que desea ejecutar y seleccione propiedades en el menú contextual.

Luego cambie a la pestaña de compatibilidad.

Aquí podrá configurar el entorno del sistema operativo. Puede hacer esto seleccionando la casilla de verificación y eligiendo el sistema operativo en el menú desplegable.

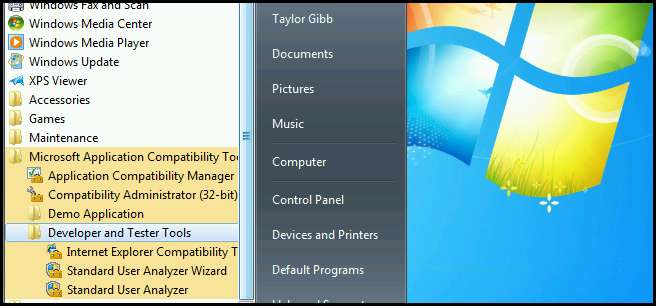

Uso del kit de herramientas de compatibilidad de aplicaciones

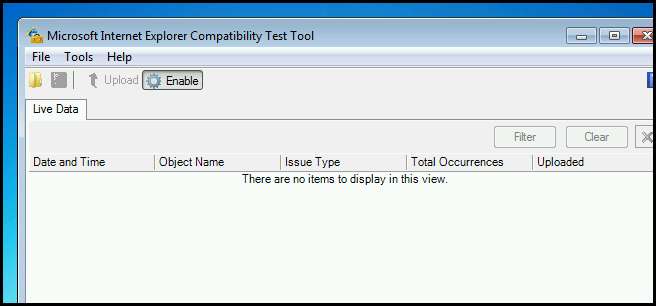

Todo el poder del Kit de herramientas de compatibilidad de aplicaciones está fuera del alcance de este artículo, pero hay una herramienta que debe conocer. La herramienta de prueba de compatibilidad de Internet Explorer le permite probar la compatibilidad de los sitios de la intranet local con la próxima versión de Internet Explorer. Para comenzar, adelante, ejecútelo.

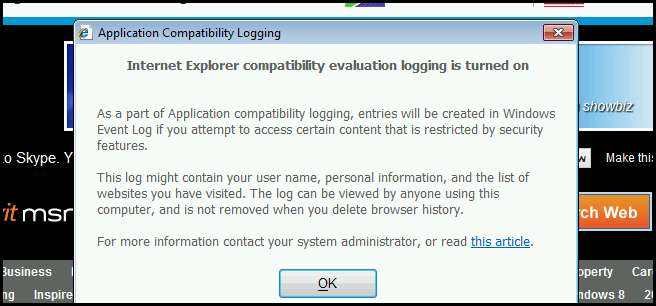

Luego haga clic en el botón de habilitar.

Ahora abra Internet Explorer y lo primero que notará es un pequeño portapapeles en la barra de estado. Si hace clic en él, aparecerá un cuadro de mensaje que explica que el navegador está ocupado para evaluar la compatibilidad. Todo lo que necesita hacer es navegar por sus páginas web como lo haría normalmente. Una vez que haya terminado, cierre Internet Explorer.

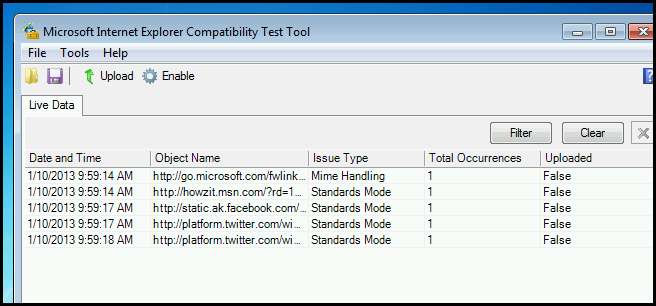

A continuación, puede ver los problemas que la herramienta encontró con las páginas web que navegué. Ahora puede guardar el informe y enviarlo a los desarrolladores.

Restricciones de la aplicación

Ahora que tenemos aplicaciones de administración que queremos ejecutar, echemos un vistazo a la administración de aplicaciones que no queremos ejecutar. Uno de los métodos que podemos utilizar para restringir el software que se ejecuta en nuestros entornos es utilizar una política de restricción de software, también conocida como SRP. Si bien esto normalmente se hace a través de Active Directory y la Política de grupo, configuraremos un SRP en nuestra máquina local.

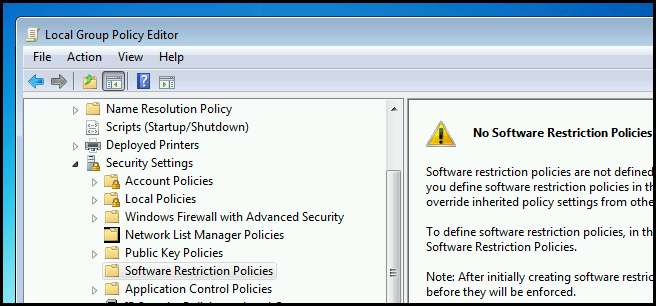

Las políticas de restricción de software se aplican a las máquinas y no a los usuarios. Para crear una política, abra el Editor de administración de políticas de grupo y navegue hasta:

Configuración del equipo \ Configuración de Windows \ Configuración de seguridad \ Políticas de restricción de software

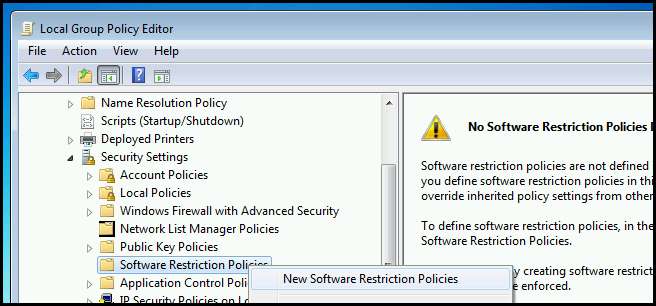

Lo primero que debe hacer es crear una política haciendo clic con el botón derecho y seleccionando Nuevas políticas de restricción de software.

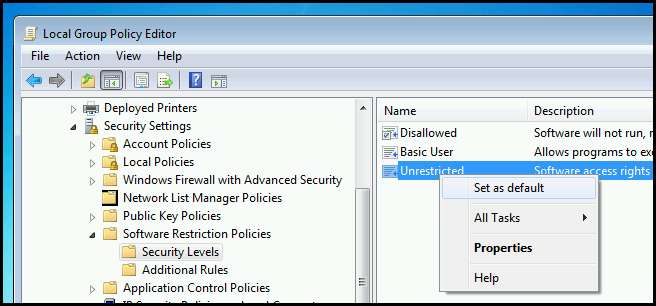

Luego dirígete a Niveles de seguridad. Hay 3 niveles de seguridad.

- No permitido: ningún software se ejecuta de forma predeterminada, solo se puede ejecutar el software que usted permita explícitamente.

- Usuario básico: permite que se ejecute todo el software que no requiere privilegios de administrador.

- Sin restricciones: todo el software se ejecuta, excepto el software que usted niega explícitamente.

Luego haga clic con el botón derecho en Sin restricciones y conviértalo en el predeterminado.

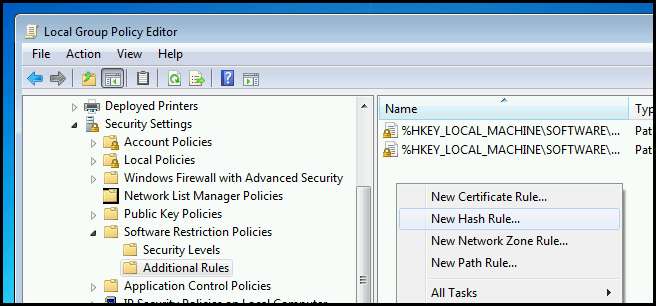

Ahora debemos cambiar a la sección de reglas y agregar una nueva regla. Hay 4 tipos de reglas.

- Hash: compara un ejecutable con una lista de hash prohibidos

- Certificado: utiliza certificados digitales para detener la ejecución de aplicaciones.

- Ruta: prohíbe las aplicaciones basándose en una ruta totalmente calificada

- Zona: utiliza flujos de datos alternativos para ver de dónde se descargó el archivo y prohíbe esta información.

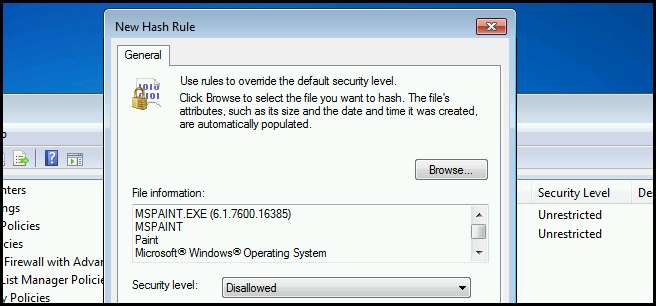

Para este ejemplo, una regla hash funcionará bien.

Luego haga clic en el botón Examinar y seleccione:

C: \ Windows \ System32 \ mspaint.exe

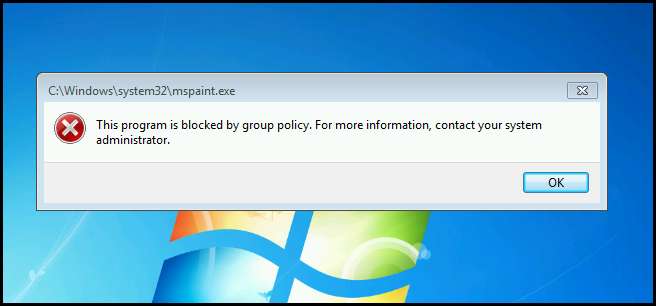

Una vez que haya aplicado la regla, intente iniciar Paint.

Detener las aplicaciones desde que se inician

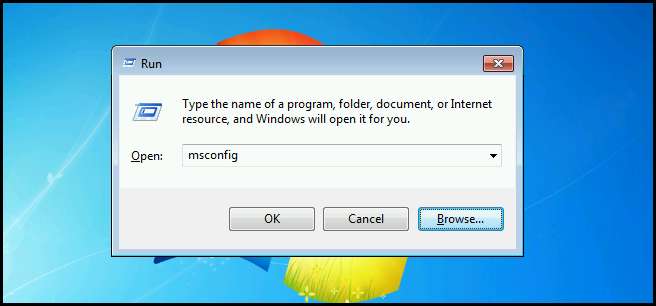

Uno de los métodos más comunes utilizados por los desarrolladores de virus script kiddie es hacer que el código malicioso se ejecute automáticamente al inicio. Una forma sencilla de administrar los elementos de inicio es utilizar una utilidad llamada MSConfig. Para iniciarlo, presione la combinación de teclado Windows + R para que aparezca un cuadro de ejecución, luego escriba msconfig y presione enter.

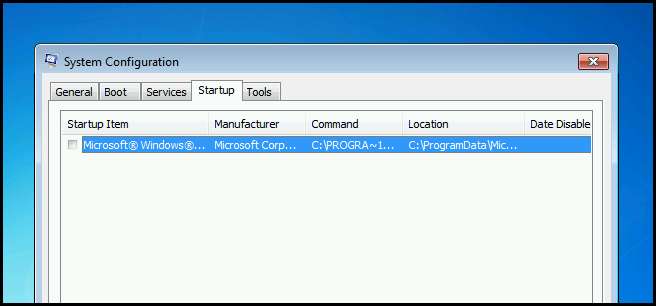

Cuando se abra MSConfig, cambie a la pestaña Inicio. Aquí puede deshabilitar fácilmente los programas que se inician automáticamente desmarcándolos.

Sin embargo, recientemente, los desarrolladores han encontrado formas de ocultar elementos de MSConfig y hacer que solo aparezcan en el registro. Hay dos ubicaciones en el registro donde Windows le permite agregar elementos de inicio:

- HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

- HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

La diferencia es que las entradas de la colmena HKEY_LOCAL_MACHINE se ejecutan para todos los usuarios de la máquina, mientras que las entradas de HKEY_CURRENT_USER solo se ejecutan para el usuario actual.

Deberes

- Por qué son No se admiten aplicaciones de 16 bits en versiones x64 de Windows 7?

Asegúrese de estar atento a nuestro próximo artículo de Geek School el lunes, donde cubriremos cómo administrar la configuración de IE desde el punto de vista del administrador.

Si tiene alguna pregunta, puede enviarme un tweet. @taybgibb , o simplemente deja un comentario.