HTTPS, que usa SSL , proporciona verificación de identidad y seguridad, para que sepa que está conectado al sitio web correcto y nadie puede espiarlo. De todos modos, esa es la teoría. En la práctica, SSL en la web es un desastre.

Esto no significa que el cifrado HTTPS y SSL no valgan nada, ya que definitivamente son mucho mejores que utilizar conexiones HTTP sin cifrar. Incluso en el peor de los casos, una conexión HTTPS comprometida solo será tan insegura como una conexión HTTP.

La gran cantidad de autoridades de certificación

RELACIONADO: ¿Qué es HTTPS y por qué debería importarme?

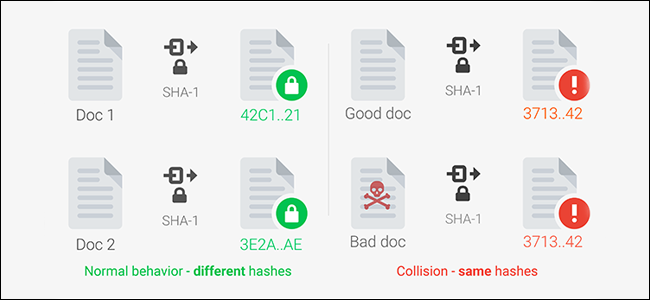

Su navegador tiene una lista integrada de autoridades de certificación confiables. Los navegadores solo confían en los certificados emitidos por estas autoridades de certificación. Si visitaste https://example.com, el servidor web de example.com te presentaría un certificado SSL y tu navegador comprobaría que el certificado SSL del sitio web fue emitido para example.com por una autoridad de certificación de confianza. Si el certificado fue emitido para otro dominio o si no fue emitido por una autoridad certificadora de confianza, verá una advertencia seria en su navegador.

Un problema importante es que hay tantas autoridades de certificación, por lo que los problemas con una autoridad de certificación pueden afectar a todos. Por ejemplo, puede obtener un certificado SSL para su dominio de VeriSign, pero alguien podría comprometer o engañar a otra autoridad certificadora y obtener un certificado para su dominio también.

Las autoridades de certificación no siempre han inspirado confianza

RELACIONADO: Cómo los navegadores verifican las identidades del sitio web y se protegen contra los impostores

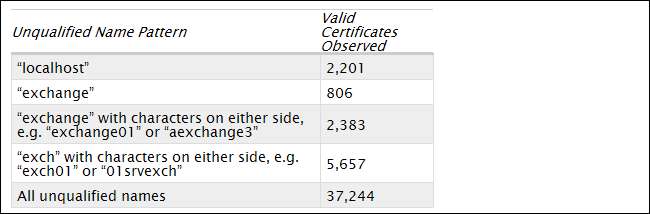

Los estudios han encontrado que algunas autoridades de certificación no han realizado ni siquiera la mínima diligencia debida al emitir certificados. Han emitido certificados SSL para tipos de direcciones que nunca deberían requerir un certificado, como "localhost", que siempre representa la computadora local. En 2011, la EFF encontró más de 2000 certificados para "localhost" emitidos por autoridades de certificación legítimas y confiables.

Si las autoridades de certificación de confianza han emitido tantos certificados sin verificar que las direcciones son válidas en primer lugar, es natural preguntarse qué otros errores han cometido. Quizás también hayan emitido certificados no autorizados para los sitios web de otras personas a los atacantes.

Los certificados de validación extendida, o certificados EV, intentan resolver este problema. Hemos cubierto los problemas con los certificados SSL y cómo los certificados EV intentan resolverlos .

Se podría obligar a las autoridades de certificación a emitir certificados falsos

Debido a que hay tantas autoridades de certificación, están en todo el mundo y cualquier autoridad de certificación puede emitir un certificado para cualquier sitio web, los gobiernos podrían obligar a las autoridades de certificación a emitir un certificado SSL para un sitio que quieren suplantar.

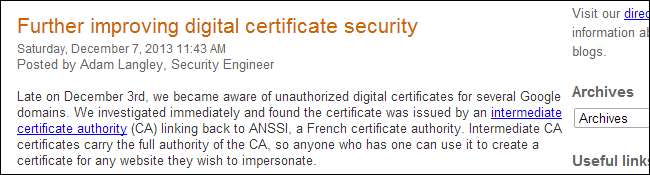

Esto probablemente sucedió recientemente en Francia, donde Google descubrió La autoridad certificadora francesa ANSSI había emitido un certificado falso para google.com. La autoridad habría permitido que el gobierno francés o cualquier otra persona que lo tuviera se hiciera pasar por el sitio web de Google, realizando fácilmente ataques de intermediario. ANSSI afirmó que el certificado solo se usó en una red privada para espiar a los propios usuarios de la red, no por el gobierno francés. Incluso si esto fuera cierto, sería una violación de las propias políticas de ANSSI al emitir certificados.

El secreto perfecto y directo no se usa en todas partes

Muchos sitios no utilizan el "secreto directo perfecto", una técnica que haría más difícil descifrar el cifrado. Sin un secreto directo perfecto, un atacante podría capturar una gran cantidad de datos cifrados y descifrarlos todos con una única clave secreta. Sabemos que la NSA y otras agencias de seguridad estatales de todo el mundo están capturando estos datos. Si descubren la clave de cifrado utilizada por un sitio web años después, pueden usarla para descifrar todos los datos cifrados que han recopilado entre ese sitio web y todos los que están conectados a él.

El secreto hacia adelante perfecto ayuda a protegerse contra esto al generar una clave única para cada sesión. En otras palabras, cada sesión está encriptada con una clave secreta diferente, por lo que no todas se pueden desbloquear con una sola clave. Esto evita que alguien descifre una gran cantidad de datos cifrados a la vez. Debido a que muy pocos sitios web utilizan esta función de seguridad, es más probable que las agencias de seguridad estatales puedan descifrar todos estos datos en el futuro.

Hombre en el medio Ataques y personajes Unicode

RELACIONADO: Por qué el uso de una red Wi-Fi pública puede ser peligroso, incluso al acceder a sitios web encriptados

Lamentablemente, los ataques man-in-the-middle todavía son posibles con SSL. En teoría, debería ser seguro conectarse a una red Wi-Fi pública y acceder al sitio de su banco. Sabes que la conexión es segura porque es a través de HTTPS, y la conexión HTTPS también te ayuda a verificar que realmente estás conectado a tu banco.

En la práctica, podría ser peligroso conectarse al sitio web de su banco en una red Wi-Fi pública. Existen soluciones listas para usar que pueden hacer que un punto de acceso malicioso realice ataques de intermediario en las personas que se conectan a él. Por ejemplo, un punto de acceso Wi-Fi podría conectarse al banco en su nombre, enviando datos de un lado a otro y sentándose en el medio. Podría redirigirle furtivamente a una página HTTP y conectarse al banco con HTTPS en su nombre.

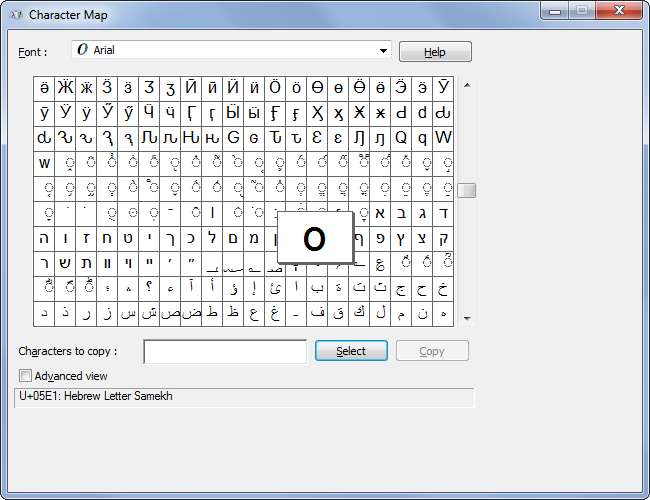

También podría utilizar una "dirección HTTPS similar a un homógrafo". Esta es una dirección que parece idéntica a la de su banco en la pantalla, pero que en realidad usa caracteres Unicode especiales, por lo que es diferente. Este último y más aterrador tipo de ataque se conoce como ataque homógrafo de nombre de dominio internacionalizado. Examine el conjunto de caracteres Unicode y encontrará caracteres que se ven básicamente idénticos a los 26 caracteres utilizados en el alfabeto latino. Quizás las o en el google.com al que estás conectado no son en realidad o, sino otros personajes.

Cubrimos esto con más detalle cuando miramos los peligros de usar un punto de acceso Wi-Fi público .

Por supuesto, HTTPS funciona bien la mayor parte del tiempo. Es poco probable que te encuentres con un ataque de intermediario tan inteligente cuando visites una cafetería y te conectes a su Wi-Fi. El punto real es que HTTPS tiene serios problemas. La mayoría de la gente confía en él y no es consciente de estos problemas, pero no es ni de lejos perfecto.

Credito de imagen: Sarah Joy