Wireshark, ein Netzwerkanalysetool, das früher als Ethereal bekannt war, erfasst Pakete in Echtzeit und zeigt sie in einem für Menschen lesbaren Format an. Wireshark enthält Filter, Farbcodierungen und andere Funktionen, mit denen Sie tief in den Netzwerkverkehr eindringen und einzelne Pakete untersuchen können.

In diesem Tutorial werden Sie mit den Grundlagen zum Erfassen, Filtern und Überprüfen von Paketen vertraut gemacht. Mit Wireshark können Sie den Netzwerkverkehr eines verdächtigen Programms überprüfen, den Verkehrsfluss in Ihrem Netzwerk analysieren oder Netzwerkprobleme beheben.

Wireshark bekommen

Sie können Wireshark für Windows oder MacOS von herunterladen seine offizielle Website . Wenn Sie Linux oder ein anderes UNIX-ähnliches System verwenden, finden Sie Wireshark wahrscheinlich in den Paket-Repositorys. Wenn Sie beispielsweise Ubuntu verwenden, finden Sie Wireshark im Ubuntu Software Center.

Nur eine kurze Warnung: Viele Unternehmen erlauben Wireshark und ähnliche Tools in ihren Netzwerken nicht. Verwenden Sie dieses Tool nur bei der Arbeit, wenn Sie die Erlaubnis dazu haben.

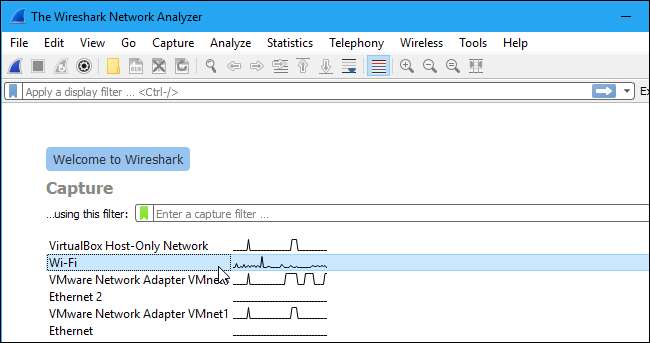

Pakete erfassen

Nach dem Herunterladen und Installieren von Wireshark können Sie es starten und unter Capture auf den Namen einer Netzwerkschnittstelle doppelklicken, um die Erfassung von Paketen auf dieser Schnittstelle zu starten. Wenn Sie beispielsweise den Datenverkehr in Ihrem drahtlosen Netzwerk erfassen möchten, klicken Sie auf Ihre drahtlose Schnittstelle. Sie können erweiterte Funktionen konfigurieren, indem Sie auf "Erfassen"> "Optionen" klicken. Dies ist jedoch vorerst nicht erforderlich.

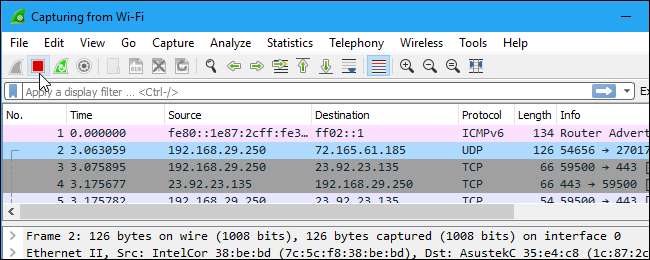

Sobald Sie auf den Namen der Schnittstelle klicken, werden die Pakete in Echtzeit angezeigt. Wireshark erfasst jedes Paket, das an oder von Ihrem System gesendet wird.

Wenn Sie den Promiscuous-Modus aktiviert haben - er ist standardmäßig aktiviert -, werden auch alle anderen Pakete im Netzwerk angezeigt, anstatt nur Pakete, die an Ihren Netzwerkadapter adressiert sind. Um zu überprüfen, ob der Promiscuous-Modus aktiviert ist, klicken Sie auf Capture> Options und aktivieren Sie das Kontrollkästchen "Promiscuous-Modus auf allen Schnittstellen aktivieren" unten in diesem Fenster.

Klicken Sie auf die rote Schaltfläche "Stopp" in der oberen linken Ecke des Fensters, wenn Sie die Erfassung des Datenverkehrs beenden möchten.

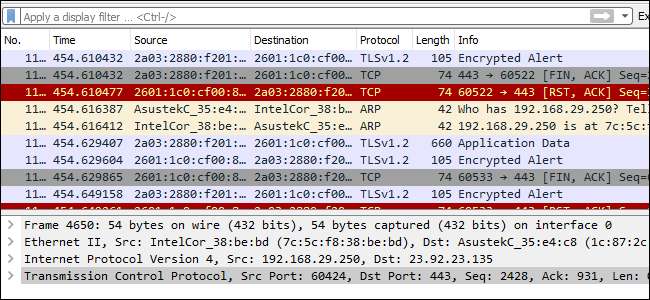

Farbkodierung

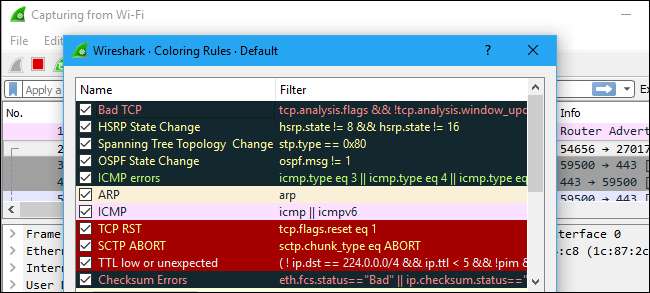

Sie werden wahrscheinlich Pakete sehen, die in verschiedenen Farben hervorgehoben sind. Wireshark verwendet Farben, um die Verkehrstypen auf einen Blick zu erkennen. Standardmäßig ist Hellviolett TCP-Verkehr, Hellblau UDP-Verkehr und Schwarz identifiziert fehlerhafte Pakete - beispielsweise könnten sie nicht in der richtigen Reihenfolge zugestellt worden sein.

Klicken Sie auf Ansicht> Farbregeln, um genau anzuzeigen, was die Farbcodes bedeuten. Wenn Sie möchten, können Sie hier auch die Farbregeln anpassen und ändern.

Beispielaufnahmen

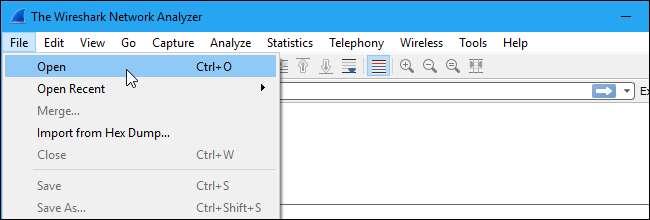

Wenn es in Ihrem eigenen Netzwerk nichts Interessantes zu überprüfen gibt, finden Sie im Wireshark-Wiki Informationen. Das Wiki enthält a Seite mit Beispielerfassungsdateien dass Sie laden und inspizieren können. Klicken Sie auf Datei> In Wireshark öffnen und suchen Sie nach Ihrer heruntergeladenen Datei, um eine zu öffnen.

Sie können auch Ihre eigenen Aufnahmen in Wireshark speichern und später öffnen. Klicken Sie auf Datei> Speichern, um Ihre erfassten Pakete zu speichern.

Pakete filtern

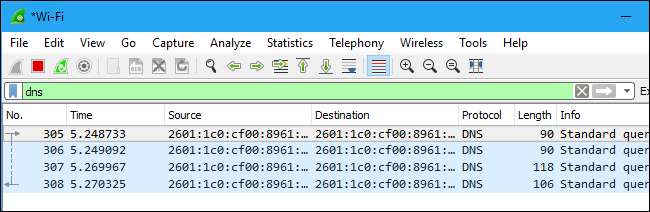

Wenn Sie versuchen, etwas Bestimmtes zu überprüfen, z. B. den Datenverkehr, den ein Programm beim Telefonieren nach Hause sendet, können Sie alle anderen Anwendungen über das Netzwerk schließen, um den Datenverkehr einzugrenzen. Trotzdem müssen Sie wahrscheinlich eine große Menge an Paketen durchsuchen. Hier kommen die Filter von Wireshark ins Spiel.

Die einfachste Möglichkeit, einen Filter anzuwenden, besteht darin, ihn in das Filterfeld oben im Fenster einzugeben und auf Übernehmen zu klicken (oder die Eingabetaste zu drücken). Geben Sie beispielsweise "dns" ein und Sie sehen nur DNS-Pakete. Wenn Sie mit der Eingabe beginnen, hilft Ihnen Wireshark dabei, Ihren Filter automatisch zu vervollständigen.

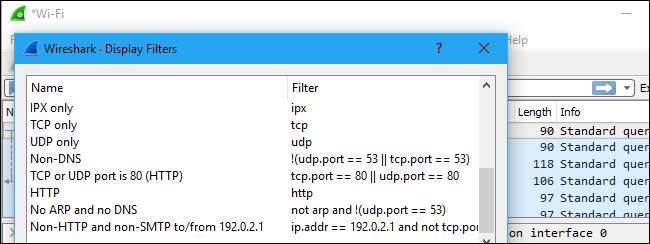

Sie können auch auf Analysieren> Filter anzeigen klicken, um einen Filter aus den in Wireshark enthaltenen Standardfiltern auszuwählen. Von hier aus können Sie Ihre eigenen benutzerdefinierten Filter hinzufügen und speichern, um in Zukunft problemlos darauf zugreifen zu können.

Weitere Informationen zur Filtersprache für die Wireshark-Anzeige finden Sie in der Erstellen von Anzeigefilterausdrücken Seite in der offiziellen Wireshark-Dokumentation.

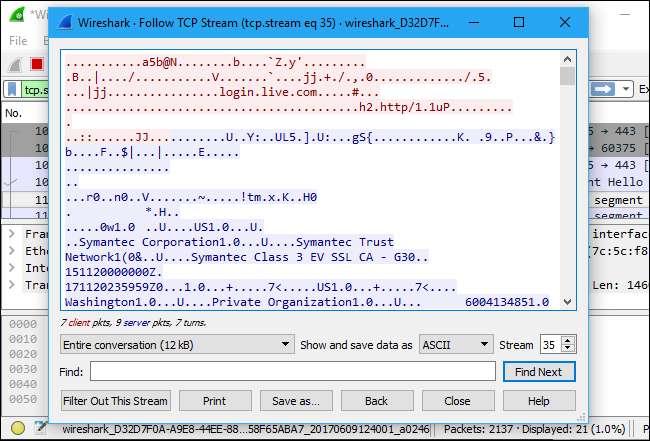

Eine weitere interessante Möglichkeit besteht darin, mit der rechten Maustaste auf ein Paket zu klicken und Folgen> TCP-Stream auszuwählen.

Sie sehen die vollständige TCP-Konversation zwischen dem Client und dem Server. Sie können auch im Menü Folgen auf andere Protokolle klicken, um gegebenenfalls die vollständigen Konversationen für andere Protokolle anzuzeigen.

Schließen Sie das Fenster und Sie werden feststellen, dass ein Filter automatisch angewendet wurde. Wireshark zeigt Ihnen die Pakete, aus denen sich das Gespräch zusammensetzt.

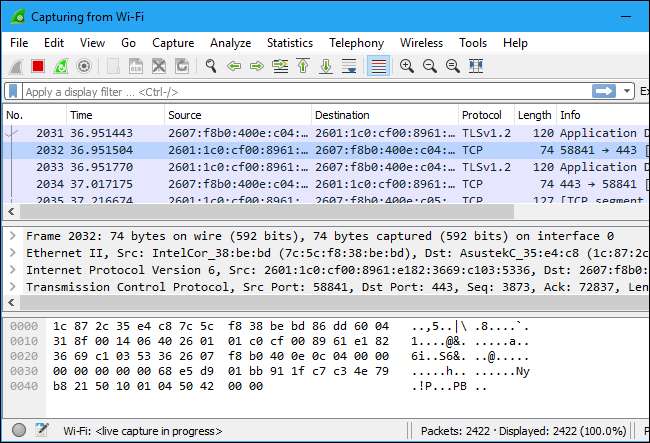

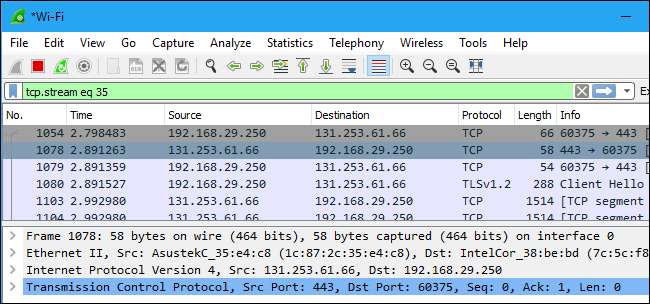

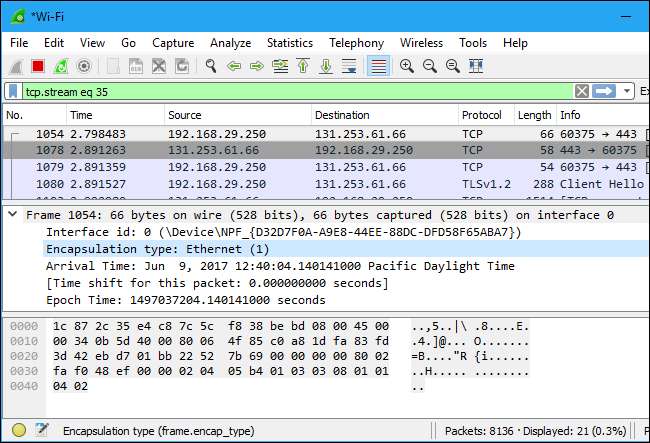

Pakete überprüfen

Klicken Sie auf ein Paket, um es auszuwählen, und Sie können nach unten graben, um dessen Details anzuzeigen.

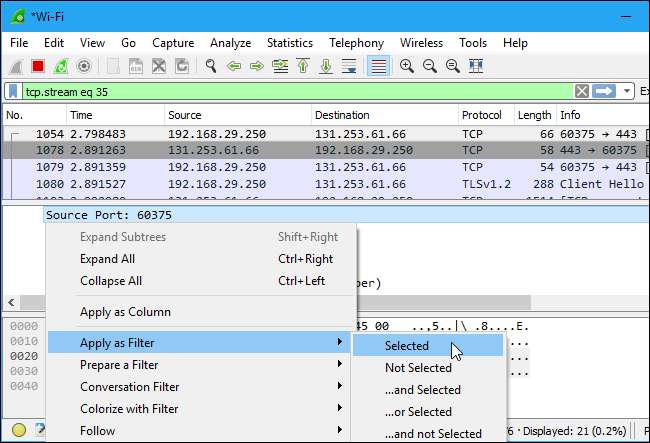

Sie können auch von hier aus Filter erstellen. Klicken Sie einfach mit der rechten Maustaste auf eines der Details und verwenden Sie das Untermenü Als Filter anwenden, um einen darauf basierenden Filter zu erstellen.

Wireshark ist ein äußerst leistungsfähiges Tool, und dieses Tutorial kratzt nur an der Oberfläche dessen, was Sie damit tun können. Profis verwenden es, um Netzwerkprotokollimplementierungen zu debuggen, Sicherheitsprobleme zu untersuchen und interne Netzwerkprotokollinspektionen zu überprüfen.

Weitere Informationen finden Sie im offiziellen Wireshark Benutzerhandbuch und das andere Dokumentationsseiten auf der Website von Wireshark.