Nuværende CPU'er har designfejl. Spectre udsatte dem, men angreb som Foreshadow og nu ZombieLoad udnytter lignende svagheder. Disse "spekulative udførelses" -fejl kan kun virkelig løses ved at købe en ny CPU med indbygget beskyttelse.

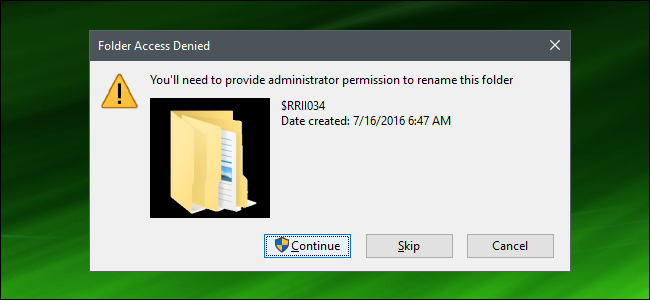

Patches bremser ofte eksisterende CPU'er

Branchen har været rasende for at patch "sidekanalangreb" som Spectre og Forskygge , der nar CPU'en til at afsløre oplysninger, som den ikke burde. Beskyttelse af nuværende CPU'er er blevet gjort tilgængelig gennem mikrokodeopdateringer, rettelser på operativsystemniveau og programrettelser til applikationer som webbrowsere.

Spectre rettelser har sænkede computere med gamle CPU'er , selvom Microsoft er ved at gøre det fremskynde dem igen . Patching af disse fejl forsinker ofte ydeevnen på eksisterende CPU'er.

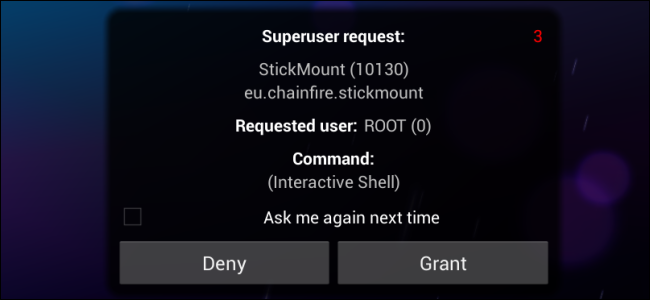

Nu rejser ZombieLoad en ny trussel: For at låse og sikre et system fra dette angreb fuldt ud, skal du deaktivere Intels hyper-trådning . Derfor har Google bare deaktiveret hyperthreading på Intel Chromebooks. Som sædvanlig er CPU-mikrocodeopdateringer, browseropdateringer og operativsystemrettelser på vej for at prøve at tilslutte hullet. De fleste mennesker behøver ikke at deaktivere hyper-threading, når disse programrettelser er på plads.

Nye Intel-CPU'er er ikke sårbare over for ZombieLoad

Men ZombieLoad er ikke en fare for systemer med nye Intel-CPU'er. Som Intel siger det, ZombieLoad “adresseres i hardware startende med udvalgte 8. og 9. generation Intel® Core ™ -processorer samt 2. generation af Intel® Xeon® skalerbar processorfamilie.” Systemer med disse moderne CPU'er er ikke sårbare over for dette nye angreb.

ZombieLoad påvirker bare Intel-systemer, men Spectre påvirkede også AMD og nogle ARM-CPU'er. Det er et problem, der dækker hele branchen.

CPU'er har designfejl, der muliggør angreb

Som industrien indså, da Spectre rejste sit grimme hoved , moderne CPU'er har nogle designfejl:

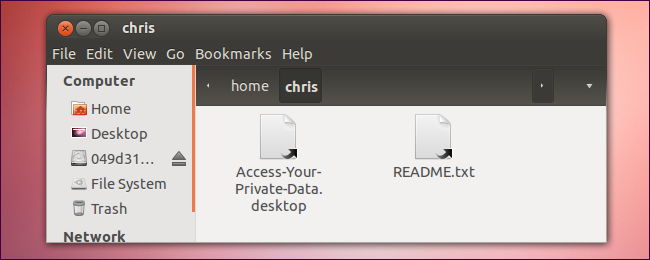

Problemet her er med "spekulativ udførelse". Af ydeevnehensyn kører moderne CPU'er automatisk instruktioner, som de tror, de måske har brug for at køre, og hvis de ikke gør det, kan de simpelthen spole tilbage og returnere systemet til dets tidligere tilstand ...

Kerneproblemet med både Meltdown og Spectre ligger inden for CPU-cachen. Et program kan forsøge at læse hukommelse, og hvis det læser noget i cachen, vil handlingen gennemføres hurtigere. Hvis det forsøger at læse noget, der ikke er i cachen, fuldføres det langsommere. Applikationen kan se, om noget fuldføres hurtigt eller langsomt, og mens alt andet under spekulativ udførelse ryddes op og slettes, kan den tid, det tog at udføre operationen, ikke skjules. Derefter kan den bruge disse oplysninger til at oprette et kort over alt i computerens hukommelse, en bit ad gangen. Cachingen fremskynder tingene, men disse angreb drager fordel af den optimering og gør det til en sikkerhedsfejl.

Med andre ord misbruges ydeevneoptimeringer i moderne CPU'er. Kode, der kører på CPU'en - måske endda bare JavaScript-kode, der kører i en webbrowser - kan udnytte disse fejl til at læse hukommelse uden for sin normale sandkasse. I værste fald kunne en webside i en browserfane læse din adgangskode til internetbank fra en anden browserfane.

Eller på cloud-servere kunne en virtuel maskine snuse dataene i andre virtuelle maskiner på det samme system. Dette skulle ikke være muligt.

RELATEREDE: Hvordan vil nedbrydning og spøgelsesfejl påvirke min pc?

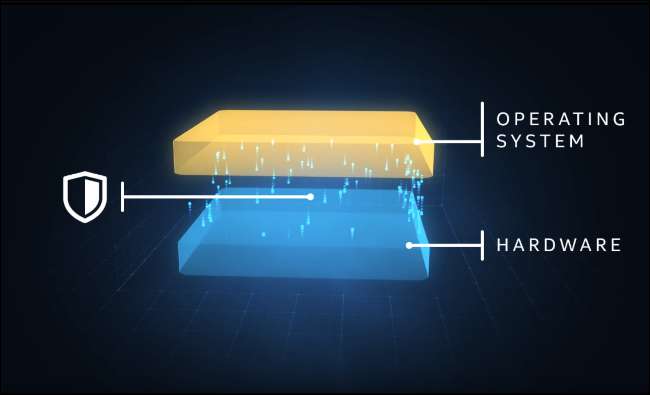

Softwarepatches er bare mandaler

Det er ingen overraskelse, at patches har fået CPU'er til at fungere lidt langsommere for at forhindre denne slags sidekanalangreb. Branchen forsøger at tilføje ekstra kontrol til et præstationsoptimeringslag.

Forslaget om at deaktivere hyper-threading er et ret typisk eksempel: Ved at deaktivere en funktion, der får din CPU til at køre hurtigere, gør du den mere sikker. Ondsindet software kan ikke længere udnytte denne præstationsfunktion - men den fremskynder ikke din pc mere.

Takket være meget arbejde fra mange smarte mennesker er moderne systemer med rimelighed beskyttet mod angreb som Spectre uden meget afmatning. Men patches som disse er bare bandaids: Disse sikkerhedsfejl skal løses på CPU-hardwareniveau.

Rettelser på hardwareniveau giver mere beskyttelse - uden at sænke CPU'en. Organisationer behøver ikke bekymre sig om, hvorvidt de har den rigtige kombination af opdateringer til mikrokode (firmware), programrettelser til operativsystemer og softwareversioner for at beskytte deres systemer.

Som et team af sikkerhedsforskere sætter det i en forskningsartikel , disse “er ikke bare bugs, men ligger faktisk i fundamentet for optimering.” CPU-design skal ændres.

Intel og AMD bygger rettelser på nye CPU'er

Fix på hardware-niveau er ikke kun teoretisk. CPU-producenter arbejder hårdt på arkitektoniske ændringer, der løser dette problem på CPU-hardwareniveau. Eller, som Intel udtrykte det i 2018, var Intel “ fremme sikkerhed på siliciumniveau ”Med 8. generations CPU'er:

Vi har redesignet dele af processoren for at indføre nye beskyttelsesniveauer gennem partitionering, der beskytter mod både [Spectre] varianter 2 og 3. Tænk på denne partitionering som yderligere “beskyttende vægge” mellem applikationer og brugerrettighedsniveauer for at skabe en hindring for dårlige aktører.

Intel annoncerede tidligere, at dens 9. generations CPU'er inkluderer yderligere beskyttelse mod Foreshadow og Meltdown V3. Disse CPU'er er ikke berørt af det for nylig afslørede ZombieLoad-angreb, så disse beskyttelser skal hjælpe.

AMD arbejder også på ændringer, selvom ingen ønsker at afsløre mange detaljer. I 2018 blev AMDs administrerende direktør Lisa Su sagde : "På længere sigt har vi medtaget ændringer i vores fremtidige processorkerner, startende med vores Zen 2-design, for yderligere at adressere potentielle Spectre-lignende bedrifter."

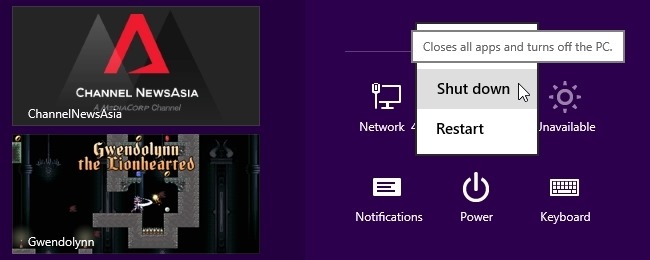

For en person, der ønsker den hurtigste ydeevne uden patches, der bremser tingene - eller bare en organisation, der ønsker at være helt sikker på, at dens servere er så beskyttede som muligt - er den bedste løsning at købe en ny CPU med disse hardwarebaserede rettelser. Forbedringer på hardwareniveau forhåbentlig forhindrer andre fremtidige angreb, før de også opdages.

Uplanlagt forældelse

Mens pressen undertiden taler om "planlagt forældelse" - en virksomheds plan om, at hardware bliver forældet, så du bliver nødt til at udskifte det - er dette ikke planlagt forældelse. Ingen forventede, at så mange CPU'er skulle udskiftes af sikkerhedsmæssige årsager.

Himlen falder ikke. Alle gør det vanskeligere for angribere at udnytte fejl som ZombieLoad. Du behøver ikke at løbe ud og købe en ny CPU lige nu. Men en komplet løsning, der ikke skader ydelsen, kræver ny hardware.