Už jste někdy zjistili, že ručně otevíráte WinSCP na stejný server, na který jste se právě přihlásili pomocí mRemoteNG? Nebo si přejete, abyste mohli extrahovat heslo z připojení mRemoteNG? HTG vás provede, jak odemknout skutečnou sílu mRemote.

Obrázek od: Andreas Nilsson 1976 přes Bojovat cc a Aviad Raviv-Vash

Provedli jsme úvodní prohlídku mRemoteNG v našem „ Jak používat mRemoteNG ke správě všech vašich vzdálených připojení Průvodce. V této příručce se ponoříme hlouběji a ukážeme vám několik tipů, které nám při pravidelné práci připadají užitečné.

Integrace WinSCP

Jsme v minulosti zmínil WinSCP ; tento program by měl být již ve vašem arzenálu, pokud spravujete stroje Linux z Windows.

Mnoho lidí, kteří byli osvíceni na mRemoteNG, si jednoduše neuvědomují, že je možné tyto dva integrovat, a nakonec si udržují dvě sady „databází připojení“. Více než to, často, protože mRemoteNG je takové „řešení pro všechny“, je jediným, kdo získá „lásku“ a pokaždé, když je vyvolán WinSCP, jsou podrobnosti připojení zadávány ručně.

Vše výše uvedené lze snadno vyvrátit pomocí funkce „Externí nástroje“ mRemoteNG. Díky této funkci je možné vyvolat WinSCP a předat mu všechny podrobnosti připojení, které mRemoteNG již má.

Pokud nemáte WinSCP nainstalován, pokračujte a udělejte to hned.

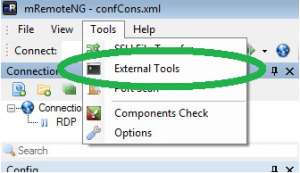

Chcete-li přidat „Externí nástroj“, přejděte do nabídky „Nástroje“ a vyberte „Externí nástroje“.

Otevře se karta „Externí nástroje“.

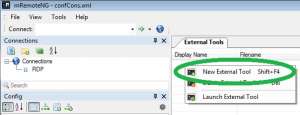

Klikněte pravým tlačítkem kdekoli v horní části karty a zobrazí se nabídka k vytvoření „nového externího nástroje“.

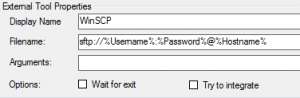

Ve spodní části obrazovky změňte název nástroje, který přidáváte pod řádek „Zobrazovaný název“, na „WinSCP“.

Do pole „Název souboru“ napište následující text:

sftp: //% Uživatelské jméno%:% Heslo% @% Název hostitele%

Vypadá to tedy jako:

Jste v podstatě hotovi :)

Chcete-li využít své nové schopnosti, klikněte pravým tlačítkem na kartu typu připojení SSH, najděte položku „Externí nástroje“ a klikněte na nově vytvořenou možnost „WinSCP“.

Odhalovač hesel

Vzhledem k tomu, že mRemoteNG uchovává všechna hesla v reverzibilním šifrování (aby je mohla používat), je možné je extrahovat na základě jednotlivých připojení. Abychom toho dosáhli, necháme mRemoteNG předat parametr „heslo“, který bude „echo“ upraven v běžném starém příkazovém řádku.

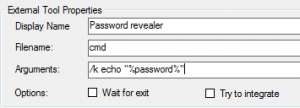

Přidejte další „externí nástroj“, jak jsme si ukázali výše, ale tentokrát byste nástroj pojmenovali „Password Revealer“ a v poli „název souboru“ bude pouze směrnice „cmd“. Na rozdíl od předchozího příkladu byste však řádek „Argumenty“ vyplnili níže:

/ k echo "% heslo%"

Hotová práce by vypadala jako:

Chcete-li využít své nové schopnosti, klikněte pravým tlačítkem na typ SSH na kartě připojení, najděte položku „Externí nástroje“ a klikněte na nově vytvořenou možnost „Password Revealer“.

Sanitace souboru připojení

Ve svém nastavení mRemoteNG jste získali desítky nebo dokonce stovky profilů připojení a poté získáte nového člena týmu. Chcete jim dát svůj soubor připojení, ale pokud tak učiníte, dáte jim svá pověření ... Nebojte se, protože HTG vás pokryje.

Ukážeme, jak globálně vymazat hesla ze souboru připojení mRemoteNG.

Poznámka: To bude vyžadovat, abyste vyřadili svého uber geek, ale není to příliš náročný postup.

Nejprve budete potřebovat textový editor, který dokáže „ Regulární výrazy ", jako Notepad ++ nebo Sublime (pro tento příklad použijeme Notepad ++). Poté zavřete mRemoteNG a v jednom z těchto editorů otevřete jeho soubor připojení (který je ve výchozím nastavení pod „C: \ Users \% vaše uživatelské jméno% \ AppData \ Roaming \ mRemoteNG“).

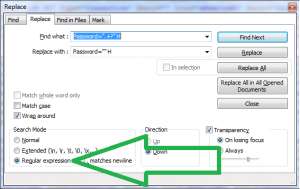

Proveďte „Vyměnit“ (pomocí Ctrl + H) a změňte „Režim vyhledávání“ na „Regulární výraz“. Poté nahraďte:

Heslo = ". +?" H

S

Heslo = "" H

Který by vypadal takto:

Klikněte na „Nahradit vše“ a kliknutím na „Uložit jako“ vytvořte sanovaný soubor.

Svět je větší laboratoř

Máte trik mRemoteNG, o který byste se chtěli podělit? Zašlete nám jej do diskusního fóra.

Ukážu vám skutečná síla Tessaigy