Cuando lea sobre ciberseguridad, probablemente verá que se habla de sistemas informáticos "con espacio de aire". Es un nombre técnico para un concepto simple: un sistema informático que está físicamente aislado de redes potencialmente peligrosas. O, en términos más simples, usar una computadora sin conexión.

¿Qué es una computadora con espacio de aire?

Un sistema informático con espacio de aire no tiene conexión física (o inalámbrica) a sistemas y redes no seguros.

Por ejemplo, supongamos que desea trabajar con documentos comerciales y financieros confidenciales sin riesgo de ransomware, registradores de teclas , y otra malware . Decide que simplemente configurará una computadora sin conexión en su oficina y no la conectará a Internet ni a ninguna red.

Enhorabuena: acaba de reinventar el concepto de espacio entre el aire en una computadora, incluso si nunca ha oído hablar de este término.

El término "espacio de aire" se refiere a la idea de que hay un espacio de aire entre la computadora y otras redes. No está conectado a ellos y no puede ser atacado a través de la red. Un atacante tendría que "cruzar la brecha de aire" y sentarse físicamente frente a la computadora para comprometerla, ya que no hay forma de acceder a ella electrónicamente a través de una red.

Cuándo y por qué la gente Air Gap Computers

No todas las computadoras o tareas informáticas necesitan una conexión de red.

Por ejemplo, imagine una infraestructura crítica como las plantas de energía. Necesitan computadoras para operar sus sistemas industriales. Sin embargo, esas computadoras no tienen que estar expuestas a Internet y a la red, están "sin aire" por seguridad. Esto bloquea todas las amenazas basadas en la red y el único inconveniente es que sus operadores deben estar físicamente presentes para controlarlas.

También puede usar las computadoras con cámara de aire en casa. Por ejemplo, supongamos que tiene algún software antiguo (o un juego) que funciona mejor en Windows XP . Si aún desea utilizar ese software antiguo, la forma más segura de hacerlo es "hacer un espacio de aire" en el sistema Windows XP. Windows XP es vulnerable a una variedad de ataques, pero usted no corre ese riesgo siempre que mantenga su sistema Windows XP fuera de las redes y lo use sin conexión.

O bien, si trabaja con datos comerciales y financieros confidenciales, puede usar una computadora que no esté conectada a Internet. Tendrá la máxima seguridad y privacidad para su trabajo siempre que mantenga su dispositivo sin conexión.

Cómo Stuxnet atacó las computadoras con espacio de aire

Las computadoras con espacio de aire no son inmunes a las amenazas. Por ejemplo, las personas a menudo usan unidades USB y otros dispositivos de almacenamiento extraíbles para mover archivos entre computadoras con espacio de aire y computadoras en red. Por ejemplo, puede descargar una aplicación en una computadora en red, colocarla en una unidad USB, llevarla a la computadora con espacio de aire e instalarla.

Esto abre un vector de ataque, y no es teórico. El sofisticado Stuxnet gusano trabajaba de esta manera. Fue diseñado para propagarse infectando unidades extraíbles como unidades USB, lo que le da la capacidad de cruzar un "espacio de aire" cuando las personas conectan esos dispositivos USB a computadoras con espacios de aire. Luego utilizó otras vulnerabilidades para propagarse a través de redes con espacios libres, ya que algunas computadoras con espacios libres dentro de las organizaciones están conectadas entre sí, pero no a redes más grandes. Fue diseñado para apuntar a aplicaciones de software industrial específicas.

Se cree ampliamente que el gusano Stuxnet hizo mucho daño al programa nuclear de Irán y que el gusano fue construido por Estados Unidos e Israel, pero los países involucrados no han confirmado públicamente estos hechos. Stuxnet era un software malintencionado sofisticado diseñado para atacar sistemas con espacios abiertos; eso lo sabemos con certeza.

Otras amenazas potenciales para las computadoras con espacio de aire

Hay otras formas en que el malware se puede comunicar a través de redes con espacio aéreo, pero todas involucran una unidad USB infectada o un dispositivo similar que introduce malware en la computadora con espacio aéreo. (También podrían involucrar a una persona que accede físicamente a la computadora, la pone en peligro e instala malware o modifica su hardware).

Por ejemplo, si se introdujo malware en una computadora con espacio de aire a través de una unidad USB y había otra computadora infectada cerca conectada a Internet, las computadoras infectadas podrían comunicarse a través del espacio de aire mediante transmitir datos de audio de alta frecuencia utilizando los altavoces y micrófonos de las computadoras. Ese es uno de muchos técnicas que se demostraron en Black Hat USA 2018 .

Todos estos son ataques bastante sofisticados, mucho más sofisticados que el malware promedio que encontrará en línea. Pero son una preocupación para los estados-nación con un programa nuclear, como hemos visto.

Dicho esto, el malware de jardín también podría ser un problema. Si trae un instalador infectado con Secuestro de datos a una computadora con espacio de aire a través de una unidad USB, ese ransomware aún podría cifrar los archivos en su computadora con espacio de aire y causar estragos, exigiendo que lo conecte a Internet y pague dinero antes de que descifre sus datos.

RELACIONADO: ¿Quiere sobrevivir al ransomware? He aquí cómo proteger su PC

Cómo abrir una computadora

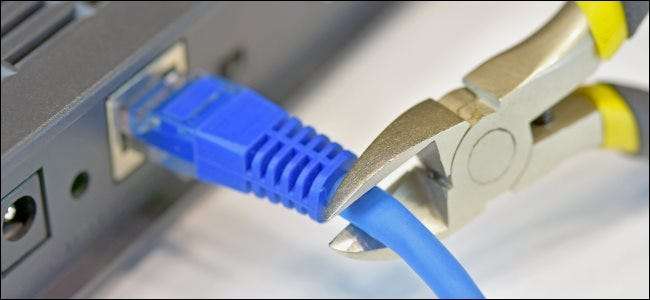

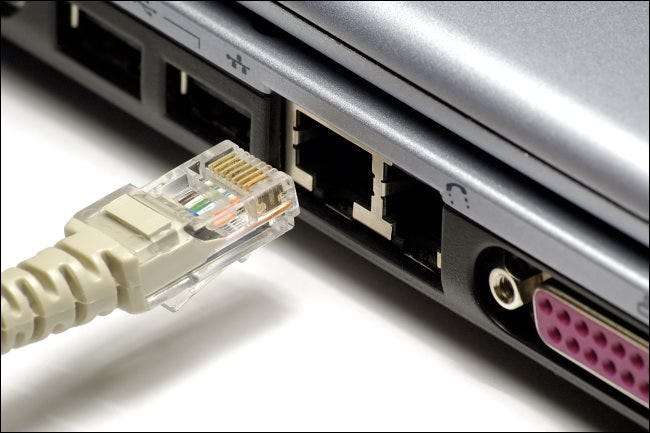

Como hemos visto, dejar una computadora con espacios vacíos es bastante simple: simplemente desconéctela de la red. No lo conecte a Internet y no lo conecte a una red local. Desconecte todos los cables Ethernet físicos y desactive el hardware de Wi-Fi y Bluetooth de la computadora. Para una máxima seguridad, considere reinstalar el sistema operativo de la computadora desde un medio de instalación confiable y usarlo completamente fuera de línea después de eso.

No vuelva a conectar la computadora a una red, incluso cuando necesite transferir archivos. Si necesita descargar algún software, por ejemplo, use una computadora conectada a Internet, transfiera el software a algo como una unidad USB y use ese dispositivo de almacenamiento para mover los archivos hacia adelante y hacia atrás. Esto asegura que su sistema con espacio de aire no se vea comprometido por un atacante a través de la red, y también asegura que, incluso si hay malware como un registrador de teclas en su computadora con espacio de aire, no puede comunicar ningún dato a través del red.

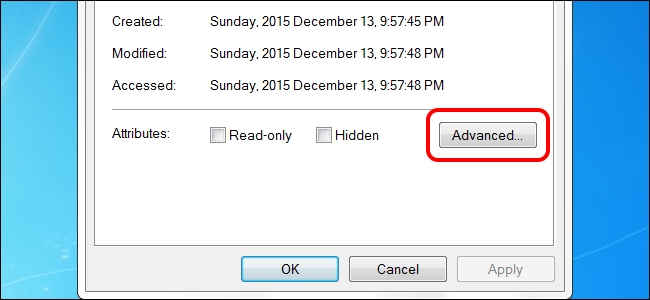

Para mayor seguridad, desactive cualquier hardware de red inalámbrica en la PC con espacio de aire. Por ejemplo, si tiene una PC de escritorio con una tarjeta Wi-Fi, abra la PC y retire el hardware de Wi-Fi. Si no puede hacer eso, al menos podría ir al sistema Firmware BIOS o UEFI y deshabilite el hardware de Wi-Fi.

En teoría, el malware en su PC con espacio de aire podría volver a habilitar el hardware Wi-Fi y conectarse a una red Wi-Fi si una computadora tiene hardware de red inalámbrica en funcionamiento. Entonces, para una planta de energía nuclear, realmente desea un sistema informático que no tenga hardware de red inalámbrica en su interior. En casa, simplemente deshabilitar el hardware de Wi-Fi puede ser suficiente.

También tenga cuidado con el software que descarga y lleva al sistema con espacio de aire. Si constantemente transporta datos de un lado a otro entre un sistema con espacio de aire y un sistema sin espacio de aire a través de una unidad USB y ambos están infectados con el mismo malware, el malware podría filtrar datos de su sistema con espacio de aire a través del Unidad USB.

Por último, asegúrese de que la computadora con espacio de aire también sea físicamente segura; la seguridad física es todo de lo que debe preocuparse. Por ejemplo, si tiene un sistema crítico con espacio de aire con datos comerciales confidenciales en una oficina, probablemente debería estar en un área segura como una habitación cerrada con llave en lugar de en el centro de una oficina donde varias personas siempre están caminando de un lado a otro. Si tiene una computadora portátil con espacio de aire con datos confidenciales, guárdela de forma segura para que no se la roben ni se vea comprometida físicamente.

( Cifrado de disco completo puede ayudar a proteger sus archivos en una computadora, sin embargo, incluso si es robado).

En la mayoría de los casos, no es factible abrir un sistema informático. Las computadoras suelen ser muy útiles porque están en red, después de todo.

Pero la separación de aire es una técnica importante que garantiza una protección del 100% contra las amenazas de la red si se realiza correctamente; solo asegúrese de que nadie más tenga acceso físico al sistema y no lleve malware a las unidades USB. También es gratis, sin ningún software de seguridad costoso que pagar ni un complicado proceso de configuración. Es la forma ideal de proteger algunos tipos de sistemas informáticos en situaciones específicas.