¿Alguna vez ha sido víctima de un robo de identidad? ¿Alguna vez ha sido pirateado? Esta es la primera de una serie de información fundamental que le ayudará a protegerse contra el mundo sorprendentemente aterrador de los piratas informáticos, los phishers y los ciberdelincuentes.

Algunos de nuestros lectores más expertos ya estarán familiarizados con gran parte de este material, pero tal vez tenga un abuelo u otro pariente que podría beneficiarse de que esto se transmita. Y si tiene sus propios métodos para protegerse de los piratas informáticos y los phishers, no dude en compartirlos con otros lectores en los comentarios. De lo contrario, siga leyendo y manténgase a salvo.

¿Por qué alguien querría apuntarme?

Ésta es una actitud común; a la mayoría de las personas no se les ocurre que un hacker o un ciberdelincuente pensaría en apuntar a ellos. Debido a esto, la mayoría de los usuarios comunes ni siquiera piensan en la seguridad. Suena extraño y fantasioso… ¡como algo en una película! La realidad es bastante aterradora: la mayoría de los criminales quieren atacarlo porque pueden, y probablemente se salgan con la suya. No es necesario tener millones (o incluso miles) de dólares para ser un objetivo. Algunos ciberdelincuentes lo atacarán porque es vulnerable, y los que quieren su dinero no necesitan mucho de él en particular (aunque algunos se llevarán hasta el último centavo si pueden administrarlo).

¿Quiénes son estos chicos malos?

Antes de que analicemos los detalles, es importante comprender quién busca aprovecharse de usted. Algunas de las amenazas en línea pueden provenir de "script kiddies"; Los piratas informáticos no tienen ninguna habilidad real, escribiendo virus utilizando las direcciones encontradas en las búsquedas de Google o utilizando herramientas de piratas informáticos descargables para obtener resultados rudimentarios. La mayoría de las veces son adolescentes o universitarios que escriben códigos maliciosos por diversión. Si bien estas personas pueden aprovecharse de usted, no son la mayor amenaza en línea. Hay criminales profesionales que buscan robarte, y estos son los que realmente debes tener en cuenta.

Puede parecer una hipérbole, pero se puede pensar con bastante precisión en los ciberdelincuentes como una versión en Internet de las familias delictivas de la mafia. Muchos se ganan la vida aprovechando el robo de información, números de tarjetas de crédito y dinero de víctimas desprevenidas. Muchos son expertos, no solo en robar esta información, sino también en que los descubran tomándola. Algunas operaciones pueden ser pequeñas: uno o dos tipos y algunas máquinas baratas para enviar correos electrónicos de phishing o difundir software de registro de teclas. Otros pueden ser empresas sorprendentemente grandes basadas en ventas en el mercado negro de números de tarjetas de crédito obtenidos ilegalmente .

¿Qué es un hacker?

Si antes era escéptico, es de esperar que ahora esté convencido de que vale la pena protegerse de la gran cantidad de personas que esperan robarle en línea. Pero eso nos lleva a nuestra siguiente pregunta: solo que es un hacker? Si ha visto alguna película desde la popularización de Internet ... bueno, podría pensar que lo sabe, pero, si es como la mayoría de la gente, está más equivocado de lo que cree.

El significado original de "hacker" se aplicó a los usuarios inteligentes de computadoras, y puede haber sido acuñado por primera vez por ingenieros del MIT como Richard Stallman . Estos piratas informáticos eran conocidos por su curiosidad y habilidades de programación, probando los límites de los sistemas de su época. "Hacker" ha desarrollado gradualmente un significado más oscuro, generalmente asociado con el llamado Hackers de "sombrero negro" conocido por violar la seguridad con fines de lucro o robar información confidencial. Los piratas informáticos de "sombrero blanco" podrían descifrar los mismos sistemas y robar los mismos datos, aunque sus objetivos son los que los hacen diferentes. Estos "sombreros blancos" pueden considerarse expertos en seguridad, que buscan fallas en el software de seguridad para intentar mejorarlo, o simplemente señalar las fallas.

Como la mayoría de la gente usa la palabra hoy , Los "piratas informáticos" son ladrones y delincuentes. Puede que no valga la pena dedicar su tiempo a leer sobre las complejidades de la guerra cibernética o los entresijos de la seguridad. La mayoría de los piratas informáticos representan una amenaza para todo el mundo al robar cuentas confidenciales como el correo electrónico o aquellas que contienen información como tarjetas de crédito o números de cuentas bancarias. Y casi todos de ese tipo particular de robo de cuentas proviene de descifrar o adivinar contraseñas.

Fortalecimiento de la contraseña y descifrado de la seguridad: por qué debería tener miedo

En algún momento, deberías buscar el contraseñas de cuenta más comunes (el enlace contiene lenguaje NSFW), o lea el increíble artículo de seguridad " Cómo piratearía tus débiles contraseñas ”De John Pozadzides. Si nos fijamos en descifrar contraseñas desde la perspectiva de los piratas informáticos, las masas sucias son básicamente un mar de vulnerabilidad e ignorancia, maduras para el robo de información. Las contraseñas débiles explican la mayoría de los problemas que encuentran los usuarios de computadoras, simplemente porque los piratas informáticos van a buscar la debilidad y atacar allí; no tiene sentido perder el tiempo descifrando contraseñas seguras cuando hay tantas que usan contraseñas inseguras.

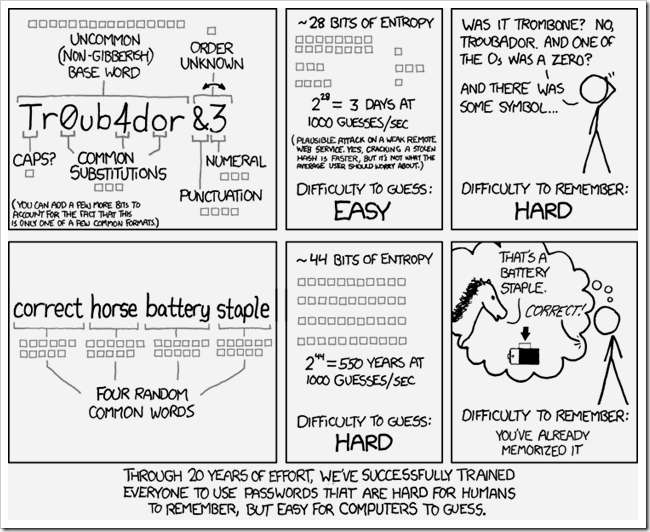

Aunque existe un debate considerable sobre las mejores prácticas para contraseñas, frases de contraseña, etc., existen algunos principios generales sobre cómo mantenerse seguro con contraseñas seguras. Los piratas informáticos utilizan Programas de "fuerza bruta" para descifrar contraseñas . Estos programas simplemente prueban una contraseña potencial tras otra hasta que obtienen la correcta, aunque hay un problema que los hace más propensos a tener éxito. Estos programas prueban primero las contraseñas comunes y también usan palabras o nombres del diccionario, que es mucho más común que se incluyan en las contraseñas que cadenas de caracteres aleatorias. Y una vez que se descifra una contraseña, lo primero que hacen los piratas informáticos es comprobar si usó la misma contraseña en cualquier otro servicio .

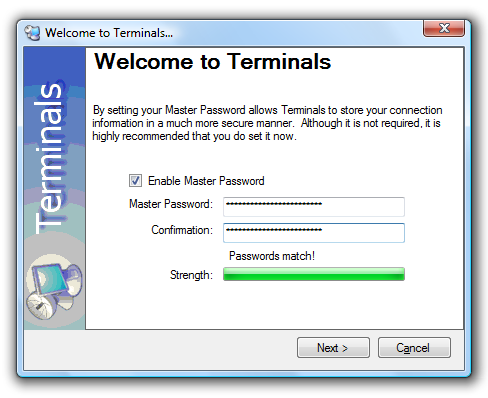

Si desea mantenerse seguro, la mejor práctica actual es utilizar contraseñas seguras, crear contraseñas únicas para todas sus cuentas y utilizar una contraseña segura como KeePass o Ultimo pase . Ambos son cajas fuertes encriptadas y protegidas con contraseña para contraseñas complejas y generarán cadenas aleatorias de texto alfanumérico casi imposibles de descifrar mediante métodos de fuerza bruta.

¿Cuál es el resultado final aquí? No use contraseñas como "password1234" o "letmein" o "screen" o "monkey". Tus contraseñas deberían parecerse más a " stUWajex62ev ” para mantener a los piratas informáticos fuera de sus cuentas. Genere sus propias contraseñas seguras utilizando este sitio web o descargando Ultimo pase o KeePass .

¿Debería tener miedo de los piratas informáticos en las noticias?

Ha habido mucho alboroto sobre los piratas informáticos en las noticias el año pasado y, en general, estos grupos no están interesados en ti ni en los tuyos. Si bien sus logros pueden parecer un poco aterradores, muchos de los casos de piratería de alto perfil de 2011 se cometieron para dañar la reputación de grandes empresas con las que los piratas informáticos estaban irritados. Estos piratas informáticos hacen mucho ruido y han hecho daño a empresas y gobiernos lo suficientemente descuidados como para no protegerse adecuadamente, y es solo porque tienen un perfil tan alto que no hay nada que temer de ellos. Los hackers criminales silenciosos e inteligentes son siempre los que hay que estar atentos, mientras que el mundo puede observar de cerca a LulzSec o Anonymous, muchos ciberdelincuentes se escabullen silenciosamente con montones de dinero en efectivo.

¿Qué es el phishing?

Una de las herramientas más potentes disponibles para estos ciberdelincuentes en todo el mundo, el "phishing" es una especie de Ingeniería social , y se puede considerar como una especie de estafa o estafa. No se necesita software elaborado, virus o piratería para obtener información si se puede engañar fácilmente a los usuarios para que la revelen. Muchos utilizan una herramienta fácilmente disponible para casi todas las personas con conexión a Internet: el correo electrónico. Es sorprendentemente fácil conseguir unos cientos de cuentas de correo electrónico y engañar a las personas para que regalen dinero o información.

Los phishers suelen hacerse pasar por alguien que no son y, a menudo, se aprovechan de las personas mayores. Muchos fingen ser un banco o un sitio web como Facebook o PayPal, y le piden que ingrese contraseñas u otra información para resolver un problema potencial. Otros pueden fingir ser personas que conoces (a veces a través de direcciones de correo electrónico secuestradas) o intentar aprovecharse de tu familia utilizando información sobre ti que se puede ver públicamente en redes sociales, como LinkedIn, Facebook o Google+.

No existe una cura de software para el phishing. Simplemente debe mantenerse alerta y leer detenidamente los correos electrónicos antes de hacer clic en enlaces o dar información. A continuación, presentamos algunos consejos breves para protegerse de los phishers.

- No abra correos electrónicos de direcciones sospechosas o personas que no conoce. El correo electrónico no es realmente un lugar seguro para conocer gente nueva.

- Es posible que tenga amigos que tengan direcciones de correo electrónico comprometidas y que reciba correos electrónicos de suplantación de identidad (phishing). Si te envían algo extraño o no actúan como ellos mismos, es posible que desees preguntarles (en persona) si han sido pirateados.

- No haga clic en los vínculos de los correos electrónicos si sospecha. Siempre.

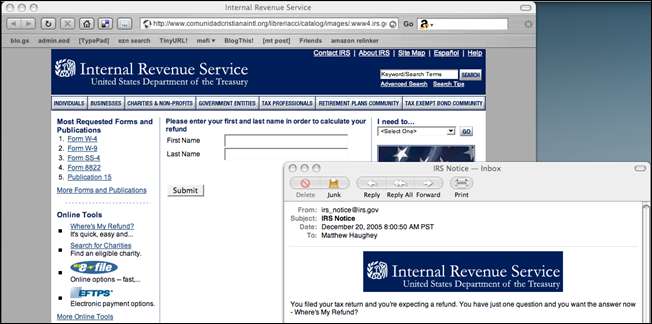

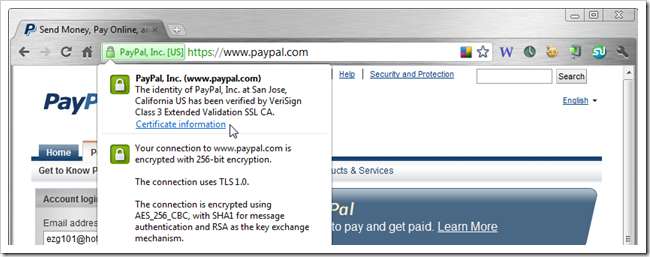

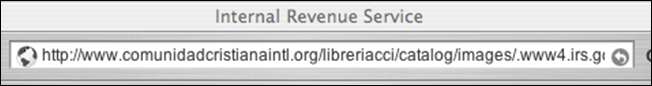

- Si termina en un sitio web, generalmente puede saber quién es al verificar el certificado o mirar la URL. (Paypal, arriba, es genuino. El IRS, a la cabeza de esta sección, es fraudulento).

- Mira esta URL. Parece poco probable que el IRS estacione un sitio web en una URL como esta.

- Un sitio web auténtico puede proporcionar un certificado de seguridad, como lo hace PayPal.com. El IRS no lo tiene, pero los sitios web del gobierno de EE. UU. Casi siempre tienen un dominio de nivel superior .GOV en lugar de .COM o .ORG. Es muy poco probable que los phishers puedan comprar un dominio .GOV.

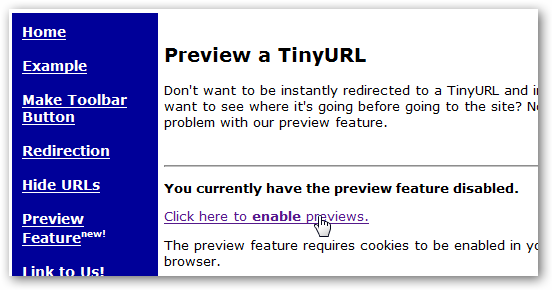

- Si cree que su banco u otro servicio seguro puede necesitar información suya, o si necesita actualizar su cuenta, no haga clic en los enlaces de sus correos electrónicos. En su lugar, escriba la URL y visite el sitio en cuestión normalmente. Esto garantiza que no será redirigido a un sitio web fraudulento y peligroso, y puede verificar si tiene el mismo aviso cuando inicia sesión.

- Nunca, nunca dé información personal como números de tarjetas de crédito o débito, direcciones de correo electrónico, números de teléfono, nombres, direcciones o números de seguro social a menos que esté absolutamente seguro de que confía lo suficiente en esa persona para compartir esa información.

Esto es, por supuesto, solo el comienzo. En el futuro, cubriremos muchos más consejos sobre seguridad en línea y consejos para mantenerse a salvo en esta serie. Déjenos sus pensamientos en los comentarios o hable sobre su experiencia al tratar con piratas informáticos o phishers, cuentas pirateadas o identidades robadas.

Créditos de imagen: Broken Locks por Bc. Jan Kaláb, disponible bajo Creative Commons. Scary Norma de Norma Desmond, disponible en Creative Commons. Sin título de DavidR, disponible en Creative Commons. Phishing the IRS por Matt Haughey, disponible bajo Creative Commons. ¿Una clave de contraseña? por Dev.Arka, disponible bajo Creative Commons. RMS en pitt por Victor Powell, disponible bajo Creative Commons. Tira XKCD utilizada sin autorización, se supone un uso justo. Derechos de autor de la imagen de los Soprano HBO, uso legítimo asumido. Derechos de autor de la imagen de “piratas informáticos” United Artists, uso legítimo asumido.