Si eres una persona humana que ocasionalmente se dedica al comercio, es probable que los piratas informáticos te estén apuntando. Este año, decídete a hacer algo al respecto.

Sabe que necesita cuidar mejor su información personal, pero sigue posponiéndola. Es comprensible, pero este es el año en el que toma su seguridad en sus propias manos. Aquí hay siete resoluciones que puede tomar para bloquear sus datos en 2018. Como ir al gimnasio con regularidad, puede ser molesto comenzar, pero estará mejor una vez que desarrolle mejores hábitos.

Usa un maldito administrador de contraseñas

Reutilizar las contraseñas es una muy, muy mala idea. Claro, tener la misma contraseña en todas partes hace que sea más fácil de recordar, pero significa que la fuga de seguridad de un sitio compromete todas sus cuentas . Para mantenerse seguro, tendría que cambiar todas sus contraseñas cada vez que cualquier servicio que utilice se vea comprometido, lo cual no es factible.

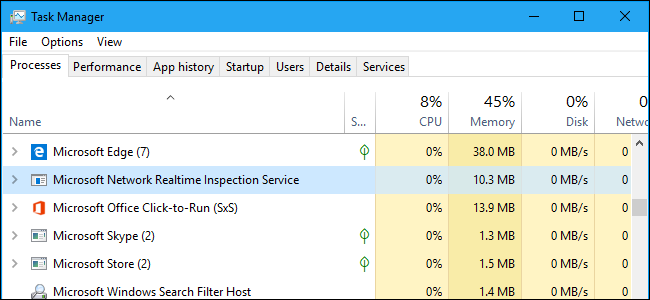

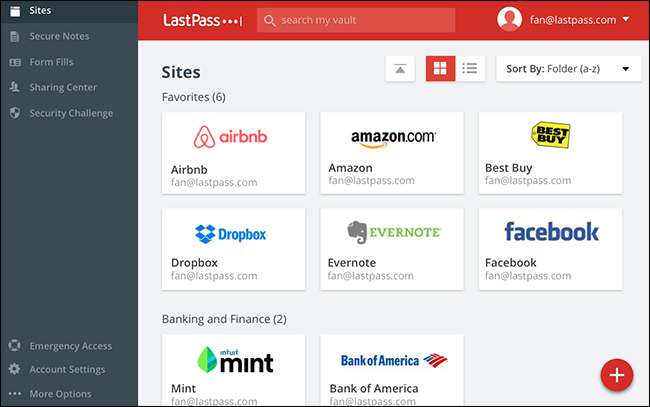

Es por eso que necesita usar una contraseña diferente para cada sitio, y un administrador de contraseñas puede ayudarlo a hacer eso . Ultimo pase es una opción gratuita popular, pero existen algunas opciones sólidas que son fáciles de configurar y usar.

Deja de posponer esto. Todo lo que hace en línea está en riesgo hasta que deje de reutilizar las contraseñas, y los administradores de contraseñas lo simplifican.

RELACIONADO: Por qué debería utilizar un administrador de contraseñas y cómo empezar

Bloquee cuentas importantes con autenticación de dos factores

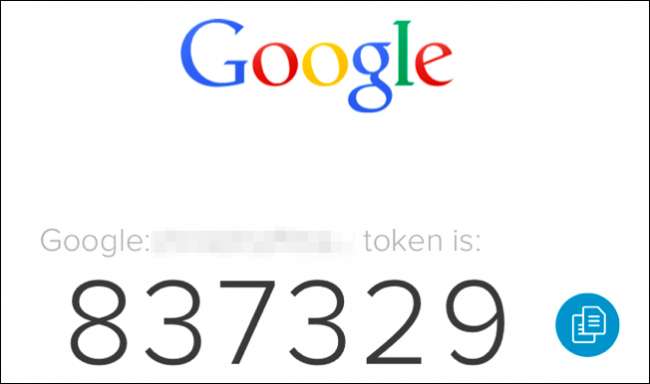

Incluso la contraseña más segura no te protegerá por completo. Por eso, una vez que sus contraseñas estén en orden, también debería usar autenticación de dos factores donde sea que se ofrezca. La autenticación de dos factores significa que si alguien hace obtenga su contraseña, todavía no podrán iniciar sesión en su cuenta: también necesitan un código enviado a su teléfono, que probablemente no tendrán.

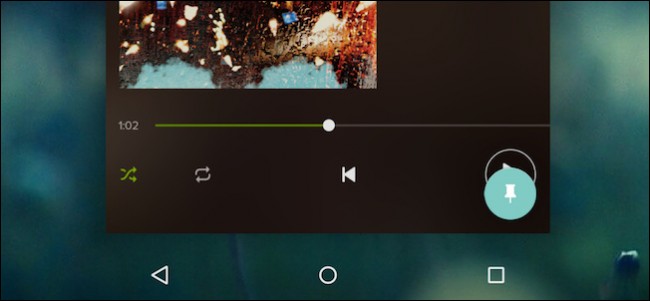

Por lo general, estos códigos se envían por mensaje de texto, pero SMS no es ideal para dicha autenticación porque no se creó pensando en la seguridad. Recomendamos usar una aplicación como Authy en su lugar . No llevará mucho tiempo configurarlo y, una vez que lo haga, no tendrá que preocuparse por el secuestro de SIM.

Esto puede sonar molesto. Hazlo de todos modos.

Muchos sitios ofrecen autenticación de dos factores en este momento y, idealmente, debería usarla donde sea que se ofrezca. Si eso es demasiado para ti, asegúrate de que tu dirección de correo electrónico esté bloqueada, porque cualquier persona con acceso a ella puede restablecer todas tus otras contraseñas fácilmente. Bloquea tu administrador de contraseñas mientras lo haces, por la misma razón.

RELACIONADO: Cómo configurar Authy para la autenticación de dos factores (y sincronizar sus códigos entre dispositivos)

Haga una copia de seguridad de su computadora (en serio)

Si almacena un archivo en un solo disco duro, lo perderá. Es una cuestión de cuándo, no de si, el disco morirá.

Es por eso que necesita una estrategia de respaldo, especialmente para sus fotos y videos familiares irremplazables. Hemos hablado de la mejor manera de hacer una copia de seguridad de su computadora , y debe seguir ese consejo, asegurándose de tener al menos una copia de seguridad remota utilizando un servicio como Backblaze . Es una inversión, pero eso significa que nunca más tendrá que preocuparse por perder sus archivos.

En serio: sabes que debes hacer esto, pero si aún no lo has configurado, hazlo ahora. Solo toma 15 minutos.

Tampoco te olvides de todas las fotos y videos almacenados en tu teléfono. Google Photos almacena una cantidad ilimitada de fotos y los sincroniza automáticamente desde dispositivos Android e iOS. Configúrelo, o algo parecido, para que pueda acceder a sus fotos incluso si pierde su teléfono.

Hacer una copia de seguridad de sus datos también le brinda un potencial defensa contra ransomware , que cifra sus datos y le exige que pague para recuperar el acceso. En lugar de pagar, puede limpiar su computadora y restaurar desde sus copias de seguridad.

RELACIONADO: ¿Cuál es la mejor forma de hacer una copia de seguridad de mi computadora?

Actualice (o actualice) su enrutador

Su enrutador inalámbrico es la puerta de enlace que utilizan sus computadoras, teléfonos y dispositivos inteligentes para acceder a Internet. Debe asegurarse de que sea seguro, y eso comienza con asegurarse de que su red esté protegida por una contraseña con cifrado WPA2; si no lo está, los atacantes pueden acceder fácilmente a su red doméstica (sí, incluso WEP es muy inseguro).

Gracias a la vulnerabilidad KRACK Sin embargo, WPA2 no es tan seguro como solía ser. La actualización de sus computadoras y dispositivos móviles soluciona el problema de esos dispositivos, pero es posible que algunos dispositivos inteligentes aún no estén parcheados.

La forma más sencilla de bloquear todo es actualiza tu enrutador , así que decídete a hacerlo pronto. Si no hay actualizaciones disponibles para su enrutador, considere actualizar su enrutador a un nuevo modelo —Probablemente ha pasado un tiempo desde que lo hizo, y los más nuevos ofrecen muchas funciones que pueden mejorar la velocidad y la potencia de su señal Wi-Fi.

RELACIONADO: Cómo asegurarse de que su enrutador doméstico tenga las últimas actualizaciones de seguridad

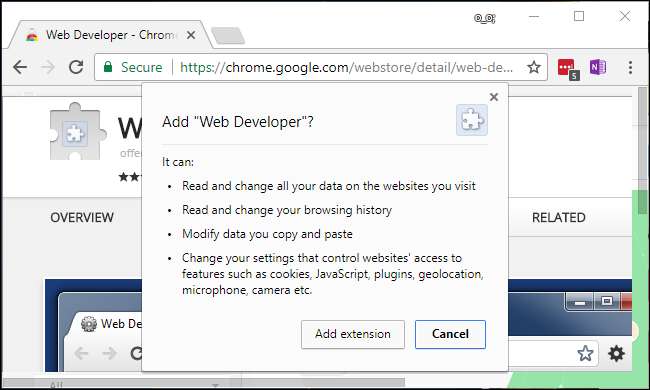

Limpia las extensiones de tu navegador

La mayoría de los usuarios recopilan muchas extensiones de navegador durante el año, pero resulta que esas las extensiones del navegador son una pesadilla de privacidad . Es relativamente común que las empresas dudosas compren extensiones de navegador populares y les envíen software malicioso mediante actualizaciones automáticas.

Este año, decida borrar periódicamente las extensiones de su navegador, eliminando las que no usa habitualmente. Contribuirá en gran medida a mantener segura su información.

RELACIONADO: Las extensiones del navegador son una pesadilla para la privacidad: deje de usar tantas

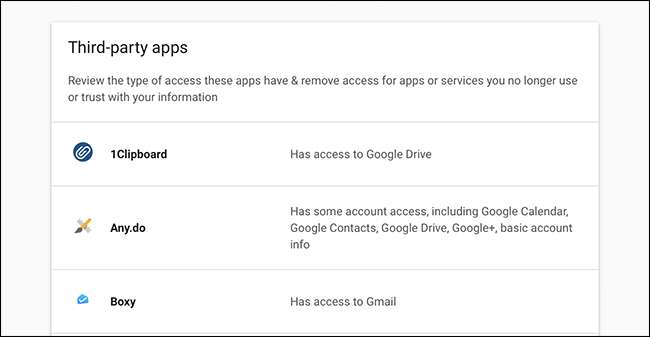

Eliminar el acceso a aplicaciones de terceros no utilizado de Google, Facebook y otras cuentas

Del mismo modo, su cuenta de Google o Facebook puede vincularse a aplicaciones de terceros para que puedan acceder a cosas como su calendario, contactos u otra información. Pero la mayoría de nosotros nos olvidamos de los servicios en los que nos registramos y dejamos de usarlos. Sin embargo, los servicios no se han olvidado y es posible que sigan accediendo a sus datos con regularidad, lo cual es un problema si alguna vez son pirateados, vendidos a empresas malvadas o simplemente comienzan a hacer cosas incompletas.

Es por eso que debería revisar y eliminar servicios de aplicaciones de terceros no utilizados . Puede desplazarse y eliminar las aplicaciones que ya no usa, evitando que accedan a sus datos.

RELACIONADO: Proteja sus cuentas en línea eliminando el acceso a aplicaciones de terceros

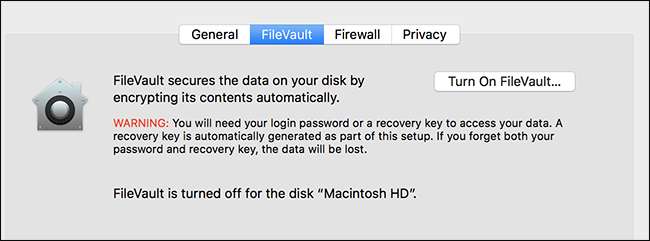

Cifre sus computadoras y teléfonos

Si alguien tiene acceso a su computadora, puede acceder a todos sus datos: incluso si no conocen tu contraseña . Eso es a menos que el disco duro de su computadora esté encriptado. Es la forma más segura de proteger su información contra robos.

Felizmente, en 2018 esta es una resolución rápida. Usted puede habilitar el cifrado de disco completo en Windows con bastante facilidad, y cifrar los discos duros de tu Mac tampoco es difícil. Su iPhone y iPad están encriptados de forma predeterminada, asumiendo que tiene un PIN y cifrar su teléfono Android también es fácil de hacer (muchos nuevos también vienen encriptados de fábrica).

RELACIONADO: Cómo habilitar el cifrado de disco completo en Windows 10

No hay excusa para no hacer esto y su información estará mucho más segura después de hacerlo. ¡Hazlo! ¡Hazlo ahora! Es un primer paso simple para bloquear sus datos en 2019.

Créditos de imagen: El aumento /Shutterstock.com, Joe Besure /Shutterstock.com, Casezy idea /Shutterstock.com