Cuando Sandra Bullock protagonizó La red en 1995, el robo de identidad parecía nuevo e increíble. Pero el mundo ha cambiado. A partir de 2017, casi 17 millones de estadounidenses víctimas de fraude de identidad todos los años.

El robo de identidad es grave

Los delitos de identidad incluyen escenarios como un pirata informático que roba sus credenciales para ingresar a sus cuentas o asumir su identidad financiera, o alguien a miles de kilómetros de usted que acumula cargos en su tarjeta de crédito y solicita préstamos en su nombre.

Si necesita algo más para mantenerse despierto, el FTC describe escenarios de robo de identidad en el que un ladrón obtiene una tarjeta de crédito a su nombre, envía la factura a otra dirección y (por supuesto) nunca paga. O usa su información personal para robar su reembolso de impuestos o pretende ser usted si lo arrestan.

Puede ser difícil librarse del robo de identidad, tanto legal como financieramente. Y el daño a su historial crediticio puede ser duradero. Si alguna vez hubo un escenario en el que una onza de prevención vale una tonelada métrica de cura, este es.

Cómo se puede robar su identidad

Desafortunadamente, su identidad es una fruta madura, que se puede arrancar de muchas maneras. Fuera de línea, los delincuentes roban el correo de los buzones de correo o los contenedores de basura se sumergen en la basura, los cuales pueden estar repletos de ofertas de crédito e información de finanzas personales (por lo que debería tener una trituradora). Skimmers conectados a bombas de gas puede capturar la información de su tarjeta de crédito y también personal del restaurante . Y recientemente, un cajero fue arrestado por robar 1300 tarjetas de crédito que había memorizado .

En línea, es aún más peligroso, pero las personas son cada vez más conocedoras de los hacks más atroces. Cada vez son menos los sitios web minoristas no seguros (los que comienzan con "http" en lugar de "https") que realizan transacciones, pero aún así es algo a tener en cuenta.

Esto requiere campañas de phishing cada vez más sutiles para engañar a las personas para que proporcionen su información personal a través de correos electrónicos fraudulentos de apariencia creíble. Y siempre hay una nueva estafa a la vuelta de la esquina.

"Otra estafa popular es a través de aplicaciones de citas en línea", dijo Whitney Joy Smith, presidenta de La Agencia de Investigación Smith . “Los estafadores buscan personas vulnerables para construir una relación. Después de eso, piden dinero u obtienen suficiente información personal para realizar un fraude de identidad ".

Y luego están los viejos trucos, como cuando se descifran bases de datos llenas de información personal.

Cómo puede protegerse

"A menos que esté dispuesto a tomar medidas extraordinarias, como abandonar toda la tecnología y reubicarse en el Amazonas para vivir con una tribu no contactada, la privacidad real es casi imposible de lograr", lamentó Fabian Wosar, director de tecnología de Emsisoft . Pero Wosar también reconoció que hay precauciones razonables y pragmáticas que las personas pueden tomar.

Muchos de estos son parte de la higiene de ciberseguridad habitual que ha escuchado durante años. Pero para estar verdaderamente protegido, debe hacer estas cosas con regularidad. Después de todo, el robo de identidad suele ser un delito de conveniencia y oportunidad, por lo que su objetivo es convertirse en el objetivo más pequeño posible.

Y si bien cuantas más precauciones tome, mejor, la realidad es que no todos van a ser ultra diligentes. Con eso en mente, hemos separado las precauciones que debe tomar en tres niveles: sentido común (las cosas que todos deberían estar haciendo), mayor seguridad (para los más inteligentes) y mentalidad de búnker (para aquellos que están dispuestos a tomar medidas extremas medidas).

Precauciones de sentido común

Si no está haciendo estas cosas, también puede dejar de cerrar la puerta de entrada y dejar su automóvil sin llave en el camino de entrada:

- Utilice contraseñas seguras: La sabiduría convencional es que una contraseña segura es una combinación de letras mayúsculas y minúsculas, números y caracteres especiales. La realidad es que cuanto más larga sea su contraseña, más difícil será descifrarla. XKCD hizo un buen trabajo descomponiéndolo .

- Utilice una contraseña única para cada sitio y servicio: Esto debería ser evidente, pero sigue siendo una rutina encontrar personas que reutilizan contraseñas. El problema con esto es que si sus credenciales están comprometidas en un sitio, es trivial que los piratas informáticos vuelvan a intentar esas mismas credenciales en miles de otros sitios. Y según Verizon, 81 por ciento de las violaciones de datos son posibles debido a contraseñas comprometidas, débiles o reutilizadas.

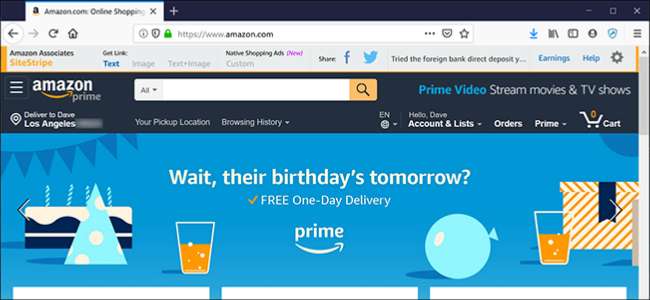

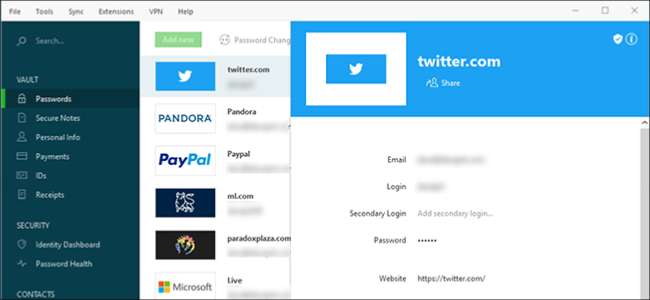

- Utilice un administrador de contraseñas: A herramienta como Dashlane o LastPass es lo que está en juego en los juegos de seguridad en línea. Según Dashlane, el usuario promedio de Internet tiene más de 200 cuentas digitales que requieren contraseñas. Y la compañía espera que ese número se duplique a 400 en los próximos cinco años. Es bastante imposible administrar tantas contraseñas únicas y seguras sin una herramienta.

- Tenga cuidado con las redes Wi-Fi públicas: No se una a una red Wi-Fi pública gratuita a menos que esté seguro de que es confiable. Puede unirse a una red configurada exclusivamente para monitorear su tráfico. Y si usa una computadora pública o compartida (como para imprimir una tarjeta de embarque cuando está de vacaciones), asegúrese de no permitir que el navegador recuerde sus credenciales; borre la memoria caché cuando haya terminado.

Mayor seguridad

Como dice el refrán, no tienes que correr más rápido que el oso; solo tienes que dejar atrás a tu amigo. Si implementa estas prácticas recomendadas de seguridad, estará muy por delante de la mayoría de la población en línea:

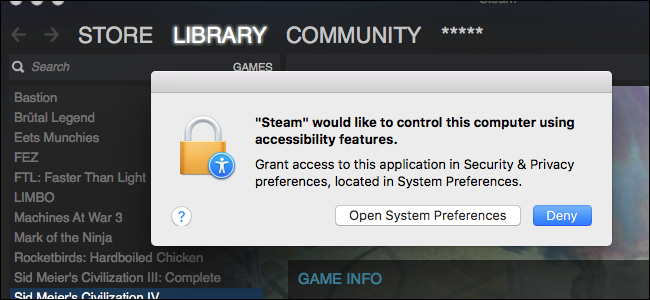

- Nunca use su perfil de redes sociales para iniciar sesión en otros sitios: Cuando te registras en un lugar nuevo, a menudo obtienes una opción de "inicio de sesión único" para iniciar sesión con tu cuenta de Facebook o Google. Si bien esto es conveniente, una violación de datos lo expone de múltiples maneras. Y "corre el riesgo de dar acceso al sitio a la información personal contenida en su cuenta de inicio de sesión", advirtió Pankaj Srivastava, director de operaciones de la empresa de privacidad. Hoja de higo . Siempre es mejor registrarse con una dirección de correo electrónico.

- Habilite la autenticación de dos factores: Esto evita efectivamente que los malos actores utilicen un restablecimiento de contraseña para tomar el control de sus cuentas. Si necesita dos factores, ellos necesitan acceso no solo a su cuenta de correo electrónico, sino también a su teléfono. Y también puede hacerlo mejor (consulte los consejos sobre el búnker a continuación).

- Minimice su huella en las redes sociales: Las redes sociales son un panorama cada vez más peligroso. Además, no aceptes solicitudes de conexión o amistad de personas que no conoces. Los malos actores usan eso como una oportunidad para investigar una campaña de phishing, o podría usarlo como un punto de partida para atacar a sus contactos.

- Regrese su uso compartido en las redes sociales: "Cuanto más publiques sobre ti, más podrá aprender un hacker sobre ti", dijo Otavio Friere, director de tecnología de SafeGuard Cyber . "Y lo más eficazmente puede ser el objetivo". Es posible que haya suficiente información en su perfil de Facebook en este momento (dirección de correo electrónico, escuela, ciudad natal, estado civil, ocupación, intereses, afiliación política, etc.) para que un delincuente llame a su banco, se haga pasar por usted y convenza a un representante de servicio al cliente. . para restablecer su contraseña. Simon Fogg, experto en privacidad de datos en Trimestralmente , dijo: “Además de evitar usar su nombre completo y fecha de nacimiento en su perfil, considere cómo se conecta toda su información. Incluso si no comparte la dirección de su casa, su número de teléfono podría usarse para encontrarla. Cuando se combina con fotos geoetiquetadas, es posible que se sorprenda de cuánto de su vida diaria está revelando a extraños y cuán vulnerable se ha vuelto a las amenazas ".

En el búnker

Las precauciones de seguridad que puede tomar son infinitas; ni siquiera cubrimos el uso de un navegador TOR, por ejemplo, o asegurarnos de que su registrador mantenga privada la información de WHOIS en su sitio web (si tiene uno). Pero si ya hace todo lo que mencionamos en las secciones anteriores, estas precauciones restantes deberían colocarlo en el uno por ciento superior de los usuarios seguros de Internet:

- Nunca use su número de teléfono para la autenticación de dos factores: "Los teléfonos se pueden clonar", dijo el consultor de Oferta Inicial de Monedas (ICO), Steve Good. Eso hace que su segundo factor en la autenticación de dos factores sea menos seguro de lo que piensa. Afortunadamente, es fácil configurar Google Authenticator o Authy para consolidar todas sus necesidades de autenticación de dos factores.

- Cifre sus unidades flash USB: ¿Cómo transfieres archivos entre computadoras? Con memorias USB, por supuesto. Y estos dispositivos suelen ser el eslabón débil de su régimen de seguridad. Si lo pierde, cualquiera puede recogerlo y leerlo. Puede cifrar archivos individuales, pero una mejor solución es cifrar todo el dispositivo. Kingston ofrece una familia de variadores: el DT2000 —Que van de 8 a 64 GB. Tienen teclados numéricos integrados y protegen sus datos con cifrado de datos de 256 bits, AES de disco completo y basado en hardware, sin necesidad de software.

- Utilice una red privada virtual (VPN): Cuando utiliza este tipo de red, se conecta a Internet (al menos algo) de forma anónima. Es especialmente útil cuando te conectas a una red Wi-Fi pública, pero también podría ser útil usarla en casa. “Una VPN disfraza su dirección IP y ubicación”, dijo Srivastava. "Entonces, parece que estás navegando desde una ubicación completamente diferente. Podrías estar en un café local en Boston, pero otros pensarán que estás navegando desde Sydney, Australia, o desde cualquier lugar que hayas elegido para conectarte virtualmente ". Sin embargo, es posible que desee buscar una VPN que no mantenga registros, ya que pueden identificarlo a usted y a sus actividades en línea.

- Supervise usted mismo: “La revisión periódica de su presencia en línea lo ayudará a descubrir qué parte de su información personal es pública”, dijo Fogg. Es fácil crear alertas de Google para usted mismo, lo que puede ayudarlo a tener una idea de lo que Internet sabe sobre usted.